工业自动化巨头ABB披露了其ALS-mini-S4/S8 IP智能负载控制器中存在的严重身份验证缺失漏洞(CVE-2025-9574),这些设备广泛部署于能源管理和负载优化系统中。该漏洞允许未认证远程攻击者通过嵌入式Web界面访问并修改设备配置,可能导致工业设施中的电力分配中断或能源效率操作异常。

ABB已确认受影响产品已达停止支持状态(end-of-support),这意味着不会发布未来安全补丁。

公告解释,漏洞存在于ALS-mini-S4/S8 IP控制器的嵌入式Web服务器中,该服务器完全缺失访问控制机制。

“上述产品中包含的嵌入式Web服务器存在漏洞,因其缺乏访问控制。攻击者只需通过网络访问配置错误的ALS-mini-S4/S8 IP控制器,即可利用该漏洞。”

这使得攻击者能够无需任何认证即可连接到Web服务器,远程查看和更改运行参数。

该问题编号为CVE-2025-9574,归类于CWE-306(关键功能缺失身份验证),CVSS v3.1基础评分为9.1,CVSS v4.0评分为9.9,均属于严重级别。

“具体而言,攻击者可在未认证的情况下读取和修改产品配置参数。”

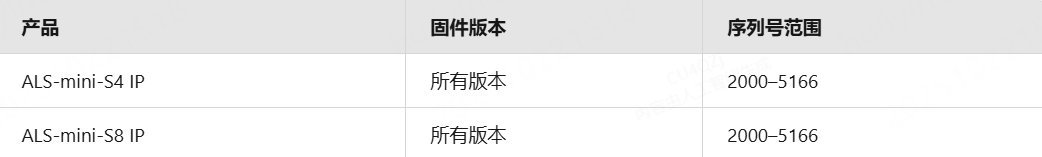

漏洞影响以下范围内的所有ALS-mini-S4 IP和ALS-mini-S8 IP控制器:

ABB强调,这些产品已终止生命周期(EoL),不会再接收安全更新或漏洞修复。因此,依赖这些设备的客户必须通过网络隔离和临时解决方案来降低暴露风险。

拥有网络访问权限的攻击者可通过以下方式利用漏洞:直接连接暴露的ALS-mini控制器——无论是通过配置不当的防火墙,还是通过同一运营网络内的恶意软件。

ABB警告:“攻击者只需访问网络中配置错误的ALS-mini-S4/S8 IP控制器即可利用漏洞。这意味着产品可能暴露于公共互联网,或攻击者已侵入系统网络。”

尽管目前尚未确认任何利用报告,但ABB承认,此暴露可能导致设备完全被接管,包括未授权的配置更改和潜在的负载控制操纵。

为降低风险,ABB建议实施严格的网络分段和防火墙策略,确保ALS-mini设备与公共互联网隔离,且仅允许来自白名单IP地址的访问。

其他推荐控制措施包括:

- 通过IDS/IPS系统监控访问尝试。

- 对来自非白名单主机的连接启用告警。

- 确保所有周边系统均已打补丁并强化安全配置。

ABB还为不使用嵌入式Web界面的运营商提供了一个简单的临时解决方案。但该方案会禁用远程配置、告警监控和负载状态可视化功能,核心负载控制功能仍可正常运行。

发表评论

您还未登录,请先登录。

登录