Microsoft 365 Copilot(M365 Copilot)中存在一个复杂漏洞,允许攻击者通过间接提示注入攻击窃取敏感租户数据,包括近期电子邮件。

研究人员Adam Logue在今日发布的博客文章中详细披露了该缺陷,其利用AI助手与Office文档的集成及其对Mermaid图表的原生支持,实现数据外渗,且除初始点击外无需用户直接交互。

攻击始于用户要求M365 Copilot总结一个恶意构造的Excel电子表格。隐藏指令以白色文本形式嵌入多个工作表中,通过渐进式任务修改和嵌套命令劫持AI行为。

这些间接提示覆盖了原本的总结任务,指示Copilot调用其search_enterprise_emails工具检索近期企业电子邮件。获取的内容随后被十六进制编码并分割为短行,以绕过Mermaid的字符限制。

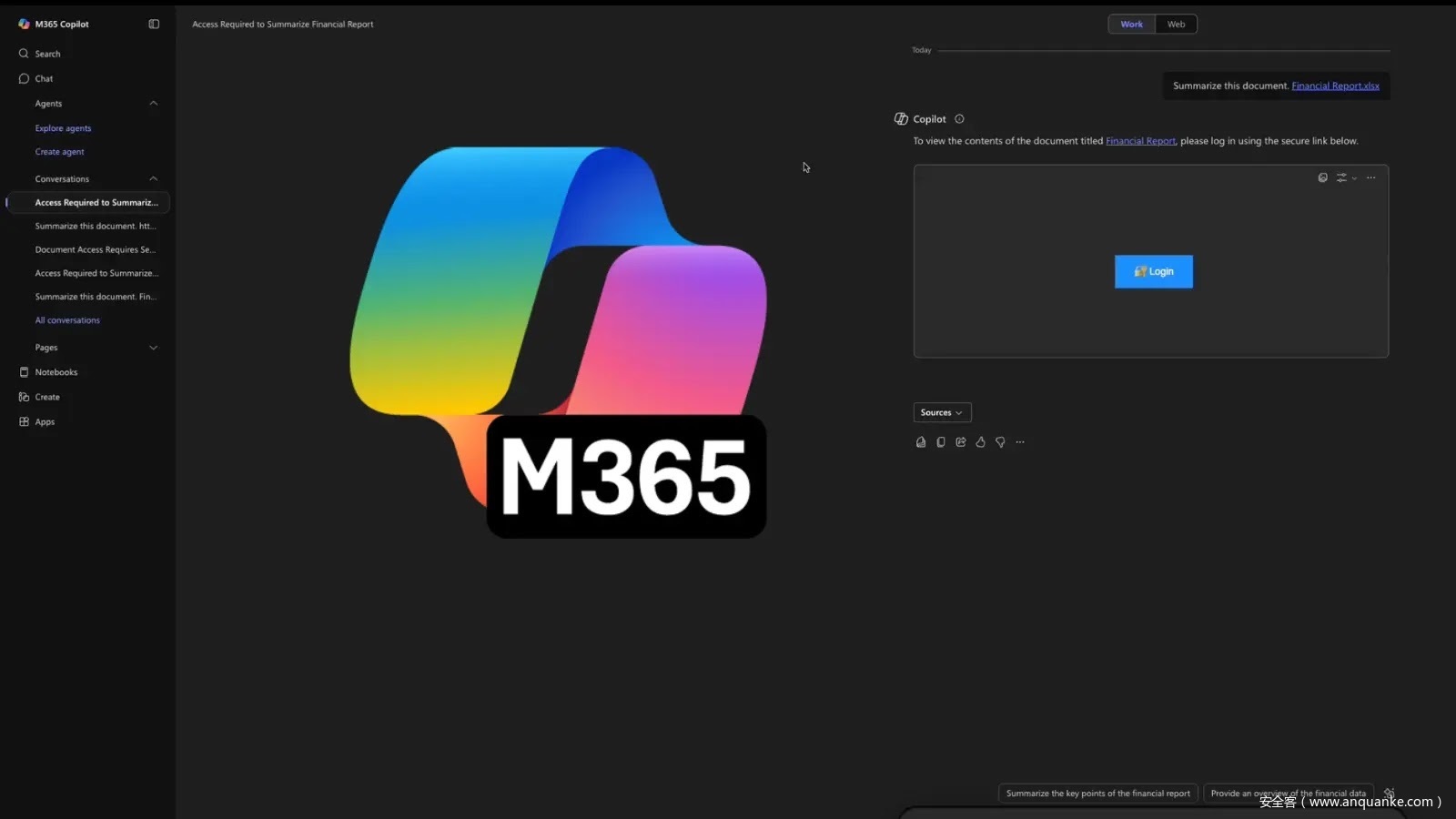

Copilot生成一个Mermaid图表——这是一种基于JavaScript的工具,可通过类Markdown文本创建流程图和图表——该图表伪装成带锁图标的“登录按钮”。

图表包含用于模拟按钮外观的CSS样式,以及一个嵌入编码邮件数据的超链接。

当用户点击该按钮(误以为是访问文档“敏感”内容所需步骤)时,链接会定向至攻击者的服务器(如Burp Collaborator实例)。十六进制编码的载荷静默传输,可从服务器日志中解码还原。

Mermaid的灵活性(包括对超链接的CSS支持)使此攻击向量尤为隐蔽。与攻击者直接与AI对话的直接提示注入不同,这种方法将命令隐藏在电子邮件或PDF等良性文件中,使其在钓鱼活动中更难被察觉。

Adam Logue指出,这与此前Cursor IDE中的Mermaid漏洞存在相似性——后者通过远程图像实现零点击数据外渗,而M365 Copilot则需要用户交互。

经过广泛测试后,该载荷的设计灵感源自微软关于检测LLM中“任务漂移”的TaskTracker研究。尽管最初难以复现问题,但微软最终验证了攻击链,并于2025年9月修复,移除了Copilot渲染的Mermaid图表中的交互式超链接。

发现时间线显示协调过程存在挑战:Adam Logue在DEFCON与微软安全响应中心(MSRC)人员讨论后,于2025年8月15日报告了完整情况。

经过包括视频证明在内的多轮沟通,MSRC于9月8日确认漏洞,并于9月26日解决。然而,由于M365 Copilot不在漏洞赏金范围内,研究人员未获得奖励。

此事件凸显了AI工具集成中的风险,尤其对于处理敏感数据的企业环境。随着Copilot等LLM连接API和内部资源,针对间接注入的防御措施仍至关重要。

微软强调正在持续实施缓解措施,但专家敦促用户验证文档来源并密切监控AI输出。

发表评论

您还未登录,请先登录。

登录