一款名为Vidar Stealer的复杂信息窃取恶意软件已完成架构彻底改造,推出2.0版本,新增高级功能使其能够通过直接内存注入技术绕过Chrome最新安全防护。

该新版本由开发者“Loadbaks”于2025年10月6日在暗网论坛发布,从C++完全重写为纯C语言,采用多线程架构,显著提升数据外渗速度和规避能力。

Vidar 2.0的出现恰逢Lumma Stealer活动显著减少,使其有望成为信息窃取恶意软件生态中的潜在继任者。

这款恶意软件终身访问权限定价300美元,为网络犯罪分子提供了一种经济高效且功能强大的工具集,能够系统性地窃取浏览器、加密货币钱包、云服务、游戏平台以及Discord和Telegram等通信应用中的凭证。

恶意软件增强的反分析措施和复杂的凭证提取方法,标志着信息窃取威胁领域的一次令人担忧的演进。

Vidar最早于2018年出现在俄语暗网论坛,最初利用Arkei Stealer源代码。

多年来,它通过持续更新支持新浏览器、钱包和双因素认证应用,在Raccoon和RedLine等竞争对手中脱颖而出。

四大架构变革:从C重写到多线程动态扩展

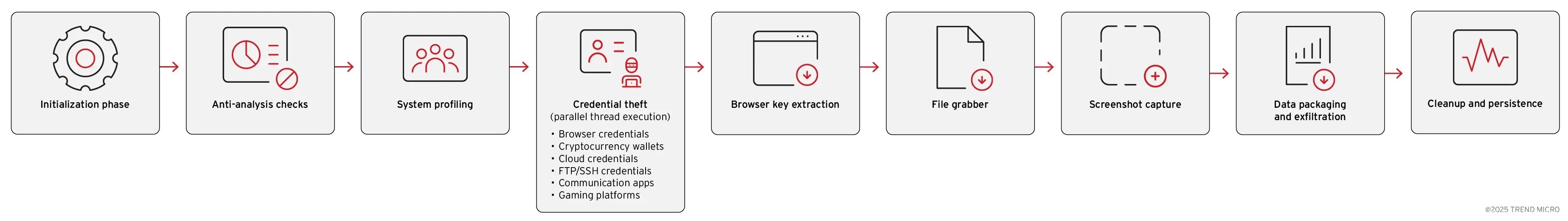

趋势科技(Trend Micro)分析师发现,最新版本引入了四项重大架构变革:

- 完全C语言重写,提升稳定性和速度;

- 多线程系统,根据受害者计算机规格动态扩展;

- 高级浏览器凭证提取能力;

- 自动多态构建器,为每个构建生成唯一二进制签名。

多线程架构是Vidar 2.0最显著的增强之一,允许恶意软件通过多个并行线程执行数据收集任务。

该系统通过在高性能设备上创建更多工作线程、在低配置设备上减少线程数量,自动调整性能,确保在不压垮目标系统的前提下实现最优操作。

并行处理大幅缩短了恶意软件在受感染系统上的活动时间,使安全软件的检测和干预难度显著增加。

内存注入绕过Chrome AppBound加密

Vidar 2.0最引人注目的技术突破在于其通过复杂内存注入技术绕过Chrome AppBound加密保护的能力。

开发者称,该恶意软件“实现了未公开的独特appBound方法”,专门针对Chrome旨在防止未授权凭证提取的增强安全措施——这些措施通过将加密密钥绑定到特定应用实现防护。

这对Chrome最新的用户凭证防盗增强功能构成了直接挑战。

恶意软件采用分层策略提取浏览器凭证:

- 传统方法:系统枚举浏览器配置文件,使用标准DPAPI解密从Local State文件提取加密密钥。

- 高级内存注入:当传统技术无法突破Chrome AppBound加密时,Vidar 2.0会启动启用调试模式的目标浏览器,并通过shellcode或反射式DLL注入将恶意代码直接注入运行中的浏览器进程。

注入的载荷完全在浏览器内存中运行,直接从活动进程地址空间提取加密密钥,而非尝试从存储中解密。

这种基于内存的方法有效绕过Chrome AppBound加密,因为它窃取的是已解密且正被合法浏览器进程使用的密钥。

被盗加密密钥随后通过命名管道(named pipes) 传输回恶意软件主进程——这种技术可避免创建可能被取证分析或安全软件检测到的磁盘痕迹。

这种针对传统浏览器存储方法和Chrome最新防护的双重提取策略,覆盖了Chrome、Firefox、Edge及其他Chromium系浏览器,展示了该恶意软件全面的凭证窃取能力。

发表评论

您还未登录,请先登录。

登录