Netskope的威胁研究人员发现了一种复杂的新型Python编写的远程访问木马(RAT),它伪装成“Nursultan Client”。

该恶意软件利用Telegram Bot API作为命令与控制(C2)通道,使攻击者能够外渗被盗数据并维持对受感染机器的持久访问。

这一发现凸显了网络犯罪分子通过恶意模组、作弊程序和伪造工具针对游戏社区的令人担忧的趋势。

伪装与跨平台特性

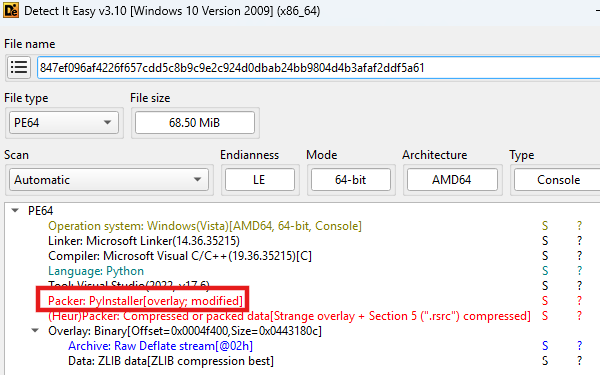

这款Python RAT最初是在威胁狩猎活动中被发现的,它是一个用PyInstaller编译的68.5 MB可执行文件。

尽管PyInstaller通常用于合法用途,但恶意软件作者经常利用它将恶意Python脚本及其依赖项打包成独立文件。

执行后,恶意软件立即采用欺骗策略:显示带有“Nursultan Client”名称的虚假安装进度条,诱骗毫无防备的用户相信他们正在安装合法软件。

虽然某些持久化和凭证窃取机制是Windows特定的,但恶意软件的核心C2通信和监控功能可在Windows、Linux和macOS系统上运行,极大扩展了其潜在受害者范围。

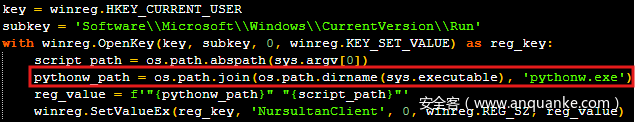

攻击者在虚假安装消息和持久化注册表项中均使用Nursultan Client名称,这表明其采用了专门针对游戏社区的蓄意社会工程策略。

Telegram:隐形的C2通道

恶意软件的运作完全依赖Telegram Bot API进行命令执行和数据外渗。

持久化代码设计用于原始Python脚本,但错误地构造了编译后可执行文件的启动命令。

安全研究人员在可执行文件中发现了硬编码的Telegram凭证,包括机器人令牌和授权用户ID。

这种方法使威胁行为者能够将恶意通信隐藏在注重隐私的消息服务中,显著增加了安全团队的检测难度。

只有授权攻击者才能向受感染机器发出命令,为发起定向操作创建了可控环境。

恶意功能:从凭证窃取到监控

恶意软件武器库包含多种可通过简单文本命令触发的危险功能:

-

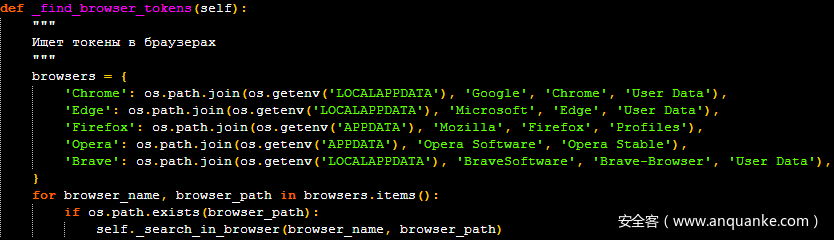

/tokens命令:通过扫描Discord客户端本地存储文件和主流Web浏览器(Chrome、Edge、Firefox、Opera、Brave),专门窃取Discord认证令牌。被盗令牌可用于劫持用户账户和入侵游戏社区。 -

/info命令:执行详细的系统侦察,收集计算机名称、用户名、操作系统版本、处理器信息、内存和磁盘使用数据,以及本地和外部IP地址。系统配置文件以俄语格式化,并包含恶意软件作者签名“by fifetka”。 -

监控功能:通过

/screenshot和/camera命令捕获桌面截图和 webcam 照片,直接通过Telegram通道传输。 - 广告软件功能:在受害者浏览器中打开任意URL或显示弹窗消息和图像,可能为钓鱼攻击或恶意广告提供便利。

低层级威胁操作的特征

缺乏高级反分析技术、自定义代码混淆,以及硬编码的“ALLOWED_USERS”授权结构表明,这是一个为低层级威胁行为者设计的恶意软件即服务(MaaS)操作,而非高级持续威胁(APT)组织。

尽管功能丰富,分析显示恶意软件作者缺乏复杂的攻击技巧:有缺陷的持久化机制可能因Python路径构造错误和依赖PyInstaller临时目录而失效。

组织应增强对加密流量的深度可见性,监控可疑的Telegram API通信,并教育用户在安装前验证软件真实性,以缓解这一新兴威胁带来的风险。

发表评论

您还未登录,请先登录。

登录