网络安全研究人员披露了一种名为Herodotus的新型Android银行木马的细节,该木马已在针对意大利和巴西的活跃攻击活动中被观察到,旨在实施设备接管(DTO)攻击。

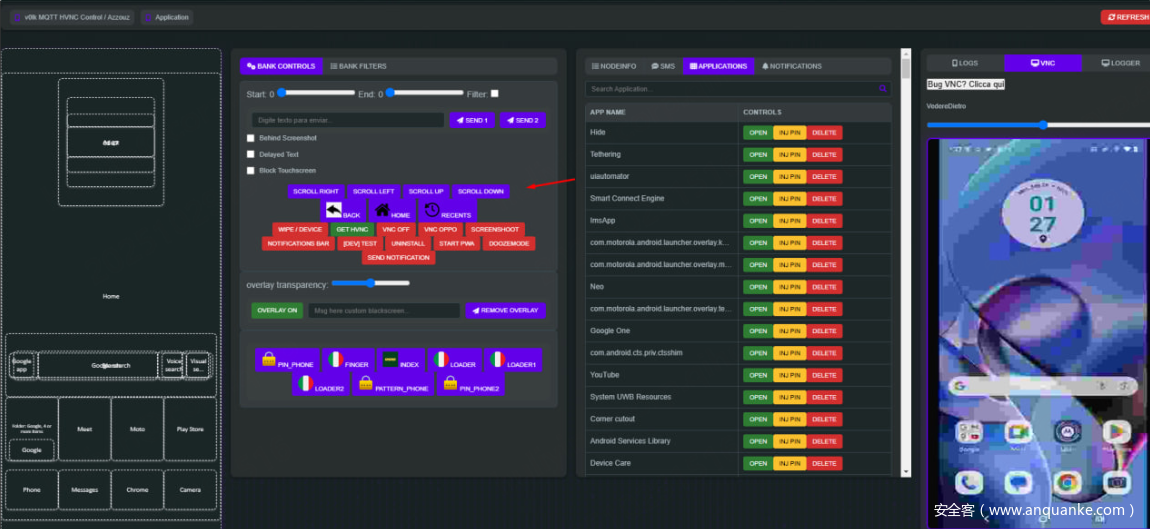

“Herodotus设计用于执行设备接管,同时首次尝试模拟人类行为以绕过行为生物识别检测。”ThreatFabric在与《黑客新闻》(The Hacker News)分享的报告中表示。

这家荷兰安全公司称,该木马于2025年9月7日首次在地下论坛以恶意软件即服务(MaaS) 模式被兜售,号称支持运行Android 9至16版本的设备。

分析显示,尽管该恶意软件并非已知银行木马Brokewell的直接变种,但明显借鉴了其部分代码来构建新菌株。这包括使用的混淆技术相似,以及在Herodotus中直接提及Brokewell(例如“BRKWL_JAVA”)。

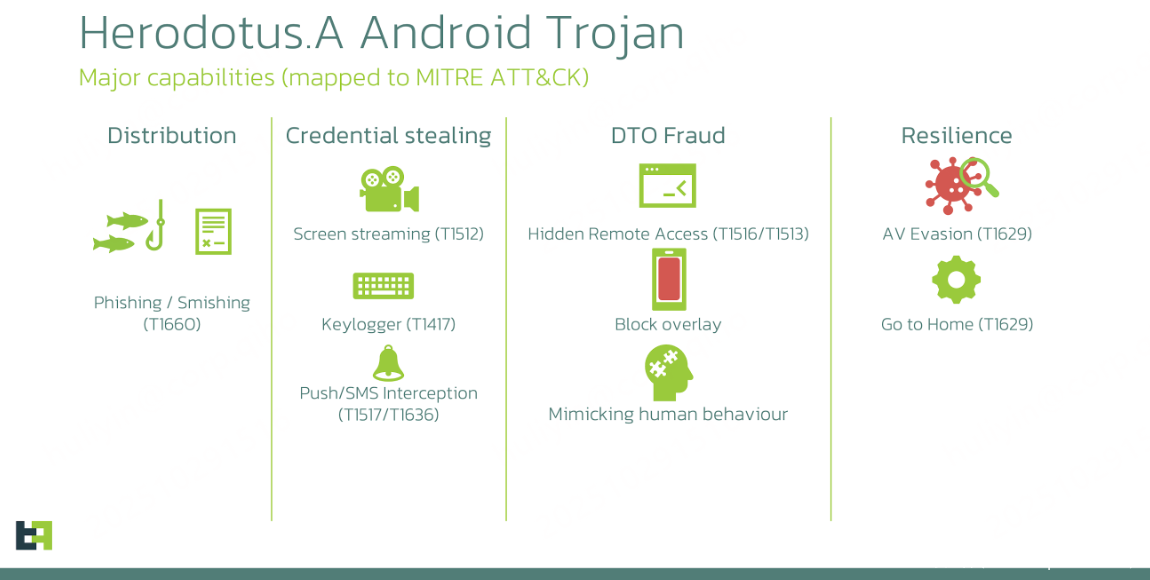

Herodotus是长期滥用辅助功能服务实现攻击目标的众多Android恶意软件中的最新成员。它通过伪装成Google Chrome的投放器应用(包名“com.cd3.app ”),经短信钓鱼或其他社会工程手段分发。恶意程序利用辅助功能与屏幕交互,通过不透明悬浮窗隐藏恶意活动,并在金融应用上方显示伪造登录界面以窃取凭证。

此外,它还能窃取通过短信发送的双因素认证(2FA)码、拦截屏幕显示内容、按需授予自身额外权限、获取锁屏PIN或图案,并安装远程APK文件。

核心创新:模拟人类行为与反检测

该新恶意软件的突出之处在于其将欺诈行为“拟人化”以规避基于时间的检测。具体而言,它可在发起远程操作(如在设备上输入文本)时引入随机延迟。ThreatFabric表示,这是威胁行为者为使输入看起来像是真实用户操作而采取的手段。

“指定的延迟范围为300–3000毫秒(0.3–3秒)。”报告解释道,“这种文本输入事件间的随机延迟与用户输入文本的方式一致。通过有意识地引入随机间隔延迟,攻击者可能旨在避免被仅基于行为的反欺诈解决方案检测——这类方案通常通过机器般的文本输入速度识别异常。”

攻击范围与发展趋势

ThreatFabric还获取了Herodotus针对美国、土耳其、英国、波兰金融机构以及加密货币钱包和交易所的悬浮窗页面,表明攻击者正积极扩大攻击范围。

“Herodotus正处于活跃开发阶段,借鉴了与Brokewell银行木马长期相关的技术,且似乎专为在实时会话中持久化存在而设计,而非简单窃取静态凭证并专注于账户接管。”该公司指出。

发表评论

您还未登录,请先登录。

登录