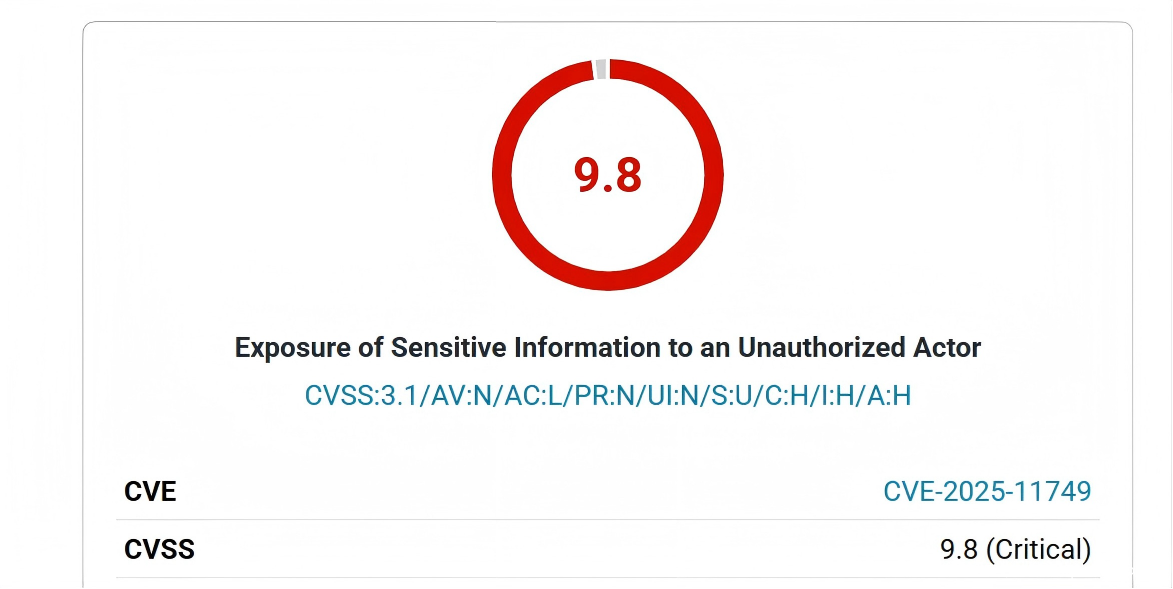

Wordfence研究人员披露了热门WordPress插件AI Engine中存在的一个严重漏洞(CVE-2025-11749,CVSS评分9.8),未经身份验证的攻击者可利用该漏洞提升权限并完全控制受影响网站。该漏洞被归类为敏感信息泄露漏洞,影响所有版本至3.1.3,3.1.4版本已提供修复补丁。

“此漏洞可被未经身份验证的攻击者利用,提取Bearer令牌,进而完全访问MCP并执行‘wp_update_user’等各类命令,通过更新用户角色将权限提升至管理员。”Wordfence解释道。

该问题具体影响在插件的模型上下文协议(MCP)设置中启用了‘No-Auth URL’功能的用户——此功能默认处于禁用状态。但一旦启用,会无意中将敏感身份验证令牌暴露至公共REST API,使利用变得极其简单。

AI Engine拥有超10万活跃安装量,旨在将ChatGPT、Claude等大型语言模型直接集成到WordPress中。通过其MCP(模型上下文协议)功能,插件允许AI代理执行管理任务,包括用户管理、内容编辑和媒体操作。

漏洞根源:REST API路由配置缺陷

漏洞源于插件通过Meow_MWAI_Labs_MCP类中的rest_api_init()函数注册REST API路由的方式。在3.1.4之前的版本中,“No-Auth URL”端点被公开注册,既无适当限制,也未设置show_in_index => false参数。

Wordfence分析发现:“在‘No-Auth URL端点(路径中包含令牌)’部分,端点与其他端点一样被注册,但未将‘show_in_index’参数设为false。这意味着这些端点也是公开的,会被列在/wp-json/ REST API索引中。”

因此,当此设置激活时,插件会在REST API索引中意外公开Bearer令牌,任何人都能查看并使用该令牌。

攻击流程:从令牌泄露到完全接管

攻击者获取暴露的令牌后,可直接通过MCP端点认证并发出特权命令。Wordfence指出:“通过Bearer令牌认证并访问MCP端点的攻击者,可执行‘wp_update_user’等命令,将自己的用户角色更新为管理员。”

这一利用链可实现网站完全接管,使攻击者能够上传后门插件、注入SEO垃圾内容,或重定向访客至恶意域名。

风险现状与修复建议

Wordfence证实已检测到活跃探测行为,在公开披露后的24小时内已拦截6次利用尝试。

公司强调,仅当“No-Auth URL”设置启用时才可能被利用,但警告管理员可能在配置测试或API集成过程中无意中激活了该功能。

该漏洞由安全研究员Emiliano Versini通过Wordfence漏洞赏金计划发现并负责任披露。值得注意的是,漏洞代码引入仅一天后即被报告,Versini因此获得2145美元赏金。

修复建议:

- 立即升级AI Engine至3.1.4及以上版本。

- 检查并禁用“No-Auth URL”功能(如需使用,确保严格限制访问来源)。

- 审查

/wp-json/端点,确认无敏感令牌暴露。

发表评论

您还未登录,请先登录。

登录