Tycoon 2FA钓鱼工具包自2023年8月问世以来,已成为最复杂的“钓鱼即服务”(Phishing-as-a-Service)平台之一,专门设计用于绕过Microsoft 365和Gmail账户的双因素认证(2FA) 和多因素认证(MFA) 保护。

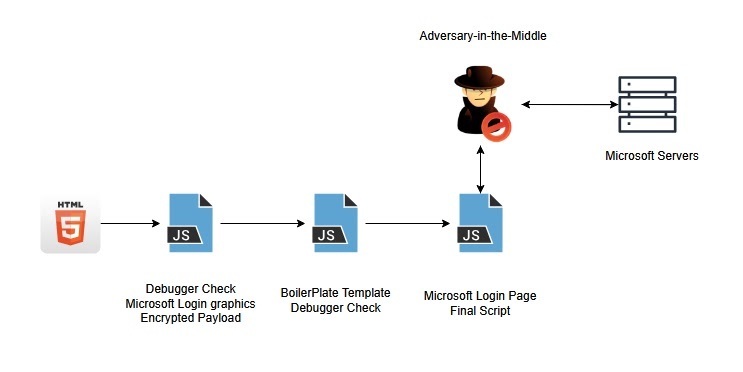

这一高级威胁采用中间人攻击(Adversary-in-the-Middle) 手法,利用反向代理服务器托管高度逼真的钓鱼页面——这些页面完美复制合法登录界面,同时实时捕获用户凭证和会话Cookie。

根据Any.run 恶意软件趋势追踪数据,Tycoon 2FA今年已导致超64,000起报告事件,成为当前最普遍的钓鱼威胁之一。

攻击通过多种分发渠道传播,包括恶意PDF文档、SVG文件、PowerPoint演示文稿以及包含钓鱼链接的电子邮件。

威胁行为者还利用Amazon S3存储桶、Canva和Dropbox等云存储平台托管伪造登录页面,使传统安全解决方案更难检测。

该攻击活动的特别危险性在于,即使启用了双因素认证,它仍能窃取验证码,使这一安全措施在工具包的复杂拦截技术面前形同虚设。

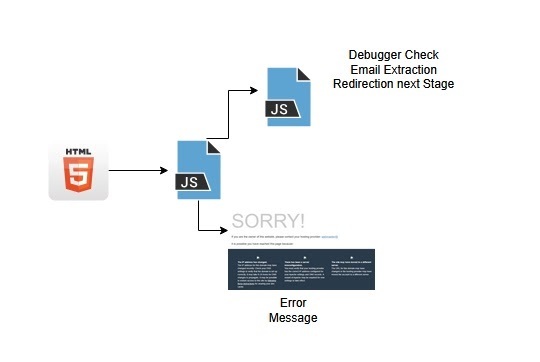

Cybereason分析师发现,该钓鱼工具包实施多重重定向前检查作为反检测防御机制,包括域名验证、CAPTCHA挑战、机器人与扫描工具检测,以及主动识别安全研究员代码分析的调试器检查。

这些检查确保只有真实受害者会进入最终钓鱼页面,而自动化安全工具和分析师则被重定向至良性网站。

工具包还通过分析登录尝试的错误消息,展现出对组织安全策略的深入理解,使攻击者能够定制攻击活动以实现最大效果。

其技术复杂性还体现在使用模板动态生成伪造登录页面——基于Microsoft服务器的实际响应,创造无缝体验诱导用户输入MFA验证码,这些验证码随后被实时转发至合法服务器,成功绕过这一关键安全层。

多阶段JavaScript执行与凭证窃取

攻击通过复杂的多阶段JavaScript执行链展开,旨在规避检测并窃取凭证。

第一阶段:内存中解压与执行

初始HTML页面包含一个JavaScript文件,其中的base64编码载荷使用LZ-string算法压缩,在内存中解压并执行隐藏载荷。

第二阶段:DOM消失术(DOM Vanishing Act)

第二阶段采用“DOM消失术”技术:恶意JavaScript代码在执行后从文档对象模型(DOM)中自我删除,使检查页面代码的安全工具无法发现痕迹。

脚本包含三个不同的base64编码载荷,每个设计用于特定条件下运行:

-

第一个载荷使用XOR密码混淆,仅当

window.location.pathname.split包含感叹号或美元符号时执行——确认用户通过预期恶意链接而非自动化扫描到达页面。

凭证窃取与数据加密流程

-

电子邮件提取:在受害者电子邮件地址后附加“WQ”生成自定义字符串,通过POST请求发送至C2服务器的

/zcYbH5gqRHbzSQXiK8YtTbhpNSGtkZc6xbMyRBGazbWU8fjfq端点,服务器响应使用CryptoJS库解密的AES加密载荷。

当受害者在伪造登录页面输入凭证时,作为中间人的攻击者立即接收信息并提交至合法Microsoft服务器。

随后,受害者的网页基于服务器响应通过webparts动态更新,使钓鱼尝试显得无缝且高度可信。

最终JavaScript载荷收集浏览器信息(如navigator.userAgent )并发送请求至地理位置服务,使用硬编码密钥加密收集的数据,然后传输至攻击者的/tdwsch3h8IoKcUOkog9d14CkjDcaR0ZrKSA95UaVbbMPZdxe端点,完成凭证窃取操作。

防御建议:

- 警惕异常链接和附件,尤其是要求“紧急登录”或“验证账户”的邮件。

- 启用硬件令牌(如YubiKey) 替代短信/应用验证码,降低中间人攻击风险。

- 部署能够检测DOM操作异常和内存中恶意脚本的高级端点保护工具。

- 对员工进行钓鱼识别培训,强调验证登录页面URL和SSL证书的重要性。

发表评论

您还未登录,请先登录。

登录