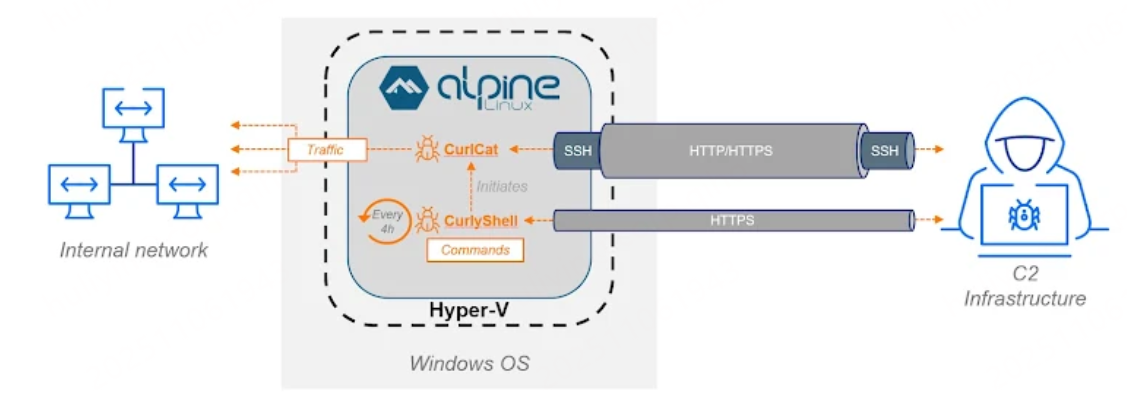

据Bitdefender最新报告,被称为Curly COMrades的威胁行为体正通过滥用虚拟化技术绕过安全解决方案,并执行定制化恶意软件。该攻击者会在特定受害系统上启用Hyper-V角色,部署一个极简的、基于Alpine Linux的虚拟机。

安全研究人员Victor Vrabie、Adrian Schipor与Martin Zugec在技术报告中指出:“这个隐藏环境占用资源极低(仅120MB磁盘空间与256MB内存),内部运行着其自定义的反向Shell工具CurlyShell与反向代理工具CurlCat。”

攻击中使用的工具包括用于双向数据传输的CurlCat、实现持久远程访问的RuRat、凭据窃取工具Mimikatz,以及一款模块化.NET植入程序MucorAgent——其早期版本可追溯至2023年11月。

在与格鲁吉亚计算机应急响应小组(CERT)的联合分析中,研究人员进一步识别出与该组织相关的其他工具。攻击者还试图在被感染的Windows 10主机上武器化Hyper-V,以构建隐藏的远程操作环境,从而建立长期访问权限。

研究人员指出:“通过将恶意软件及其执行环境隔离在虚拟机中,攻击者有效绕过了许多传统基于主机的EDR检测。该威胁行为体表现出维持反向代理能力的明确意图,不断在环境中引入新工具。”

除使用Resocks、Rsockstun、Ligolo-ng、CCProxy、Stunnel及基于SSH的代理与隧道方法外,Curly COMrades还使用了多种其他工具,包括专为远程命令执行设计的PowerShell脚本,以及此前未被记录的ELF二进制文件CurlyShell。该文件部署于虚拟机中,用于提供持久化反向Shell。

该恶意软件使用C++编写,以后台守护进程形式运行,可连接至命令与控制服务器并启动反向Shell,使攻击者能够执行加密命令。其通信机制基于HTTP:通过GET请求轮询服务器以获取新指令,再通过POST请求将命令执行结果回传。

Bitdefender强调:“两个自定义恶意软件家族——CurlyShell与CurlCat——是本次攻击行动的核心。它们共享大量相同代码,但在处理接收数据时采用不同方式:CurlyShell直接执行命令,而CurlCat通过SSH转发流量。这些工具旨在实现灵活控制与高度适应性。”

发表评论

您还未登录,请先登录。

登录