一场名为 GlassWorm 的复杂自传播恶意软件活动再度出现,已感染三个新的 VS Code 扩展,证实其对全球开发者生态系统构成重大威胁。最初披露该蠕虫的 Koi Security 报告称,在 OpenVSX 市场于 2025 年 10 月 21 日宣布事件“已完全控制并结束”仅 16 天后,新一轮感染浪潮已出现。

这不仅对代码市场构成威胁;对攻击者服务器的分析显示,受害者部分名单涵盖“美国、南美洲、欧洲和亚洲”,其中包括“中东某主要政府实体”。

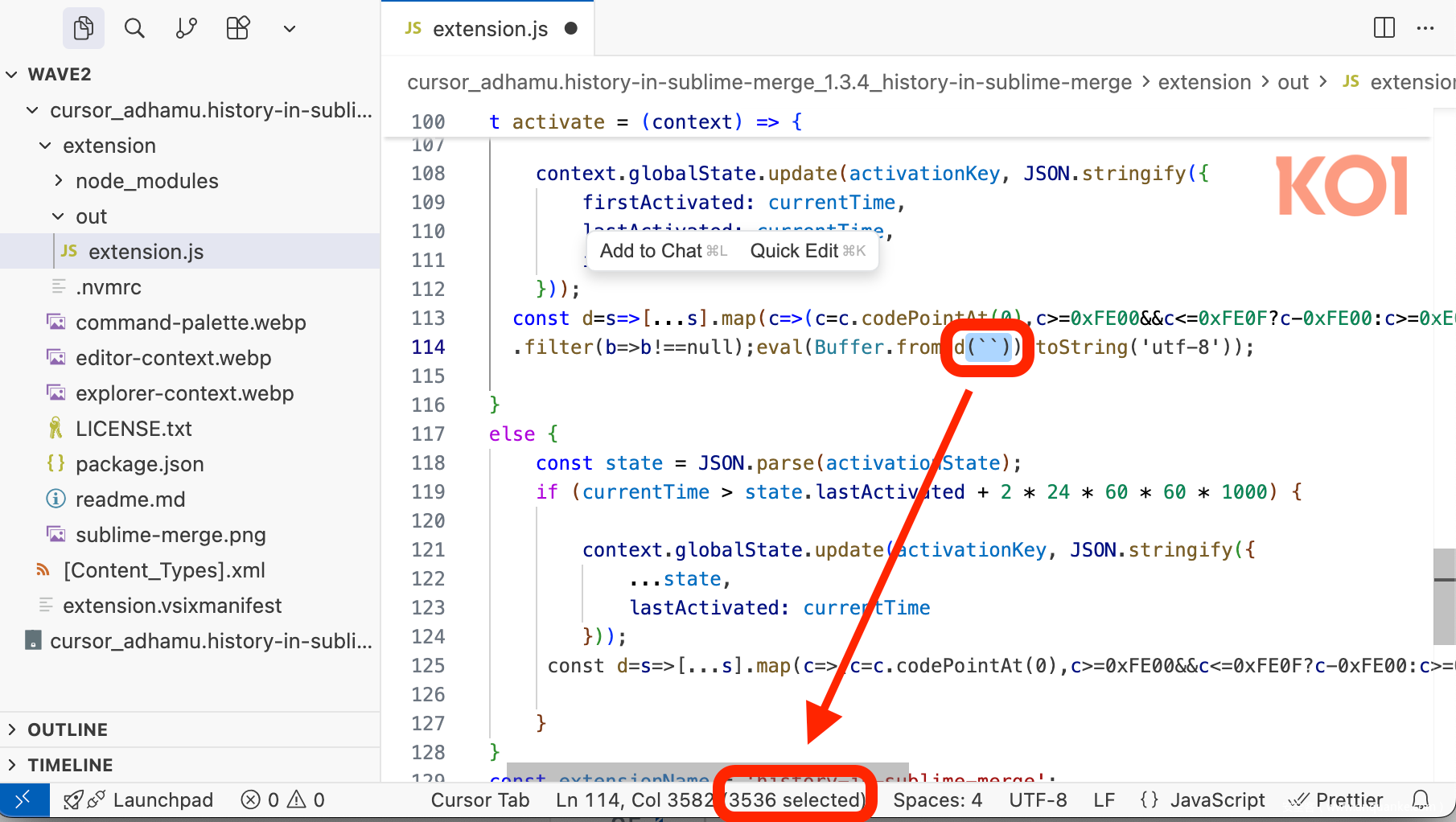

2025 年 11 月 6 日,Koi Security 检测到 GlassWorm 针对 OpenVSX 注册表上另外三个扩展发起新一轮攻击:

- ai-driven-dev.ai-driven-dev (3,300 次下载)

- adhamu.history-in-sublime-merge (4,000 次下载)

- yasuyuky.transient-emacs (2,400 次下载)

仅这一波攻击就造成约 10,000 台设备新增感染。

GlassWorm 的核心隐蔽手段仍是不可见 Unicode 字符的使用:恶意代码被编码为不可打印的 Unicode 字符,人类查看时“在代码编辑器中完全消失”,但被系统解释时会作为 JavaScript 执行。目前已确认该蠕虫还扩散至 GitHub 仓库,利用窃取的凭据向更多代码库推送恶意提交。威胁行为者使用“AI 生成的提交记录,将不可见有效载荷隐藏在看似合法的代码变更中”——这一危险演变使恶意代码与正常开发活动无缝融合。

攻击者的基础设施展现出强大韧性,依靠去中心化技术确保持久化:

- 区块链 C2:蠕虫继续利用 Solana 区块链作为其命令控制(C2)机制。攻击者在 Solana 区块链上发布低成本交易,提供更新的 C2 端点以下载下一阶段有效载荷。这种策略形成“无法清除的基础设施”,因为“即使有效载荷服务器被关闭,攻击者只需花费几分之一美分发布新交易,所有受感染设备就会自动获取新位置”。

- 静态服务器:尽管使用区块链 C2,主 C2 服务器(199.247.10.166)和数据泄露端点(199.247.13.106:80/wall)仍保持运行,与最初分析中的配置一致。

根据线索,Koi Security 访问了攻击者服务器上的一个暴露端点。提取的数据令人警醒,证实该蠕虫对全球组织造成了实际影响。

除受害者名单外,服务器中还包含攻击者自身的键盘记录数据,为溯源提供了重要线索:

- 使用开源浏览器扩展 C2 框架 RedExt;

- 恢复了多个加密货币交易所(如 bybit.com/ru-RU )和消息平台的用户 ID。

发表评论

您还未登录,请先登录。

登录