N-able 的 N-central 远程管理和监控(RMM)平台在发现多个漏洞后面临 严重安全风险。

据 Horizon3.ai 称,未经身份验证的攻击者可利用这些漏洞 绕过身份验证、访问遗留 API,并窃取敏感文件,包括凭证和数据库备份。

漏洞链详情

今年早些时候,N-able N-central 因 CVE-2025-8875 和 CVE-2025-8876 被添加至 CISA 已知被利用漏洞(KEV)目录。

这些漏洞允许已认证攻击者通过反序列化和命令注入实现远程代码执行。

Horizon3.ai 研究人员在最新版本中发现了更严重的缺陷,还揭示了新弱点并构建了危险的攻击链:

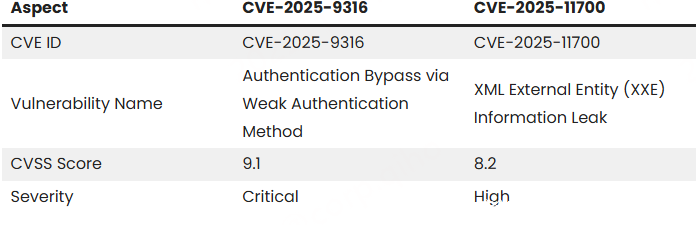

- 未经身份验证的攻击者可利用 CVE-2025-9316(遗留 SOAP API 中的弱身份验证绕过)获取有效会话 ID。

- 初始访问为利用 CVE-2025-11700(XML 外部实体注入漏洞)打开大门,该漏洞允许读取文件系统中的任意文件。

攻击影响与利用路径

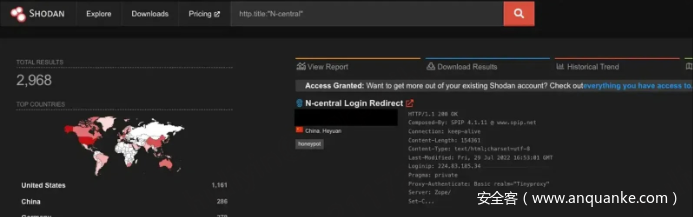

根据 Shodan 数据,约 3000 个 N-central 实例暴露在互联网上,攻击面巨大。

Horizon3.ai 研究人员演示了攻击者如何通过漏洞链读取敏感配置文件,例如 /opt/nable/var/ncsai/etc/ncbackup.conf ——其中包含 明文存储的数据库备份凭证。

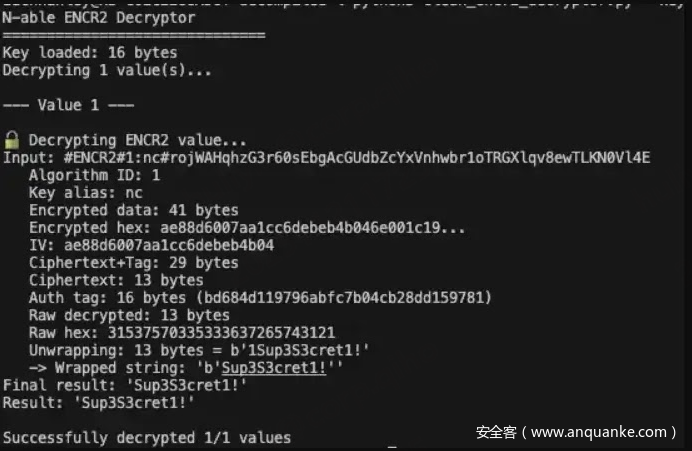

最关键的是,访问 N-central 数据库备份会泄露 所有集成密钥:域凭证、API 密钥、SSH 私钥和加密数据库条目。

利用备份中存储的加密密钥(masterPassword 和 keystore.bcfks ),攻击者可解密所有存储的密钥,导致 基础设施完全沦陷。

修复建议与风险警示

N-able 在 2025 年 11 月 5 日发布的 2025.4.0.9 版本 中修复了这些漏洞,措施包括限制对易受攻击的遗留 SOAP API 端点的访问。

组织应 立即升级,并检查日志中的利用迹象,包括 dmsservice.log 中“Failed to import service template”条目。

此漏洞链表明,遗留 API 端点为何在企业软件中构成持续安全风险,尤其是在威胁行为者常 targeting 的广泛部署的 RMM 解决方案中。

发表评论

您还未登录,请先登录。

登录