美国网络安全与基础设施安全局(CISA)敦促各组织立即修复 Oracle Identity Manager 中的一个 严重安全漏洞,此前已有关于该漏洞被 主动利用 的报告。

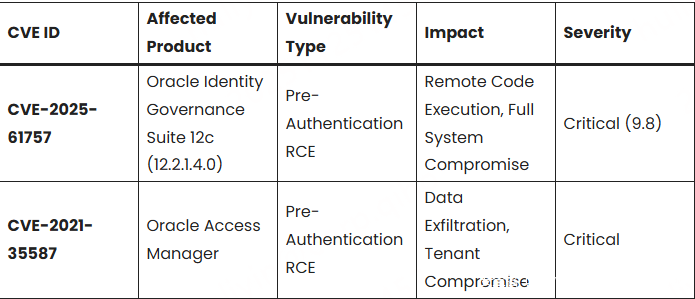

该漏洞编号为 CVE-2025-61757,允许 未经身份验证的远程攻击者 在受影响系统上执行任意代码,对企业和政府网络构成严重威胁。

此次警告发布前,今年早些时候曾发生涉及 Oracle Cloud 自身登录服务的大规模数据泄露事件,暴露了超过 600 万条记录。

Searchlight Cyber 的安全研究人员在分析 Oracle Cloud 登录主机的攻击面时发现了该漏洞。调查显示,1 月份遭攻陷的同一软件栈——特别是 Oracle Identity Governance Suite——存在一个严重的 预认证远程代码执行(RCE)漏洞。

这一发现揭示了应用程序在处理身份验证过滤器方面的关键疏忽,导致数百个租户在 无需任何有效凭证 的情况下面临完全沦陷的风险。

漏洞存在于 web.xml 配置中的 SecurityFilter 机制。该过滤器旨在管理身份验证检查,但依赖 有缺陷的正则表达式白名单。

开发人员本意是允许未经身份验证的访问 Web 应用程序描述语言(WADL)文件,但实现时未考虑 Java 如何解析请求统一资源标识符(URI)。

攻击者可通过在 URL 后附加 特定矩阵参数 完全绕过身份验证。研究团队演示,在请求 URI 中添加 ;.wadl 可欺骗服务器将请求视为无害的 WADL 检索,而底层 Java servlet 会将其作为有效 API 调用处理。

这种逻辑差异使攻击者能够无限制访问受保护的 REST 端点,例如 /iam/governance/applicationmanagement。

绕过身份验证后,威胁行为者可利用 groovyscriptstatus 端点实现代码执行。尽管该端点仅用于对 Groovy 脚本进行语法检查而非运行,但会执行编译过程。

通过注入包含 @ASTTest 注解的脚本,攻击者可迫使 Java 编译器在编译阶段执行任意代码。这种技术将语法检查器转化为 功能完整的远程 shell,从而获得对主机系统的控制权。

该漏洞尤为危险,因为它 无需任何前置访问权限或凭证。简单的身份验证绕过与可靠的代码执行方法相结合,使其成为勒索软件团伙和国家支持攻击者的理想目标。

运行 Oracle Identity Governance Suite 12c 的组织应 立即应用相关补丁,或将受影响服务与公共互联网隔离。

发表评论

您还未登录,请先登录。

登录