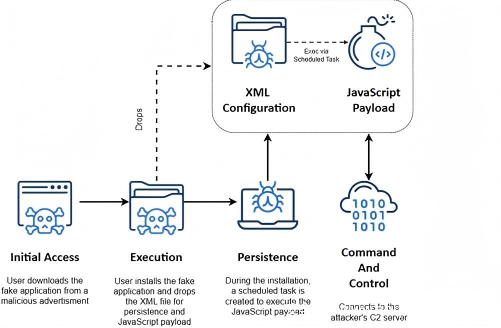

Acronis 威胁研究部门(TRU)发现了一场名为 TamperedChef 的全球性大规模恶意广告与 SEO 投毒活动。该活动通过美国空壳公司购买的证书签名,分发 功能完整但植入恶意代码的应用程序。安装后,这些伪造应用会部署计划任务和 高度混淆的 JavaScript 后门,以在多个行业实现持久化控制、远程访问和长期系统操控。

TRU 的调查始于 2025 年 6 月,但发现该活动在被检测前已活跃许久。

传播途径与受害者分布

恶意安装程序通过以下渠道传播:

- 必应和谷歌恶意广告

- 伪造下载站点

- 针对产品手册、PDF 阅读器、浏览器甚至简单游戏的 SEO 优化页面

Acronis 遥测数据显示,该活动已全球蔓延:“大多数受害者位于美洲,约 80% 在美国。”

受影响最严重的行业包括:

- 医疗保健

- 建筑

- 制造业

正如报告所指出:“这些行业的用户可能经常在线搜索产品手册——这正是 TamperedChef 活动利用的行为之一。”

伪造应用与签名机制

Acronis 识别出多个 功能完整且看似合法的伪造应用,均使用有效代码签名证书签名。已发现的示例包括:

- All Manuals Reader

- Manual Reader Pro

- Any Product Manual

- JustAskJacky

- Master Chess

这些应用模仿真实软件行为:

- 显示安装向导

- 展示许可协议

- 弹出“感谢安装”页面

- 提供实际功能

Acronis 表示:“每个伪造应用都伪装成功能齐全的程序,并带有有效签名……增加可信度并帮助逃避检测。”

工业化运营与基础设施

TamperedChef 以 高度组织化、企业级流水线 运作。研究发现威胁行为者:“依赖美国注册空壳公司网络获取和轮换代码签名证书,运营工业化基础设施。”

这些空壳公司包括:

- App Interplace LLC

- Pixel Catalyst Media LLC

- Performance Peak Media LLC

- Unified Market Group LLC

均通过 Northwest Registered Agent Service, Inc. 等代理服务注册。

大多数证书已被吊销,仅最新证书仍活跃:“Unified Market Group LLC——有效(截至撰写时)。”这种快速轮换机制确保旧证书被标记后,恶意软件能持续重新签名。

持久化与后门功能

伪造安装程序启动后,会投放恶意 task.xml 文件并创建计划任务,该任务:

- 立即执行

- 每 24 小时重复一次

- 增加最多 30 分钟的随机延迟

- 错过触发时仍会运行

- 阻止同时执行

报告解释:“此变体仅使用计划任务实现持久化……配置为每 24 小时运行一次 JavaScript,并带有随机延迟。”这确保高度混淆的 JavaScript payload 能 隐蔽且可靠地执行。

后门技术细节

TRU 发现两种 JavaScript 后门变体,均使用 obfuscator.io 进行混淆,应用:

- 控制流平坦化

- 死代码注入

- 函数重命名

- 字符串混淆

部分反混淆后,核心功能包括:

- 注册表操作

- 机器指纹生成

- 与 C2 服务器的加密通信

- 远程代码执行

通信采用加密方式,所有样本均支持远程执行。

C2 服务器演变

早期 C2 域名类似算法生成字符串:

- api.78kwijczjz0mcig0f0[.]com

- api.zxg4jy1ssoynji24po[.]com

后期域名刻意伪装得更合法:

- get.latest-manuals[.]com

- app.catalogreference[.]com

Acronis 指出这种演变:“早期 C2 服务器使用看似随机的字符串……到 2025 年中后期,C2 服务器改为人类可读名称。”

通过新发现的 C2 服务器进一步调查,发现更多与新空壳公司关联的签名恶意软件,显示其运营规模正快速扩张。

发表评论

您还未登录,请先登录。

登录