一个 逼真的伪造“Windows 更新”界面 可能成为诱骗用户感染恶意软件的完美诱饵。再结合多阶段交付链和一些非常规技术,信息窃取者就能具备突破防御所需的一切条件。

恶意软件交付活动

“Huntress 自 10 月初以来发现了多个 ClickFix 诱饵网站,它们诱骗受害者运行恶意命令,格式一致且在多起事件中形成独特的执行链,”Huntress 研究人员 Ben Folland 和 Anna Pham 表示。

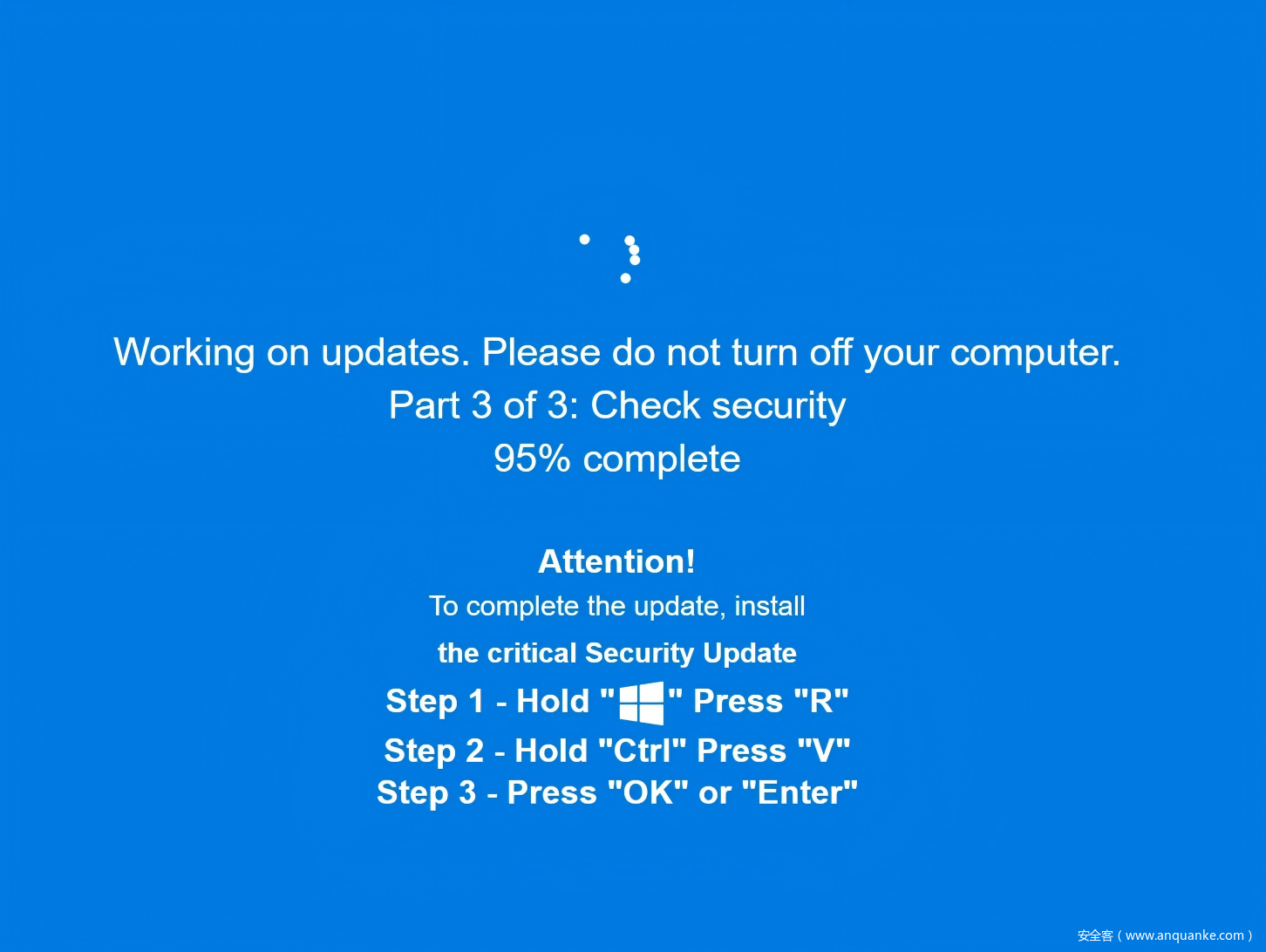

最初,诱饵页面会显示典型的“人机验证”窗口,要求用户按 Win+R 打开 Windows 运行框,按 CTRL+V 粘贴自动复制到剪贴板的命令,最后按 Enter 运行。

近期的活动变体采用了另一种诱饵:当潜在目标访问页面时,浏览器进入全屏模式并显示 高度逼真的 Windows 更新界面,要求用户执行上述操作“以完成更新”。

若用户遵循指示,感染链即被触发,最终可能感染 Lumma 或 Rhadamanthys 信息窃取恶意软件。

研究人员解释:“尽管视觉主题不同,但所有活动均以 mshta.exe 命令开头,该命令包含带 IP 地址的 URL,其中第二个八位字节始终为十六进制编码。这最终会部署 .NET 隐写加载器,从 PNG 图像的像素数据中提取经 Donut 打包的 shellcode。”

整个恶意软件的安装和运行过程 完全在内存中进行。为躲避端点安全解决方案检测,攻击者使用 混淆且动态加载的脚本与代码、隐藏 payload,以及“Living-off-the-Land”(利用系统合法程序)技术。

ClickFix 攻击防范

ClickFix 目前是恶意软件传播者和初始访问中介最常用且最有效的手段之一,甚至出现了针对技术水平较低攻击者的 ClickFix 主题钓鱼工具包。

攻击指令会根据目标用户的系统(Windows/macOS/Linux)调整,诱饵也在持续更新优化。

研究人员建议管理员 禁用普通用户设备上的 Windows 运行框:“通过上述注册表修改或部署 GPO 策略阻止与运行框的交互。”

用户还应接受培训以识别 ClickFix 手法及变体。

研究人员补充:“利用 EDR 遥测监控 explorer.exe 衍生 mshta.exe 、powershell.exe 或其他具有异常命令行的合法系统程序。”

在 macOS 上,攻击者会诱骗用户打开终端并粘贴命令。管理员可通过 MDM 策略限制非管理员用户的终端访问,并阻止未签名脚本执行。

发表评论

您还未登录,请先登录。

登录