网络威胁组织 ToddyCat 已被发现采用新方法获取目标公司的企业电子邮件数据,包括使用名为 TCSectorCopy 的定制工具。

“这种攻击允许他们利用用户浏览器获取 OAuth 2.0 授权协议令牌,该令牌可在受损基础设施边界外用于访问企业邮件,”卡巴斯基在技术分析中表示。

ToddyCat 的攻击演进与工具链

ToddyCat 自 2020 年起活跃,曾使用 Samurai 和 TomBerBil 等工具针对欧亚地区多家组织,以维持访问权并窃取谷歌 Chrome、微软 Edge 等浏览器的 cookies 和凭据。

2024 年 4 月,该组织被指利用 ESET 命令行扫描器漏洞(CVE-2024-11859,CVSS 评分 6.8)投放未公开的恶意软件 TCESB。

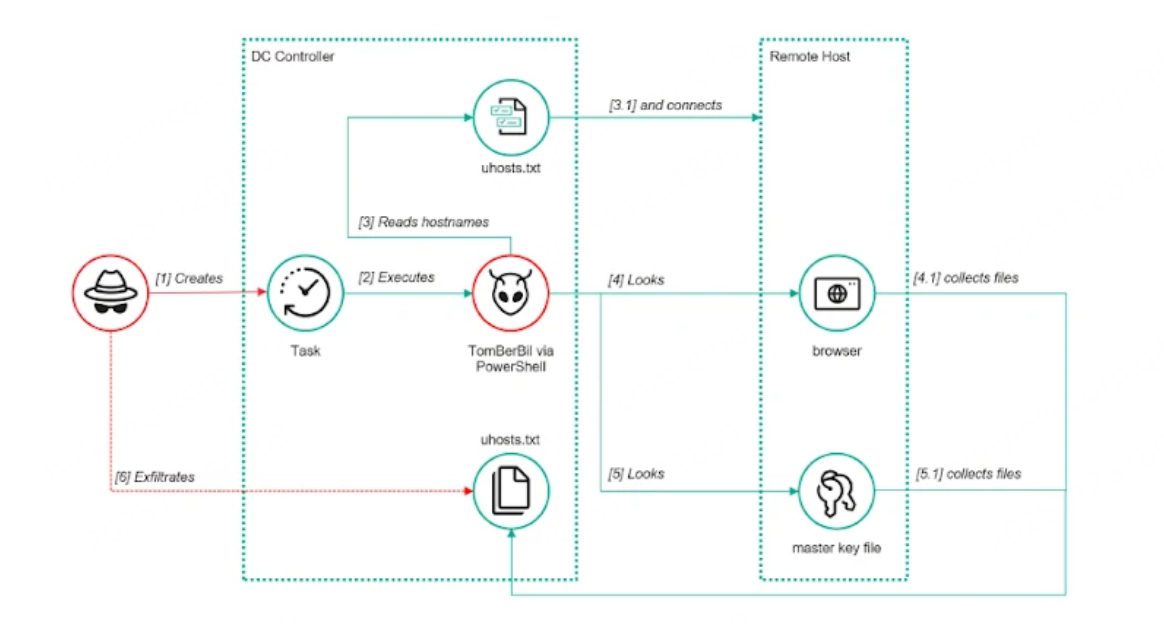

卡巴斯基在 2024 年 5-6 月的攻击中发现了 TomBerBil 的 PowerShell 变体(此前为 C++ 和 C# 版本),新增了从 Mozilla Firefox 提取数据的功能。该版本的显著特点是 以特权用户身份在域控制器上运行,并通过 SMB 协议访问共享网络资源中的浏览器文件。

恶意软件通过计划任务执行 PowerShell 命令启动,具体而言,它通过 SMB 搜索远程主机中的浏览器历史记录、cookies 和保存的凭据。尽管包含信息的复制文件使用 Windows 数据保护 API(DPAPI)加密,但 TomBerBil 能够捕获解密所需的加密密钥。

研究人员解释:“旧版 TomBerBil 在主机上运行并复制用户令牌,通过 DPAPI 解密用户当前会话中的主密钥,进而解密文件;而新版服务器版本则复制 DPAPI 使用的用户加密密钥文件,结合用户 SID 和密码,攻击者可在本地解密所有复制文件。”

针对邮件数据的专项技术

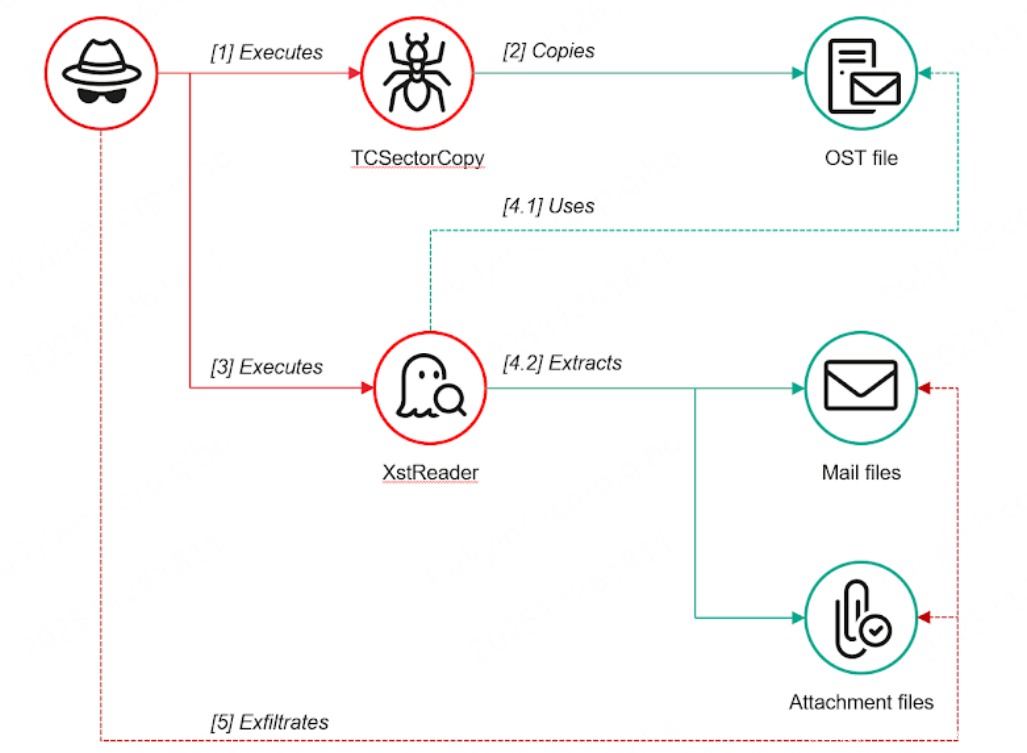

ToddyCat 还使用 TCSectorCopy(“xCopy.exe ”)访问本地 Microsoft Outlook 存储的 OST 文件(脱机存储表),绕过应用运行时对文件的访问限制。

TCSectorCopy 以 C++ 编写,接受待复制文件(此处为 OST 文件)作为输入,将磁盘作为只读设备打开并按扇区顺序复制文件内容。OST 文件被写入攻击者指定路径后,再通过开源工具 XstReader 提取邮件内容。

云环境令牌窃取与绕过手段

针对使用 Microsoft 365 云服务的受害者,ToddyCat 尝试直接从内存获取访问令牌:通过开源 C# 工具 SharpTokenFinder 枚举 Microsoft 365 应用程序,寻找明文身份验证 JSON Web 令牌(JWT)。

但在至少一起事件中,系统安全软件阻止了 SharpTokenFinder 转储 Outlook.exe 进程的尝试。为绕过限制,攻击者使用 Sysinternals 工具包中的 ProcDump,通过特定参数对 Outlook 进程进行内存转储。

卡巴斯基指出:“ToddyCat APT 组织持续发展技术,寻找能隐藏活动的方法,以在受损基础设施内获取企业通信访问权。”

发表评论

您还未登录,请先登录。

登录