一场复杂的新型网络间谍活动正席卷越南科技和招聘行业,通过 劫持招聘流程 部署隐蔽的信息窃取器。SEQRITE Labs APT 团队于 2025 年 11 月 3 日发现,该活动利用隐藏在看似无害的 求职申请中的复杂感染链 发动攻击。

研究人员将此活动命名为“河内窃贼行动(Operation Hanoi Thief)”,命名原因是“最终 payload 具备窃取功能,且简历中的地理位置集中在越南首都河内周边”。

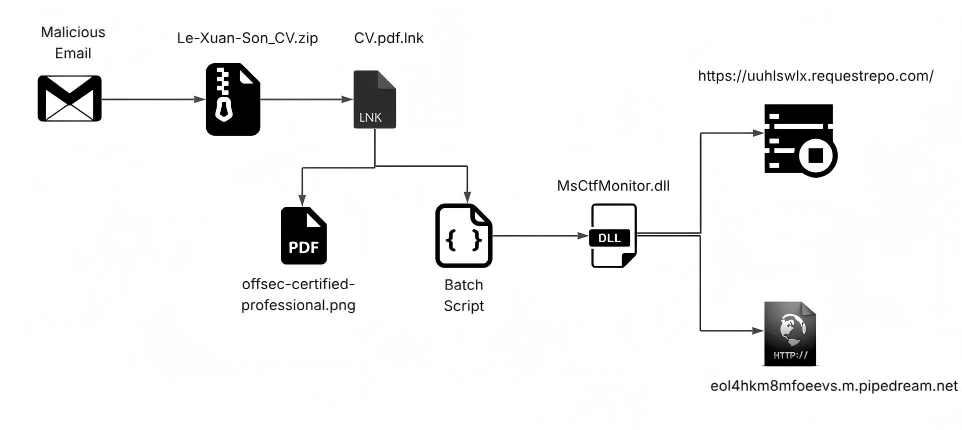

攻击以典型的鱼叉式钓鱼战术启动:恶意邮件包含名为 Le-Xuan-Son_CV.zip 的 ZIP 压缩包。受害者在其中会发现一份看似属于软件开发人员“Le Xuan Son”的简历,附带河内地址和 GitHub 个人资料。

为建立可信度,攻击者早在 2021 年就为该“求职者”创建了 伪造 GitHub 账户,但细查可发现账户无任何活动,表明其“专为此次钓鱼活动设立”。

技术独特性:伪多语言载荷与 FTP 滥用

该活动的技术独特之处在于恶意软件的投递方式:ZIP 文件包含两个文件——文档和快捷方式(LNK 文件)。“威胁 actor 主要使用一种我们称为 伪多语言载荷(pseudo-polyglot payload) 的文件类型来隐藏恶意意图”。

名为 offsec-certified-professional.png 的文件是数据格式的“缝合怪”:它同时充当视觉诱饵(简历图片)、PDF 文档和恶意批处理脚本容器。

感染链依赖对 Windows 标准工具 ftp.exe 的巧妙滥用:当受害者点击 LNK 文件时,它不会直接打开文档,而是触发 ftp.exe 执行多语言文件中隐藏的命令。

“ZIP 文件包含两个文件:一个作为诱饵和第二阶段载荷的文档,以及一个触发初始操作的 LNK 文件。”

LOTUSHARVEST:DLL 侧载与数据窃取流程

脚本执行后,会从图片文件中提取 Base64 编码的二进制数据,并将其解码为名为 MsCtfMonitor.dll 的恶意 DLL——这是活动的主要武器,研究人员将其命名为 LOTUSHARVEST(一种 C++ 植入程序)。

恶意软件采用 DLL 侧载技术:将合法 Windows 工具 ctfmon.exe 复制到新文件夹,使其在不知情的情况下加载恶意 DLL。激活后,LOTUSHARVEST 作为无情的信息窃取器开始工作。

它专门针对 Google Chrome 和 Microsoft Edge 的浏览器数据,提取内容包括:

- 浏览历史:“最近访问的 20 个 URL”

- 凭据:存储的登录数据,通过 Windows API 解密

被盗数据随后被泄露至攻击者控制的域名,例如 eol4hkm8mfoeevs[.]m[.]pipedream[.]net。

发表评论

您还未登录,请先登录。

登录