网络犯罪领域迎来了一个 新型激进参与者。Darktrace 近期报告揭示了名为 TAG-150 的恶意软件即服务(MaaS)运营商,该组织自 2025 年初出现后活动迅速升级。通过将复杂社会工程与模块化定制恶意软件相结合,该团伙在短短几个月内已成功攻陷美国数百台设备。

快速崛起的犯罪基础设施

TAG-150 于 2025 年 3 月首次被发现,随即迅速建立起强大的基础设施。报告指出,该组织“展现出快速开发能力,其庞大且不断演变的基础设施专为支持恶意操作而设计”。

其早期成功规模令人震惊:“截至 2025 年 5 月,仅 CastleLoader 就已感染 469 台设备,凸显了 TAG-150 攻击活动的规模与复杂程度”。这种快速扩散主要针对美国境内目标,并采用 双轨恶意软件策略。

ClickFix:操纵人性的入口向量

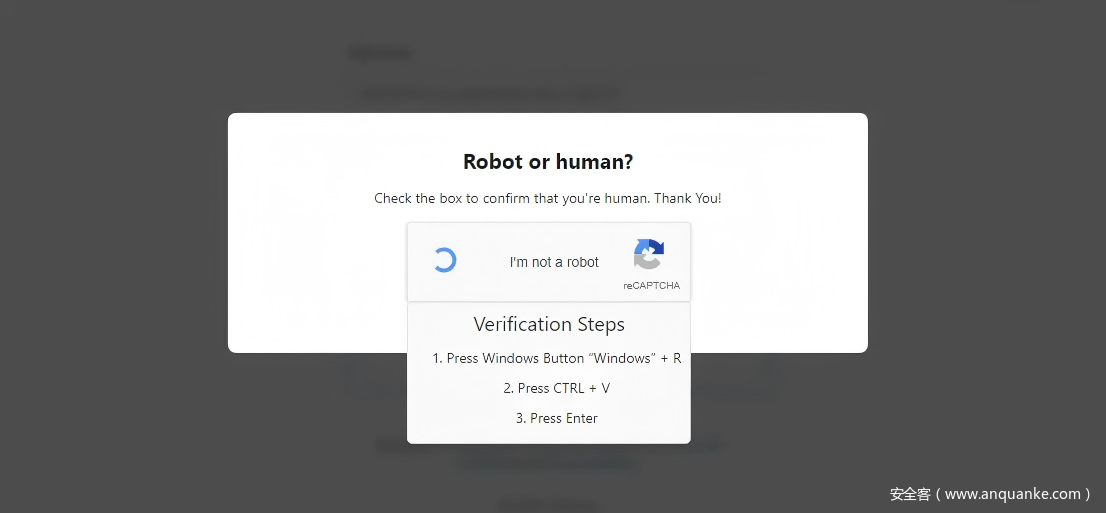

TAG-150 的入侵向量较少依赖技术漏洞,更多通过名为 ClickFix 的技术操纵人类行为。该方法引导用户访问 完美模仿合法软件界面 的欺诈域名,例如谷歌 Meet 或浏览器更新通知。

网站不会要求用户下载文件,而是声称用户缺少“验证步骤”或更新。“当用户点击伪造的 Cloudflare‘验证步骤’提示时……服务器响应会通过‘不安全的 CopyToClipboard() 函数’自动复制到用户剪贴板”。随后用户被诱骗将内容(一段恶意 PowerShell 命令)粘贴到终端,自行完成黑客攻击。

模块化攻击链:从加载器到远程控制

受害者执行命令后,TAG-150 会部署其定制工具包。攻击始于 CastleLoader——一款通过“死代码插入和打包技术阻碍静态与动态分析”的复杂加载器。

“TAG-150 将 CastleLoader 用作初始交付机制,而 CastleRAT 作为主要 payload”。这种模块化分离使攻击者能在确保初始感染后,再激活最有价值的工具。

最终 payload CastleRAT 赋予攻击者完全控制权:“部署后,CastleRAT 允许攻击者全面控制受感染系统,具备键盘记录、屏幕捕获和远程 shell 访问等功能”。

隐形变种与目标定位

报告还强调了其 RAT 的一个特别隐蔽的 Python 变种 PyNightShade。该变种“以隐身设计为核心,在各杀毒平台中检测率极低”。值得注意的是,它会与合法地理定位服务 ip-api[.]com 通信,在完全激活前分析受害者位置,确保攻击目标精准。

发表评论

您还未登录,请先登录。

登录