美国网络安全与基础设施安全局(CISA)已更新其已知被利用漏洞(KEV)目录,新增一个影响 OpenPLC ScadaBR 的安全缺陷,并称有证据表明该漏洞已被 活跃利用。

该漏洞编号为 CVE-2021-26829(CVSS 评分 5.4),是一个跨站脚本(XSS)漏洞,通过 system_settings.shtm 文件影响 Windows 和 Linux 版本的软件。受影响版本包括:

- Windows 系统上的 OpenPLC ScadaBR 1.12.4 及更早版本

- Linux 系统上的 OpenPLC ScadaBR 0.9.1 及更早版本

漏洞利用与“TwoNet”黑客组织

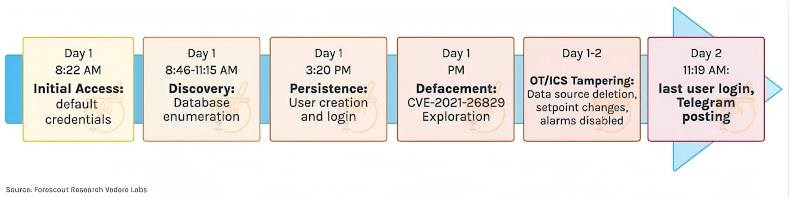

在针对诱饵工厂的攻击中,威胁者在约 26 小时内 完成从初始访问到破坏行动的全过程:

- 使用默认凭据获取立足点

- 创建名为“BARLATI”的新用户账户进行侦察和持久化

- 利用 CVE-2021-26829 篡改 HMI 登录页面描述,显示弹窗消息“Hacked by Barlati”

- 修改系统设置以禁用日志和警报(未察觉攻击目标为蜜罐)

Forescout 指出:“攻击者未尝试权限提升或利用底层主机,仅专注于 HMI 的 Web 应用层。”

TwoNet 于 2025 年 1 月在 Telegram 启动活动,初期聚焦 DDoS 攻击,后扩展至工业系统 targeting、信息泄露、勒索软件即服务(RaaS)、黑客雇佣和初始访问中介等业务。该组织还声称与 CyberTroops、OverFlame 等黑客组织有关联。Forescout 补充道:“TwoNet 如今将传统 Web 战术与针对工业系统的噱头式声明相结合。”

修复要求与 OAST 服务驱动的漏洞利用

鉴于漏洞已被活跃利用,联邦民事行政部门(FCEB)机构需在 2025 年 12 月 19 日前 应用必要修复以实现最佳防护。

OAST 服务驱动的漏洞利用行动

与此同时,VulnCheck 称其发现谷歌云上一个“长期运行”的带外应用安全测试(OAST)端点正在驱动一场 区域定向的漏洞利用行动。该公司部署的互联网传感器数据显示,活动主要针对 巴西。

VulnCheck 首席技术官 Jacob Baines 表示:“我们观察到约 1400 次漏洞利用尝试,涉及 200 多个 CVE,均与该基础设施相关。尽管大多数活动类似标准 Nuclei 模板,但攻击者的托管选择、payload 和区域定向与典型 OAST 用途不符。”

攻击流程如下:

- 利用漏洞成功后,向攻击者控制的 OAST 子域(

*.i-sh.detectors-testing[.]com)发送 HTTP 请求 - 该域名相关的 OAST 回调最早可追溯至 2024 年 11 月,表明活动已持续约一年

攻击流量源自 美国境内的谷歌云基础设施,显示恶意 actors 如何将合法互联网服务武器化,以逃避检测并混入正常网络流量。

VulnCheck 还发现,与 OAST 域名关联的 IP 地址(34.136.22[.]26)上托管了一个 Java 类文件(TouchFile.class )。该文件基于公开的 Fastjson 远程代码执行漏洞利用程序扩展,可接受命令和 URL 参数,并执行命令及向输入的 URL 发送出站 HTTP 请求。

Baines 分析:“长期存在的 OAST 基础设施和持续的区域定向表明,该 actor 正在进行 持续性扫描,而非短期机会性探测。攻击者继续使用 Nuclei 等现成工具在互联网上喷洒漏洞利用程序,以快速识别和攻陷易受攻击的资产。”

发表评论

您还未登录,请先登录。

登录