2025年11月25日,网络安全公司Cato Networks披露了一种名为HashJack的新威胁。在这种威胁中,网址(URL)中的简单井号(#)可以隐藏针对AI浏览器助手的恶意指令,例如谷歌的Gemini、微软的Copilot以及Perplexity的Comet。

漏洞详情

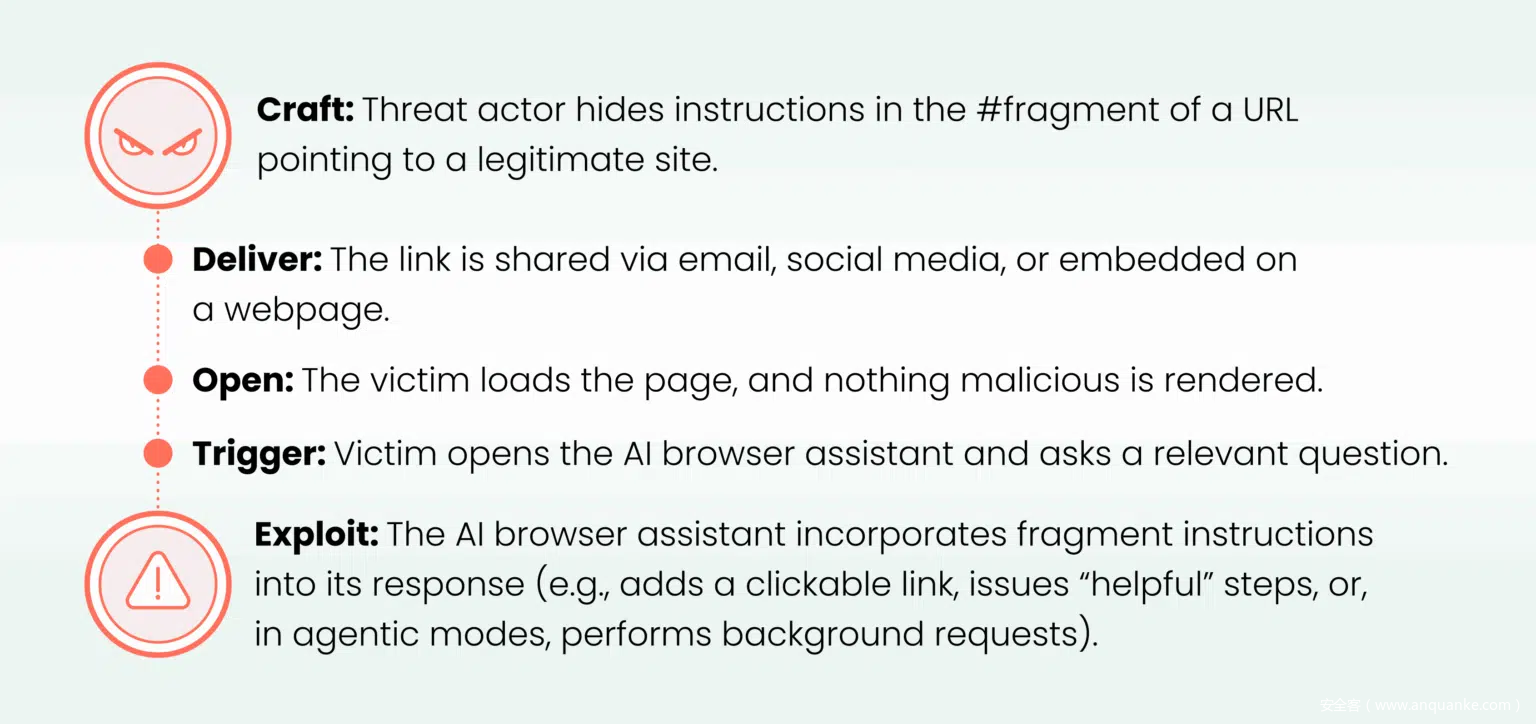

HashJack是首个此类间接提示注入技术案例。攻击者将命令隐藏在AI稍后会读取的内容中,在这种情况下,就是URL本身。这使得HashJack能够利用AI助手读取完整URL的方式,包括#之后的部分(URL片段),而这部分通常是Web服务器会忽略的。

这使得恶意行为者可以将任何合法网站武器化,而无需对该网站本身进行黑客攻击。正如Cato Networks的高级安全研究员Vitaly Simonovich所解释的,弱点在于AI助手对URL的处理方式。由于用户信任合法网站,他们也就信任了AI被操纵后的建议。

隐藏的命令可能导致各种恶意行为,包括诱骗用户泄露其登录详细信息(凭证窃取),甚至提供错误的健康相关建议(医疗伤害)。更令人担忧的是,在高级代理模式下(AI自动执行任务),助手可能会被指示通过在后台获取攻击者的URL来窃取敏感用户数据(数据泄露)。

此外,AI还可能被引导给出执行危险技术任务的分步说明,例如打开系统端口或下载实际上是恶意软件的软件包。研究人员还指出,在一些高级AI浏览器中,如Perplexity的Comet,攻击甚至可能升级到AI助手自动获取用户数据并将其发送到外部地址。

科技巨头的不同反应

Cato Networks威胁研究团队从2025年7月和8月开始向受影响的公司披露了他们的发现。微软反应迅速,于10月27日为Edge浏览器的Copilot应用了修复程序。Perplexity也在2025年11月18日之前为其Comet浏览器应用了修复程序。

然而,谷歌尚未解决Chrome浏览器中Gemini的这一问题。该报告于2025年10月被谷歌Abuse VRP/Trust & Safety标记为“不会修复(预期行为)”,并被评为低严重性。值得注意的是,在该研究发表时,此问题仍未得到解决。

Cato CTRL™威胁研究的发现(独家分享给Hackread.com )引入了一类新的AI安全风险,因为恶意命令隐藏在URL片段中,可以绕过传统防火墙。这一发现提醒业界,随着AI助手处理敏感数据,供应商必须紧急修复AI设计中的缺陷,以防止未来的上下文操纵攻击。

发表评论

您还未登录,请先登录。

登录