针对巴西用户的网络犯罪分子已大幅升级攻击手段,发起了一场名为“Water Saci”的高度复杂攻击活动。

这波新攻击将WhatsApp Web(一个被数百万用户默认信任的平台)武器化,用于传播银行木马并窃取敏感金融数据。

攻击者通过攻陷用户账户,向可信联系人发送极具说服力的消息,形成 快速自传播感染循环。这种利用社会工程学有效绕过传统安全防御的方式,已影响无数毫无防备的用户。

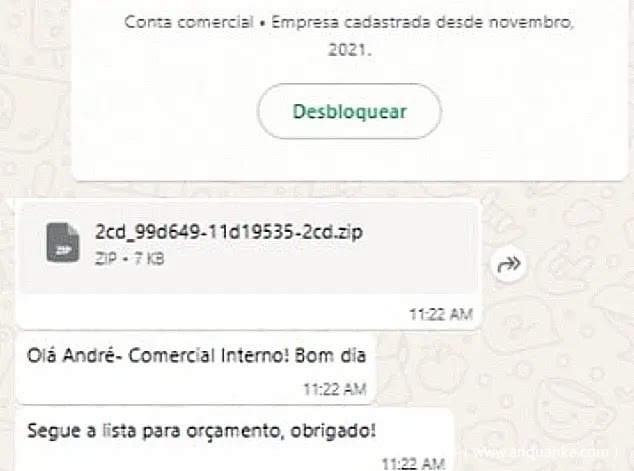

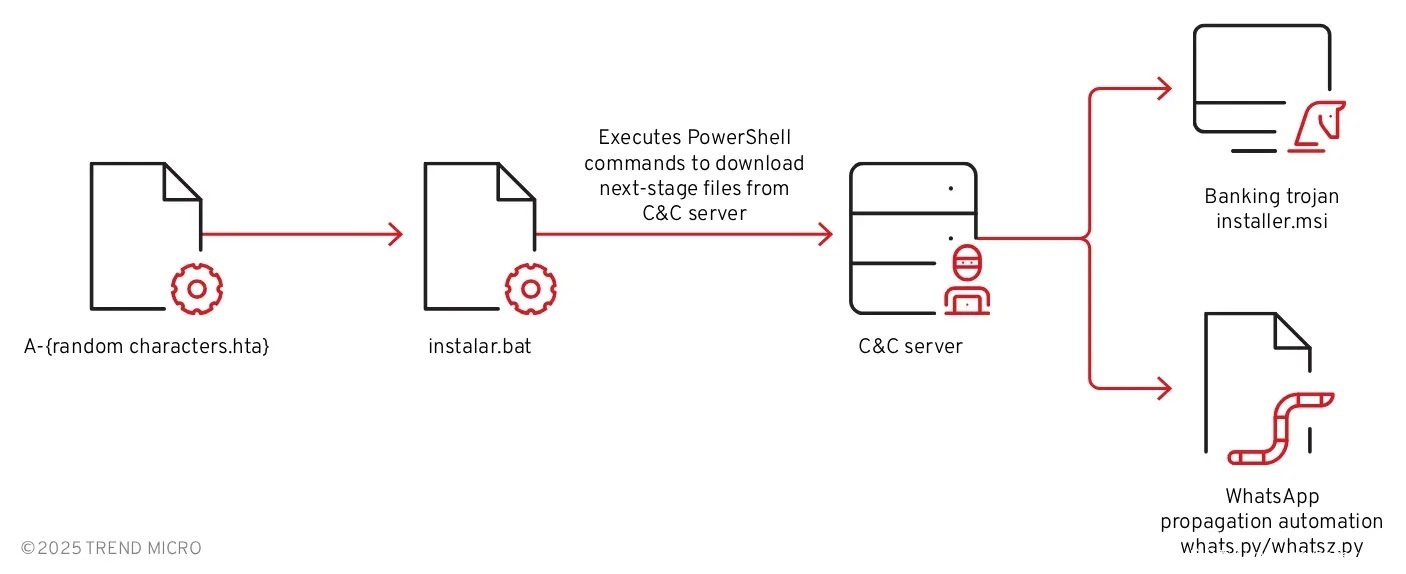

感染链通常始于用户收到含恶意附件的消息,例如ZIP压缩包、伪装成Adobe更新的PDF诱饵,或遵循特定命名模式(如A-{随机字符}.hta)的HTA文件。

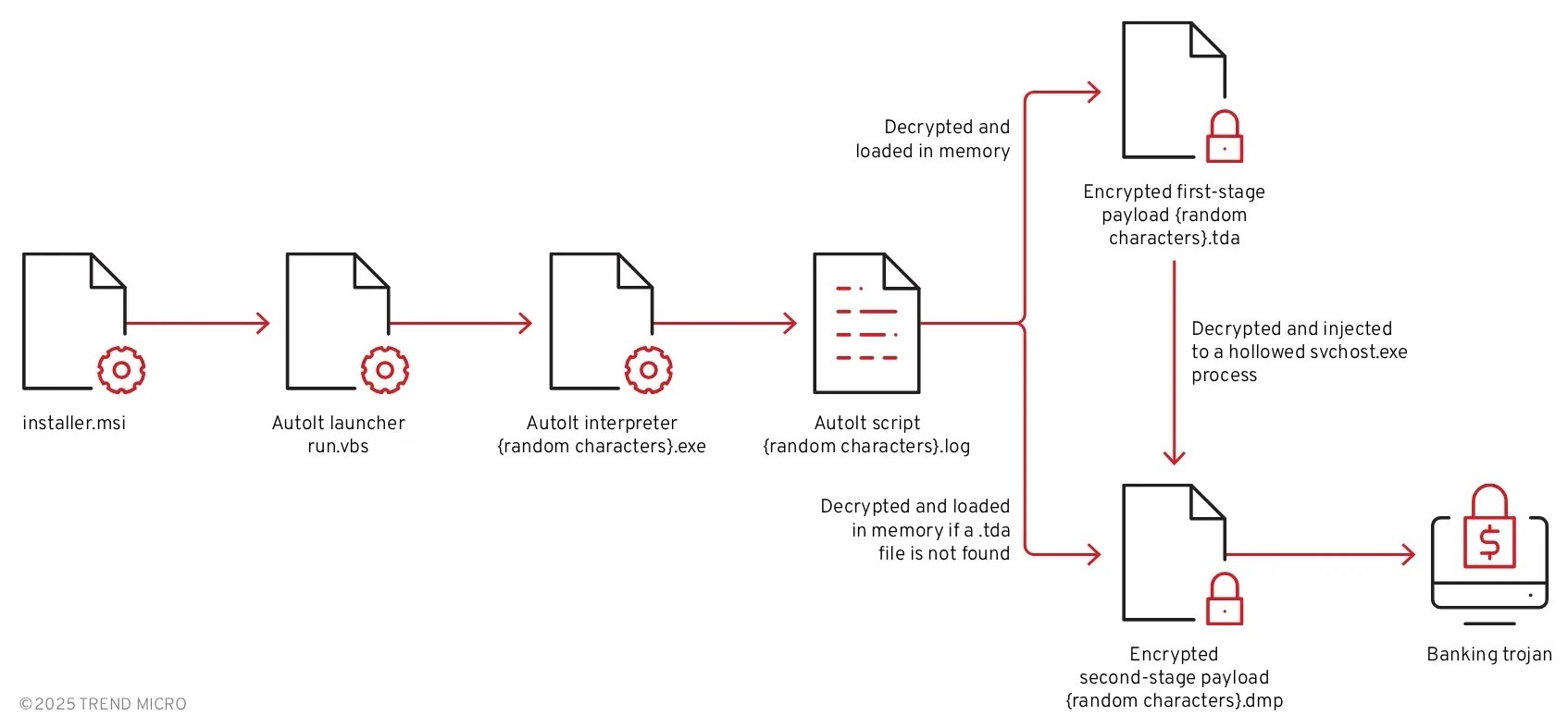

受害者一旦打开这些文件,就会触发包含 Visual Basic脚本和MSI安装程序 的多阶段复杂攻击序列。

此过程会静默下载银行木马,同时部署自动化脚本来劫持受害者的WhatsApp会话以进一步传播,确保攻击范围最大化。

趋势科技安全分析师发现,该攻击活动标志着恶意软件开发的重大转变:利用人工智能加速提升其能力。

攻击者似乎使用大型语言模型(LLM)翻译和优化传播代码,从PowerShell转向更稳健的Python基础设施。

这一战略转变显著增强了其跨浏览器(包括Chrome、Edge和Firefox)传播恶意软件的能力,使标准安全协议更难检测,用户面临更大风险。

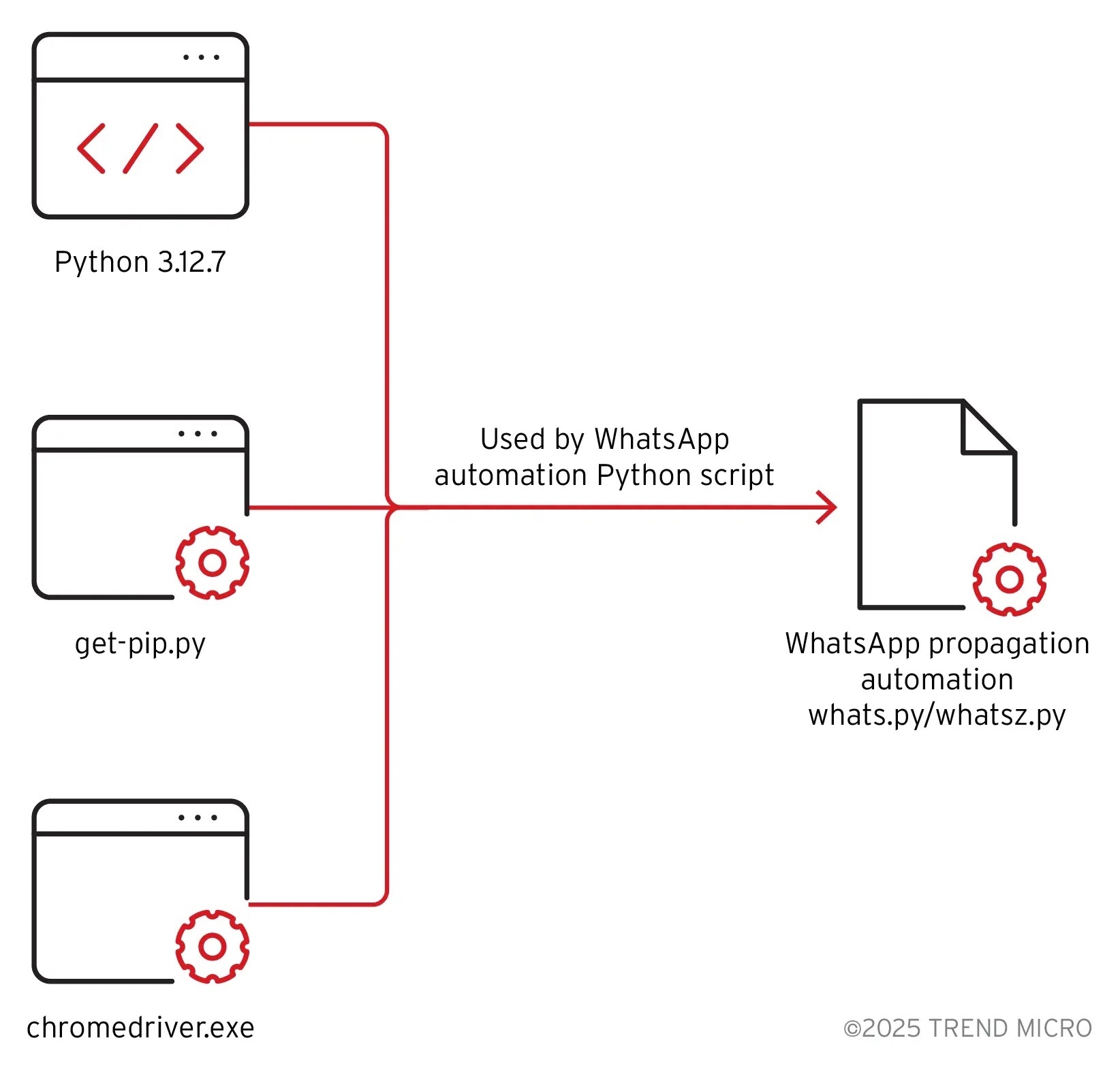

技术演进的关键组件是 whatsz.py 脚本,它取代了早期的PowerShell变体。

分析揭示了令人信服的AI辅助编码证据,例如脚本头部明确标注“Versao Python Convertido de PowerShell”(Python版本由PowerShell转换),以及“version optimized with errors handling”(优化错误处理的版本)等注释。

该脚本依赖chromedriver.exe 等组件文件自动化感染过程,使用Selenium注入WA-JS库、提取联系人列表,并向不知情的受害者批量发送恶意文件。

Python代码展现出 复杂的面向对象结构和高级错误处理,这些特征在快速手动移植的代码中通常不存在。

例如,主自动化类为各种状态定义了清晰的格式,确保执行可靠性。此外,控制台输出包含彩色表情符号——这在标准恶意软件中罕见,但在AI生成的代码库中常见。

这种高级自动化使恶意软件能够自主运行:暂停和恢复任务以伪装成正常网络流量,同时向命令控制服务器报告进度,最终确保持久访问。

发表评论

您还未登录,请先登录。

登录