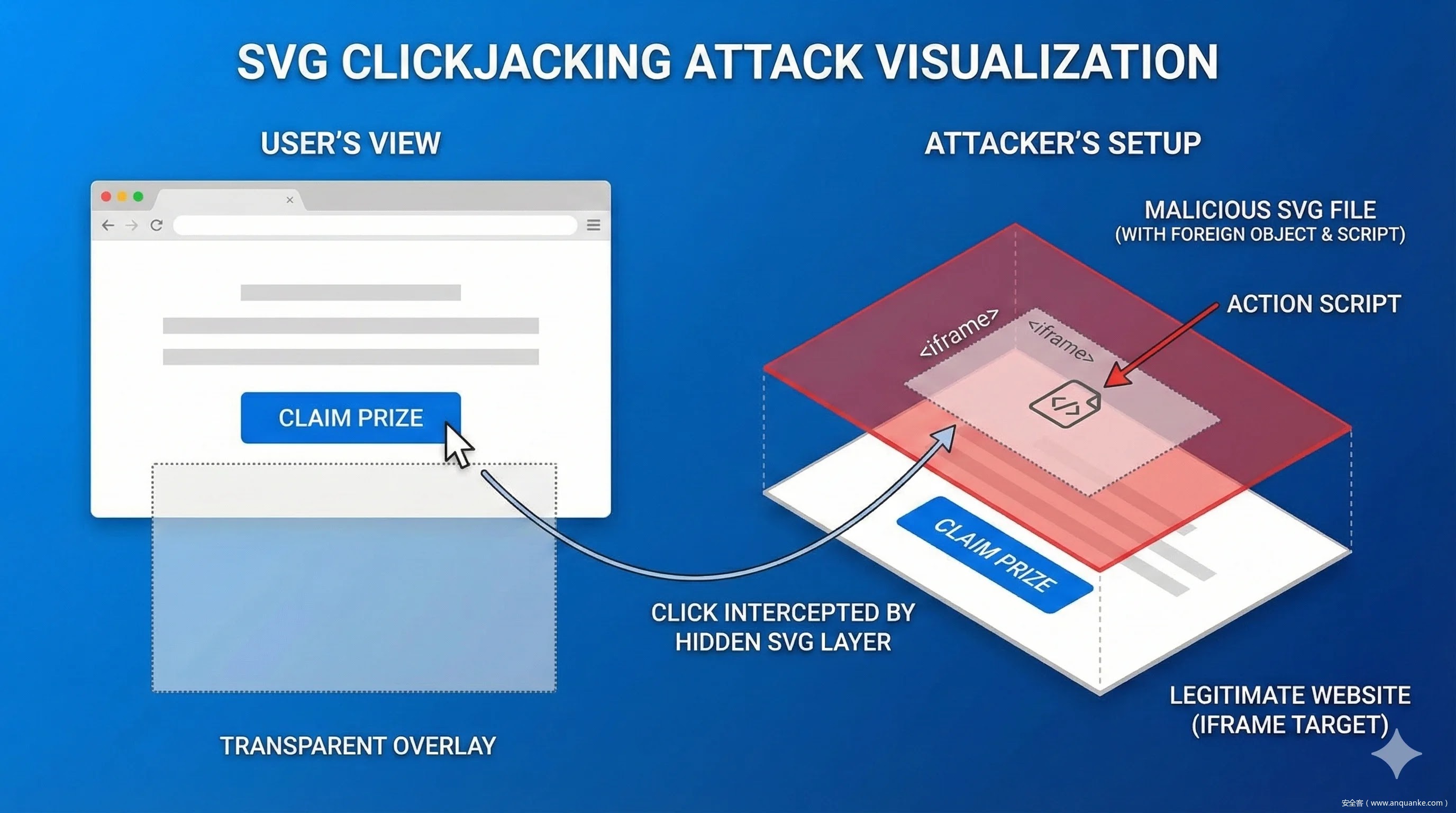

在网络安全领域,点击劫持(Clickjacking) 长期以来被视为一种 “低级” 攻击手段。传统的点击劫持通过在合法网站上方覆盖隐形框架,诱导用户点击非本意的按钮 —— 例如用虚假的 “播放视频(Play Video)” 覆盖层遮挡 “删除账户(Delete Account)” 按钮。

然而,名为Lyra的安全研究员披露了一种名为 “SVG 点击劫持(SVG Clickjacking) ” 的复杂新技术,这一技术从根本上改变了威胁格局。作为一种新型漏洞利用技术,它彻底颠覆了传统点击劫持的运作模式 —— 将其从简单的 “隐藏按钮” 骗局,升级为能够读取屏幕内容并执行逻辑指令的复杂交互式漏洞利用工具。

该技术由化名Lyra(又名 rebane2001) 的研究员发现并命名,其核心是利用可缩放矢量图形(Scalable Vector Graphics,SVG)滤镜创建 “智能” 覆盖层,该覆盖层能够检测目标网站的状态并做出响应。

与传统点击劫持不同 —— 攻击者仅需叠加隐形 iframe(内联框架) 诱导用户点击按钮 —— 这种新方法能让攻击页面 “读取” 目标网站的像素数据,并根据用户实际看到的内容动态调整自身界面。

SVG 点击劫持攻击(SVG Clickjacking Attack)

该漏洞的核心在于现代浏览器对feDisplacementMap(位移贴图滤镜) 、feColorMatrix(颜色矩阵滤镜) 、feComposite(合成滤镜) 等 SVG 滤镜的处理机制。这些工具原本用于实现折射、颜色偏移等图形效果,但 Lyra 的测试表明,它们可被篡改用于执行逻辑运算。

通过将这些滤镜串联组合,攻击者可在浏览器的渲染引擎内直接构建可正常工作的逻辑门(与门 / AND、或门 / OR、异或门 / XOR) 。这一操作相当于将 SVG 滤镜转化为一台简易计算机,使其能够对跨源 iframe(内联框架) 实施监控。

例如,攻击者可通过该技术检测特定对话框是否弹出、复选框是否勾选或红色错误文本是否可见,随后动态更新虚假覆盖层,引导用户完成多步骤操作流程。

Lyra 通过针对谷歌文档(Google Docs) 的概念验证攻击,证实了该技术的严重危害 —— 这一攻击为其赢得了谷歌漏洞奖励计划(Google’s Vulnerability Reward Program)提供的3133.70 美元赏金。

此次攻击的显著之处在于,覆盖层需能响应文档状态:当用户成功 “输入” 验证码后,虚假输入框会自动隐藏;仅当文档准备就绪时,才会显示新按钮。

“过去,这类攻击的单个环节或许能通过传统点击劫持实现…… 但整个攻击流程会过于冗长复杂,缺乏实际可操作性,”Lyra 写道。

SVG 点击劫持最引人注目的应用,或许是其数据窃取能力。该研究员展示了该技术如何从目标网站读取敏感像素数据,并将这些数据编码为 URL—— 随后通过feDisplacementMap(位移贴图滤镜) 将其渲染为可扫描的二维码(QR code) 。

这就形成了一种攻击场景:攻击者可诱导用户 “扫描此码以验证人机身份”,而该二维码实际包含一个 URL—— 其参数中已嵌入窃取的用户会话数据(session data) 或隐私信息。

这项研究标志着 “UI 篡改攻击(UI redress attacks) ” 的显著升级。通过证实 SVG 滤镜可作为侧信道(side-channel) 读取跨源像素并执行逻辑运算,该研究表明:仅依赖视觉隐藏已不再是抵御点击劫持的充分防御手段。

正如 Lyra 所指出的,该技术支持构建 “交互式” 且 “响应式” 的攻击,彻底摆脱了以往限制此类漏洞利用效果的盲目猜测(blind guesswork) 环节。

发表评论

您还未登录,请先登录。

登录