监控公司Intellexa旗下的 **“捕食者” 间谍软件(Predator spyware)**,正利用一种名为 “阿拉丁(Aladdin) ” 的零点击感染机制 —— 目标用户只需浏览一则恶意广告,设备便会被入侵。

这一功能强大且此前未被发现的新型感染向量,被精心隐藏在分布于多个国家的壳公司背后。如今,《内幕故事》(Inside Story)、《国土报》(Haaretz)与WAV 研究联盟(WAV Research Collective) 联合开展的最新调查揭露了这一秘密。

此次调查基于 “Intellexa 泄密事件(Intellexa Leaks) ”—— 一批泄露的公司内部文件与营销资料,并得到了国际特赦组织(Amnesty International)、谷歌(Google) 及Recorded Future的法医鉴定与安全专家提供的技术研究报告佐证。

基于广告的间谍软件分发机制(Ad-based spyware delivery)

“阿拉丁(Aladdin)” 机制于2024 年首次部署,目前据信仍处于可运行状态且在持续开发中。该机制利用商业移动广告系统实现恶意软件的分发。

这一机制通过公网 IP 地址及其他标识符锁定特定目标,强制推送植入恶意代码的广告;并通过需求方平台(Demand Side Platform,DSP) 向广告网络中的所有合作网站下发指令,要求其展示该恶意广告。

“这种恶意广告可能出现在任何显示广告的网站上 —— 例如可信新闻网站或移动应用 —— 且外观与目标用户日常接触的普通广告并无二致,”国际特赦组织安全实验室(Amnesty International’s Security Lab) 解释道。

“公司内部资料显示,目标用户仅需浏览该广告,无需点击广告本身,即可触发设备感染流程。”

尽管目前尚无关于感染原理的具体细节,但谷歌(Google)指出,此类恶意广告会触发跳转至Intellexa 的漏洞利用分发服务器。

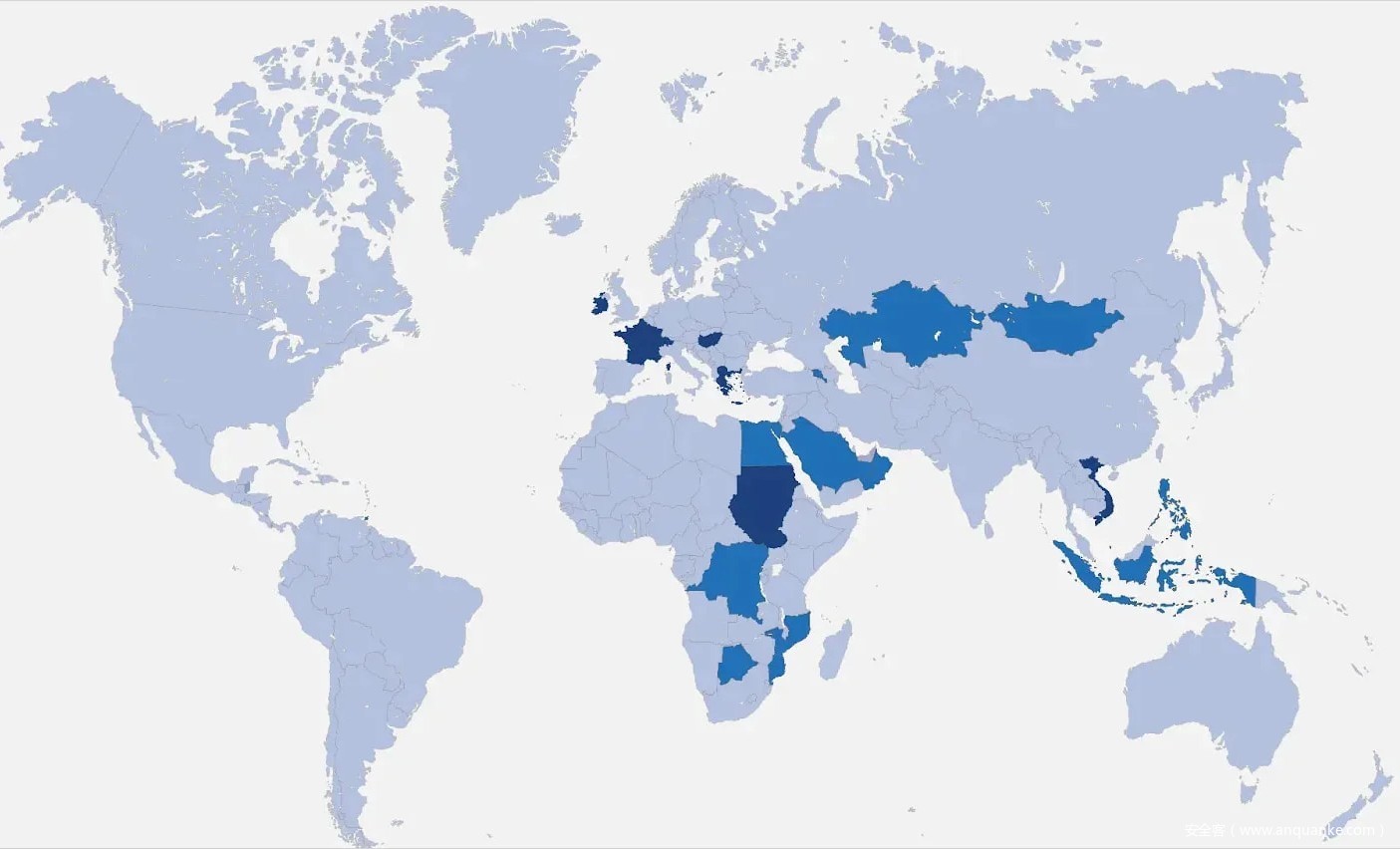

这些广告通过分布在多个国家的复杂广告公司网络进行传播,涉及国家包括爱尔兰、德国、瑞士、希腊、塞浦路斯、阿联酋和匈牙利。

Recorded Future进一步深入调查了该广告网络,梳理了关键人物、关联企业与基础设施之间的关联,并在报告中披露了部分涉事公司名称。

抵御此类恶意广告的防护工作较为复杂,但在浏览器中屏蔽广告将是一个良好的起点。

另一项潜在防护措施是将浏览器设置为向追踪器隐藏公网 IP 地址。

然而,泄露的文件显示,Intellexa 仍可通过其客户所在国家的本土移动运营商获取该类信息。

三星猎户座芯片(Samsung Exynos)与零日漏洞利用(zero-day exploits)

泄密文件中的另一项关键发现,是证实了名为 “特里同(Triton) ” 的另一款分发向量的存在 —— 该向量可通过基带漏洞利用针对搭载三星猎户座芯片(Samsung Exynos)的设备发起攻击,强制将网络降级至2G,为后续感染铺路。

国际特赦组织的分析师尚不确定该向量是否仍在使用,并指出还有另外两种可能类似的分发机制,代号分别为 “托尔(Thor) ” 和 “奥伯龙(Oberon) ”,据信涉及无线电通信攻击或物理接触攻击。

谷歌(Google)研究人员称,就零日漏洞利用能力而言,Intellexa 是最活跃的商业间谍软件供应商之一 —— 自2021 年以来,谷歌威胁分析小组(TAG)已发现并记录了70 起零日漏洞利用案例,其中15 起与 Intellexa 相关。

谷歌表示,Intellexa 既会自主研发漏洞利用工具,也会从外部机构采购漏洞利用链,以实现对各类目标设备的全面覆盖。

国际特赦组织指出,尽管希腊已对 Intellexa 实施制裁并持续开展调查,但这家间谍软件运营商的活跃度丝毫未减。

随着 “捕食者” 间谍软件(Predator)不断升级,变得更隐蔽、更难追踪,研究人员建议用户在移动设备上启用额外防护功能,例如安卓系统(Android)的 “高级保护模式(Advanced Protection) ” 和苹果 iOS 系统的 “锁定模式(Lockdown Mode) ”。

发表评论

您还未登录,请先登录。

登录