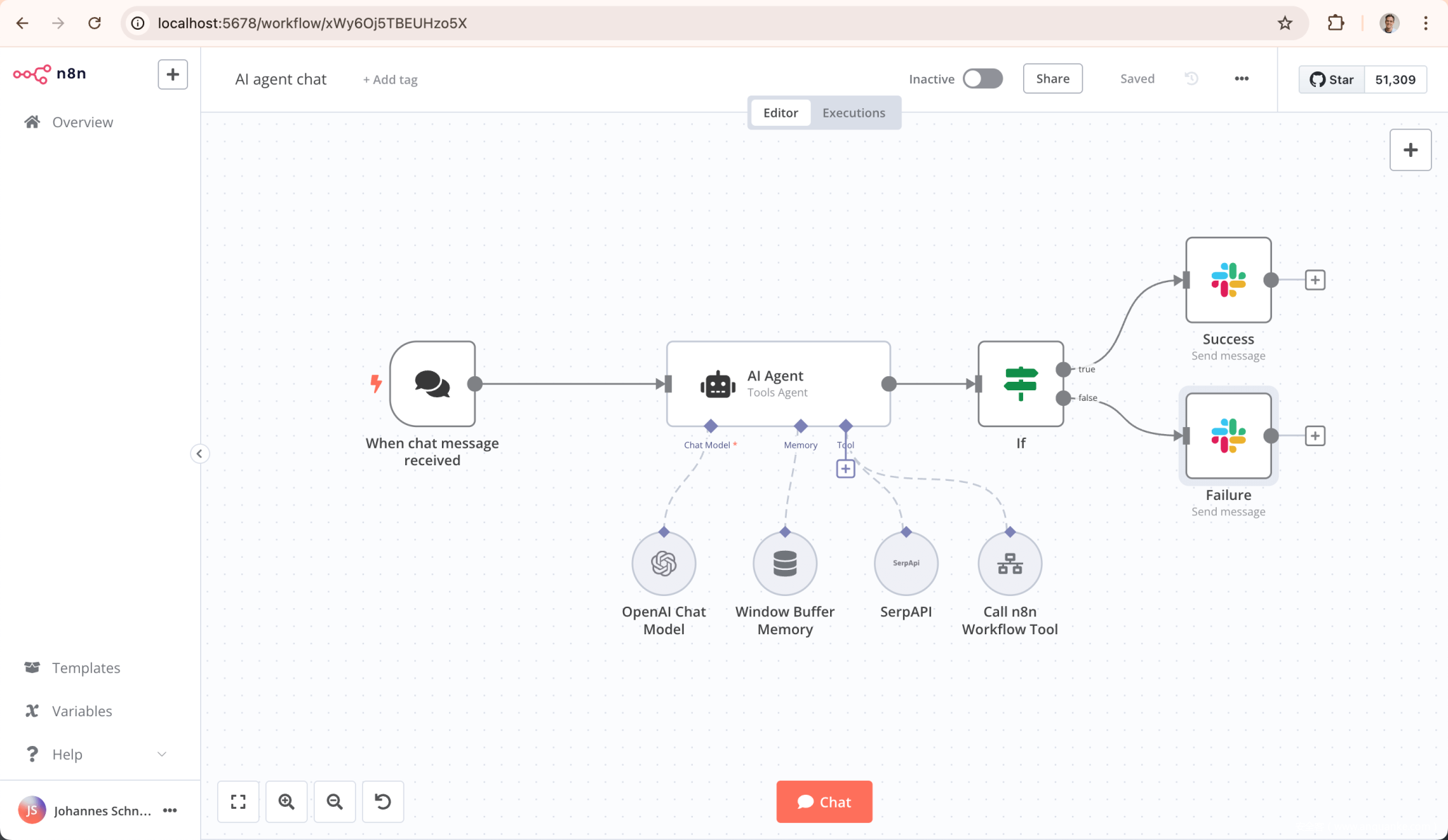

热门工作流自动化工具 n8n(为全球技术团队提供核心支持)中发现一处高危安全漏洞。该漏洞的 CVSS 严重程度评分为 9.4 分(高危级别),攻击者可利用平台的 Git 集成功能发起攻击,在目标服务器上执行任意代码。

该漏洞编号为 CVE-2025-65964,影响 Git 节点—— 这是 n8n 中用于在自动化工作流内与版本控制仓库交互的核心组件。

漏洞源于一项旨在提升灵活性的功能设计。根据安全公告描述:“n8n 的 Git 节点允许工作流通过‘添加配置(Add Config)’操作设置任意 Git 配置值”。

然而,这种灵活性存在重大安全隐患。攻击者可通过操纵 Git 配置(尤其是 core.hooksPath 配置项),将 Git 的执行钩子(hook)指向恶意目录。

安全公告进一步解释:“当攻击者控制的工作流将 core.hooksPath 设置为克隆仓库内的某个目录(该目录包含 pre-commit 等 Git 钩子文件)时,Git 会在后续执行 Git 操作期间触发该钩子文件的执行”。

一旦钩子文件配置完成,后续任何触发该钩子的 Git 操作都会激活攻击陷阱。由于这些钩子文件不受沙箱环境限制,其危害极为严重:“Git 钩子以本地系统命令形式运行,因此该行为可导致攻击者在 n8n 底层主机上执行任意命令”。

漏洞利用条件明确:攻击者需 “具备创建或修改使用 Git 节点的 n8n 工作流的权限”—— 这意味着该漏洞对内部攻击或工作流访问权限已泄露的场景构成重大威胁。

受影响版本范围广泛:n8n ≥ 0.123.1 且 < 1.119.2 的所有版本均存在该漏洞。

项目维护团队已在 1.119.2 版本中发布修复补丁。

对于无法立即部署补丁的团队,安全公告给出紧急缓解措施:禁止使用 Git 节点,或 “避免通过 Git 节点克隆或交互不可信的仓库”。

发表评论

您还未登录,请先登录。

登录