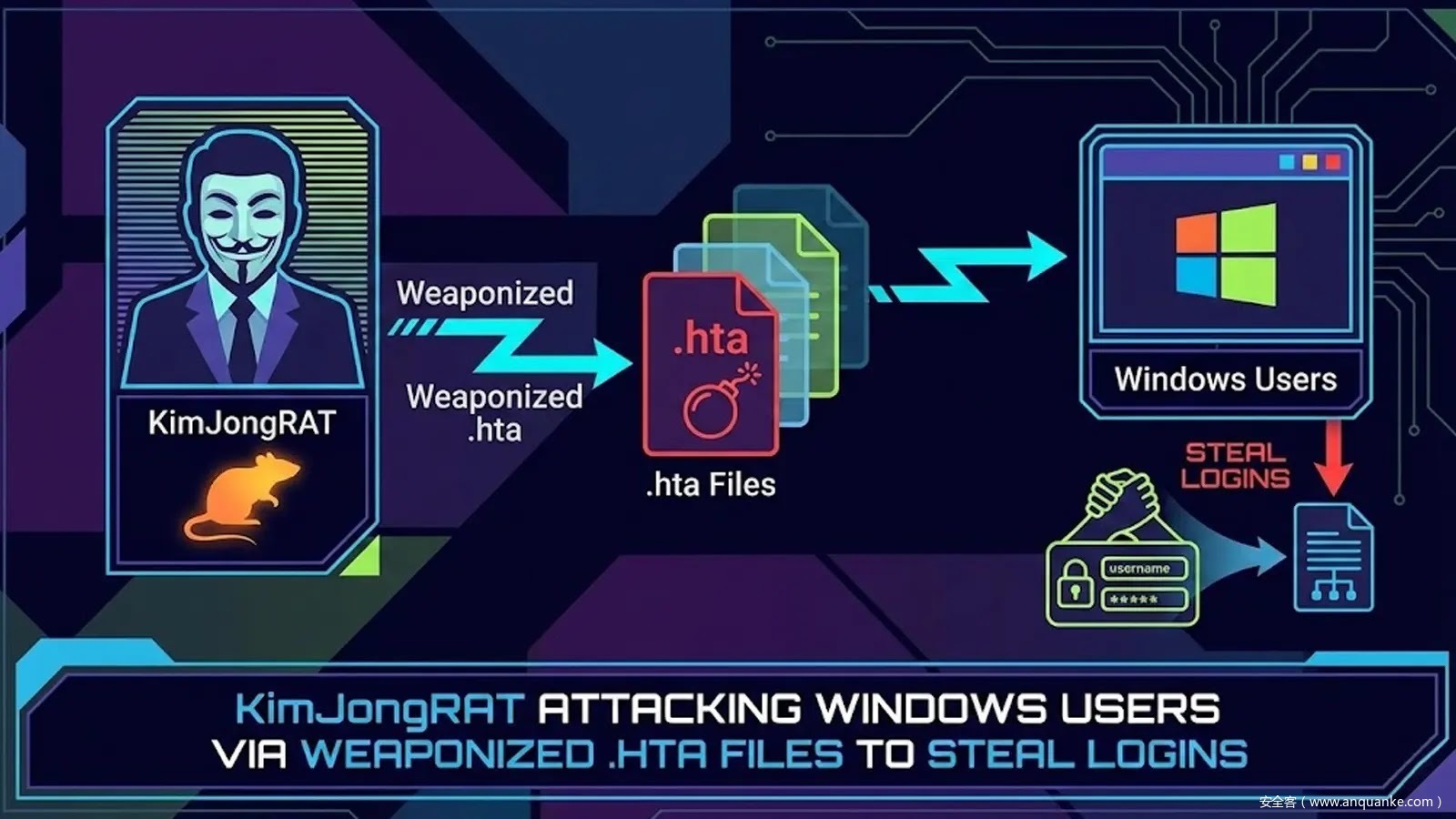

一款名为 KimJongRAT 的新型远程访问木马(RAT)已出现,对 Windows 用户构成严重威胁。

这款精密的恶意软件被认为是由 Kimsuky 组织(一个据称具有国家背景的威胁行为体)操控。

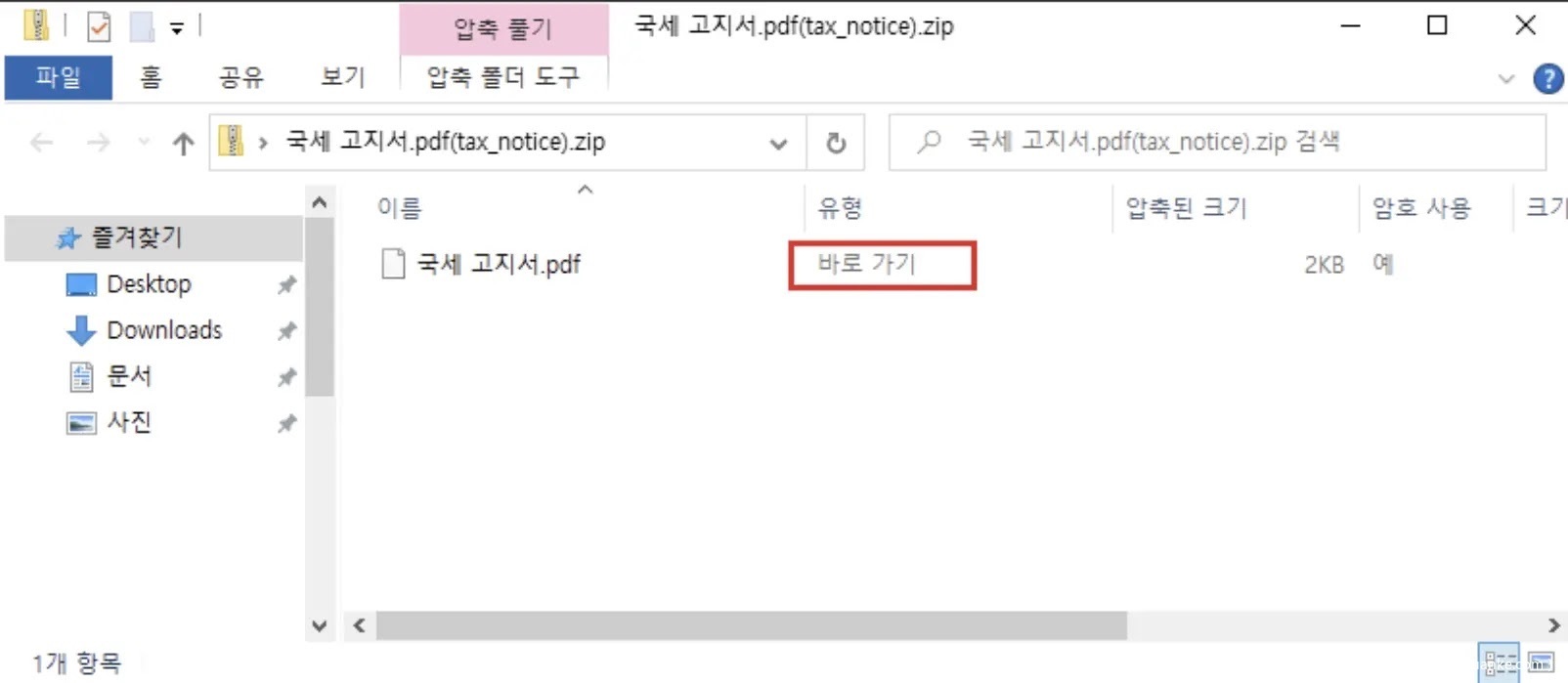

攻击活动通常始于一封钓鱼邮件,邮件中包含名为 “国家税务通知(National Tax Notice)” 的欺诈性压缩包,诱骗毫无防备的受害者启动感染链。

用户打开恶意压缩包后,会看到一个伪装成合法 PDF 文档的快捷方式文件。

该快捷方式执行后,会触发一条隐藏命令:解码 Base64 编码的 URL,并滥用微软合法的 HTML 应用程序(HTA)工具与远程服务器建立连接。

这一过程会秘密下载名为

tax.hta 的额外恶意载荷,从而有效绕过标准安全检测。Lyac 安全分析师发现,该加载器脚本基于 VBScript 编写,并采用了巧妙的规避检测技术。

该恶意软件通过利用 Google Drive 等合法服务托管恶意组件,试图躲避安全检测。

加载器激活后,会同时获取用于欺骗用户的诱饵文档和攻击下一阶段所需的实际恶意二进制文件。

敏感数据窃取行为

此次攻击活动的核心目标是窃取敏感个人与财务数据。

恶意软件会靶向收集各类信息,包括系统详情、浏览器存储数据及加密密钥。

其重点搜寻加密货币钱包信息以及 Telegram、Discord 等通信平台的登录凭据,使其成为身份盗窃与金融诈骗的高危工具。

KimJongRAT 最显著的特征是能够根据目标环境的安全状态调整行为:

在执行后续操作前,恶意软件会运行特定 VBScript 命令检查 Windows Defender 的状态。

它通过执行代码片段

Set exec = oShell.Exec(ss),再结合 If InStr(output, "STOPPED") > 0 Then 判断该安全服务是否处于活跃状态。- 若 Windows Defender 已禁用,恶意软件会下载名为

v3.log的文件,该文件将执行核心恶意载荷; - 若安全服务处于活跃状态,则会获取名为

pipe.log的替代文件以规避检测。

无论采用哪种路径,恶意软件都会通过在系统注册表中注册自身建立持久控制,确保开机自动运行,并定期传输窃取的数据。

尽管 “恶意软件劫持的加密货币钱包清单” 凸显了其靶向应用的广度,但也揭示了这一针对性威胁背后明确的财务掠夺意图。

发表评论

您还未登录,请先登录。

登录