近日,快快网络DDoS安全团队监测到Meta的React核心团队与Vercel的Next.js团队联合发布公告,披露了两个最高危险等级(Critical)的安全漏洞:CVE-2025-55182(React)和CVE-2025-66478 (Next.js),其CVSS评分均达到10分满分,在一定条件下,攻击者可利用漏洞执行任意代码。

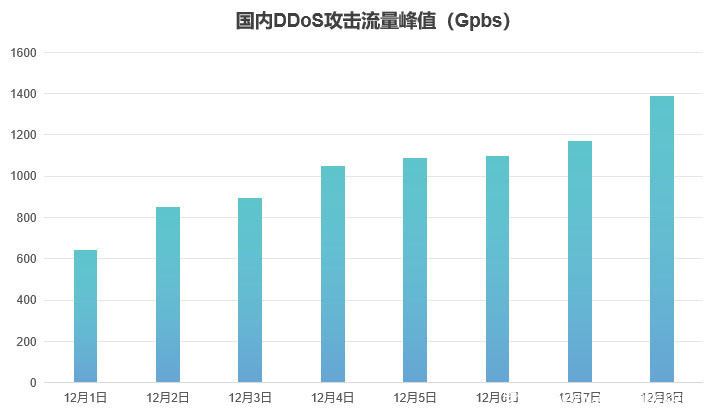

根据快快网络DDoS安全团队的观察与分析,截至目前,已经有知名的黑客工具发布利用了该漏洞模块,并且此次漏洞导致国内整体DDoS攻击频率明显上升,T级以上攻击持续不断,建议所有受影响用户立即进行自查与修复,避免被外部攻击者入侵。

一、漏洞情况

据了解,由于React、Next.js等框架已经成为诸多开发人员的首选方案,数百万网站和应用程序都基于该框架构建。一旦攻击者利用该漏洞入侵服务器,则会对业务造成不可挽回的损失。

据官方描述,在 React 的服务器组件库 (React Server Components,即 RSC)中,由于 React 在解码发送至服务器函数端点的请求负载时存在安全缺陷,导致未经身份验证的远程攻击者可以通过向任何服务器函数端点发送特制的恶意 HTTP 请求,当该请求被 React 反序列化处理时,即可在服务器上实现远程代码执行,从而完全控制服务器。

在CVE-2025-55182中,由于在解析客户端提交的表单时缺乏校验,攻击者可构造恶意请求调用相关内置模块,最终导致未授权代码执行。同时由于RSC已被 Next.js等主流框架中采用,例如 Next.js 15.x、16.x等版本中引用了受影响的React组件包,因此同样受影响,其对应CVE号为CVE-2025-66478。

注:该漏洞影响所有使用受影响库并启用了 React 服务器组件或服务器函数端点的应用。

目前该漏洞的漏洞细节、POC已公开。

范围影响

针对React组件,其受影响版本如下:

react-server-dom-parcel 19.0、19.1.0、19.1.1、19.2.0

react-server-dom-turbopack 19.0、19.1.0、19.1.1、19.2.0

react-server-dom-webpack 19.0、19.1.0、19.1.1、19.2.0

针对Next.js,其受影响范围如下:

14.3.0-canary.77 <= Next < 15.0.5

15.1.0 <= Next < 15.1.9

15.2.0 <= Next < 15.2.6

15.3.0 <= Next < 15.3.6

15.4.0 <= Next < 15.4.8

15.5.0 <= Next < 15.5.7

16.0.0 <= Next < 16.0.7

二、修复方案及建议

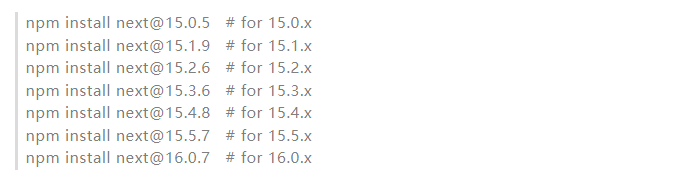

排查应用中是否引入了相关受影响的React组件以及相关框架(如Nextjs等),若存在,强烈推荐升级至安全版本。例如针对Next.js 框架用户,根据使用版本执行相关命令升级。

若使用Next.js 14.3.0-canary.77等及其之后的canary版本,则建议降低至Nextjs 14稳定版本。

其它框架使用者可以参考https://react.dev/blog/2025/12/03/critical-security-vulnerability-in-react-server-components进行相关排查与升级。

快快网络长河 Web 应用防火墙(WAF)现已完成此次两个漏洞的安全加固,并第一时间上线针对性防护规则,帮助企业用户构建从检测、拦截到持续监控的全链路应用层安全防御体系,有效阻断潜在攻击,显著降低风险暴露面。若您的业务基于 React 及 Next.js 框架,建议尽快联系技术人员开启对应安全规则,确保具备最新、最全面的防护能力。

小插曲:

安全修复本是好意,但偶尔也会上演“我防我自己”的戏码。12月5日,Cloudflare 在紧急推送针对该漏洞的防护规则时,因配置下发异常触发全局服务波动将近25分钟。

除了相关组件及框架的自查与修复外,快快网络安全专家提醒广大用户也需持续关注自身DDoS攻击情况,并及早做好对应的安全防护。

快快网络AI主动防御DDoS解决方案

快快网络自研的DDoS系列安全产品结合AI安全引擎,可为用户提供TB级海量防护带宽资源,结合智能调度和高可用的防护集群,为企业用户构建多层级、立体化的防御体系,帮助企业用户有效抵御大流量DDoS攻击及CC攻击。

1、边缘智能,全球分布式协同

AI分析用户生物特征,自主区分真实用户和自动化攻击机器,减少对普通用户正常流量的干扰率。并将轻量化AI模型部署至全球SCDN节点,就近对垃圾流量执行初始过滤,中心节点资源则聚焦应对高级攻击,从而降低中心节点负载,延迟降低至毫秒级。

2、全球安全态势监测,画像精准

结合监测到的攻击事件、组织还有僵尸网络的恶意文件、域名、IP,经过关联分析,最终形成犯罪团伙和控制团伙的画像,完成对DDoS攻击组织的刻画。

3、智能感知,新型攻击无处遁形

基于自编码器深度学习的实时流量分析,无需依赖对历史攻击的溯源学习即可捕捉细微异常:结合流量包速率、源IP分布等百维特征,让未知的新型攻击无处遁形。融合多模态特征构建攻击者“数字画像”,极大程度降低AI误判率,解放人力资源。

4、弹性调度,防御策略自我进化

深度强化学习(DRL)构建的响应引擎,可模拟百万级攻防场景自主训练,动态调整流量清洗阈值、自动切换备用路由,有效降低误杀概率。结合时序预测模型,攻击到来时提前预判攻击规模并动态扩展云资源,即使面对Tb级流量冲击仍能确保关键业务稳定,提升业务连续性。

快快网络安全专家指出,此次漏洞事件是近年来React及Next.js生态最严重的一次安全事件。只要用户部署,其服务器就可能会中招,从而导致不法分子内部任意游荡,窃取或篡改重要业务数据,或在服务器上植入挖矿程序、勒索软件和持久化后门,进而对业务连续性、品牌声誉及合规性造成毁灭性打击。只有及时做好自查及修复,以及在平时做好立体化纵深防御,才能避免危害进一步扩大。

发表评论

您还未登录,请先登录。

登录