一款名为DroidLock的新型高危恶意软件正通过钓鱼网站瞄准安卓用户,西班牙语地区更是其主要攻击目标。

该威胁将勒索软件攻击策略与远程控制功能相结合,对个人及企业设备用户均构成严重风险。

一旦完成安装,DroidLock 会将智能手机变成攻击者可随意操控的恶意终端,已然成为移动安全领域的一大隐患。

这款恶意软件的攻击流程分为两个阶段。首先由一个投放器应用充当诱饵,它会伪装成合法应用(通常模仿受信任的各类服务),诱导用户安装真正的恶意载荷。

这种伪装手段能帮助 DroidLock 绕过安卓系统的安全限制,进而获取关键的辅助功能权限。

安装完成后,恶意软件会同时申请设备管理员权限与辅助功能权限,而受害者往往在不了解权限背后风险的情况下便选择授权。

Zimperium 安全研究团队在调查过程中,成功剖析了 DroidLock 的复杂架构。

解析 DroidLock 的凭据窃取机制

DroidLock 采用两种截然不同的悬浮窗攻击技术,来窃取用户的登录凭据与屏幕解锁图案。

第一种方法是直接在恶意软件代码中嵌入解锁图案绘制界面,当用户尝试解锁设备或打开银行类应用时,该界面会立即弹出。

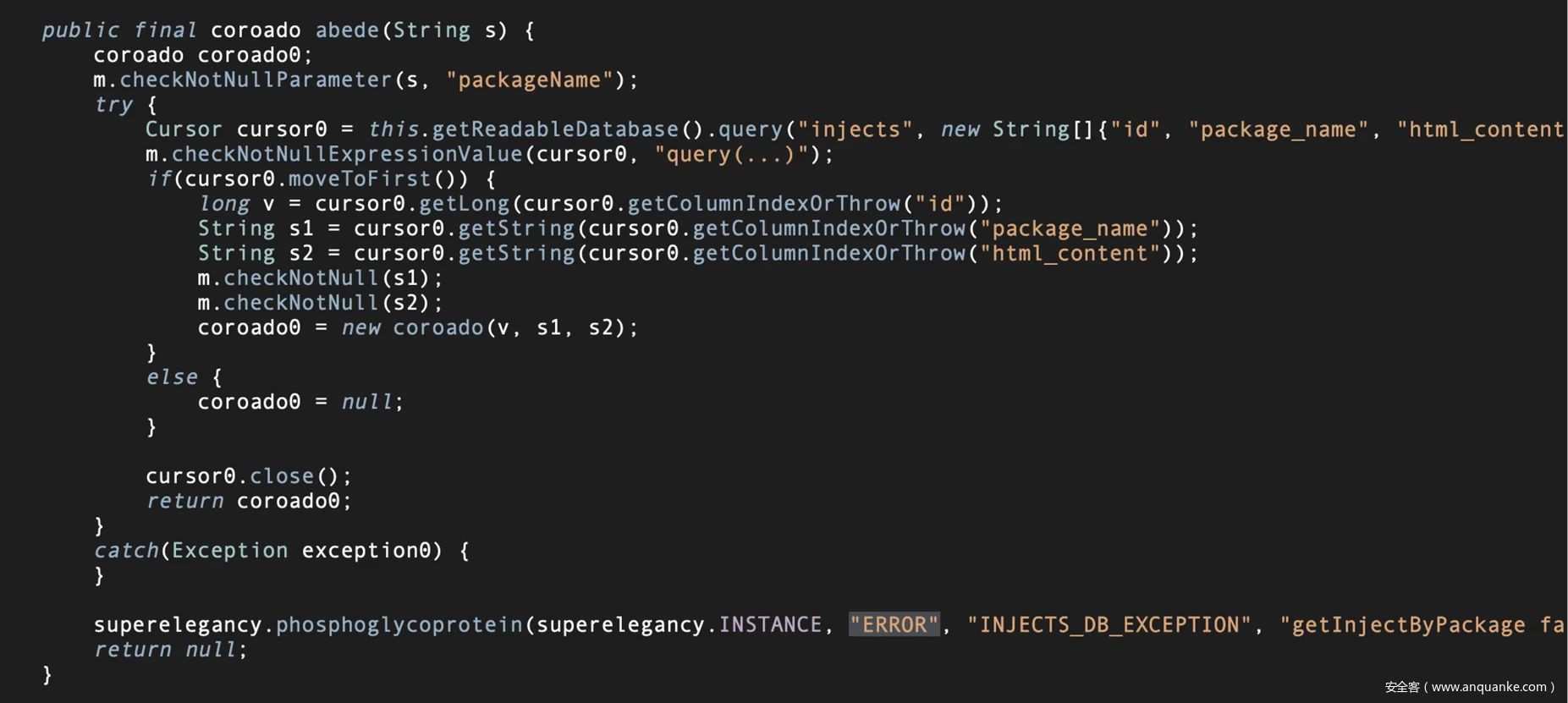

这个悬浮窗会在用户毫无察觉的情况下,暗中记录下解锁图案。第二种方法则是从攻击者服务器的数据库中,动态加载基于 HTML 开发的悬浮窗。

这些悬浮窗能够完美仿冒正规银行应用与登录界面,诱骗用户在伪造表单中直接输入账号密码等敏感凭据。

一旦用户与这些悬浮窗进行交互,所有输入的信息都会直接发送至攻击者的后台服务器。

这款恶意软件会实时监控用户打开的应用,并与服务器下发的目标应用列表进行匹配。

一旦匹配成功,DroidLock 会立即部署对应的仿冒悬浮窗。这种精准的定向攻击策略,确保攻击者能够聚焦于银行、支付系统等高价值目标应用。

除窃取凭据外,DroidLock 还会录制屏幕操作行为,并调用设备摄像头拍摄画面,这有可能导致屏幕上显示的敏感信息(包括一次性验证码与各类身份认证码)遭到泄露。

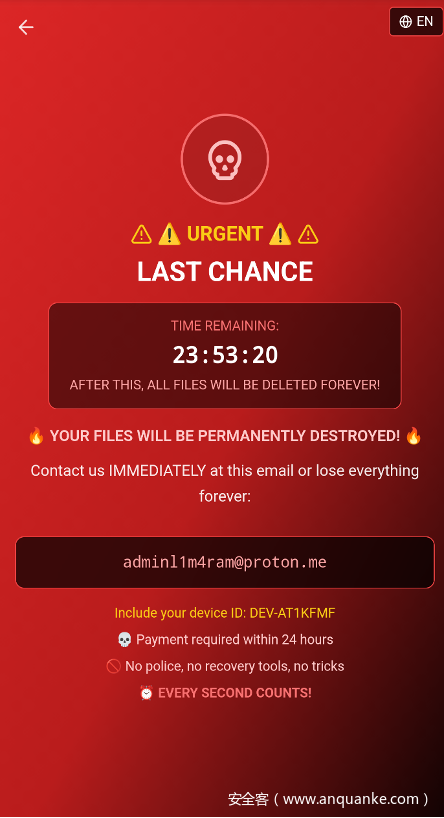

DroidLock 的勒索弹窗会发出威胁:若不在 24 小时内缴纳赎金,设备内所有数据都将被销毁,同时提供联系方式供用户支付赎金。

与传统加密型勒索软件不同,这款恶意软件根本无需对数据进行加密 —— 它只需发送恢复出厂设置指令,就能直接抹除设备中的全部数据。

这使得攻击的预防与检测工作变得至关重要,因为一旦设备被感染,若无专业技术人员协助,数据几乎没有恢复的可能。

发表评论

您还未登录,请先登录。

登录