主流流处理应用开发框架 Apache StreamPark 的维护团队,在发现该平台的加密机制存在根本性缺陷后,发布了一份高危安全公告。这些漏洞涵盖从静态硬编码密钥的使用到老旧加密模式的部署等多个方面,攻击者可利用这些漏洞伪造身份认证令牌,并解密用户的敏感数据。

其中最为突出的漏洞编号为 CVE-2025-54947,该漏洞违反了密码学的基本安全规范:使用硬编码的加密密钥。在受影响的版本中,系统并非为每个部署实例生成唯一密钥,而是依赖一个预先写入软件代码的固定密钥。

“该漏洞的成因在于,系统采用固定且不可变更的密钥执行加密操作,而非动态生成密钥或通过安全方式配置密钥。”

这一设计疏漏让加密机制形同虚设,变成了一把 “配有万能钥匙的锁”,任何人都能找到解锁方式。攻击者只需下载该软件,定位到这一密钥,就有可能攻破所有标准部署实例的安全防线。安全公告警示称:“攻击者可通过逆向工程或代码分析手段获取该密钥,进而可能解密敏感数据或伪造加密信息”。

另一处漏洞编号为 CVE-2025-54981,该漏洞暴露了使用过时加密模式的巨大风险。研究发现,该平台采用高级加密标准(AES)的电子密码本模式(ECB)执行加密操作 —— 这种加密模式的安全性臭名昭著,它会完整保留数据中的原始规律,大幅降低破解难度。

再加上平台搭配的随机数生成器安全性较弱,这一缺陷直接危及核心身份认证机制。公告指出:“平台在加密包括 JSON Web 令牌(JWT)在内的敏感数据时,采用了 AES 算法的 ECB 模式与安全性不足的随机数生成器,这可能导致敏感认证数据泄露”。

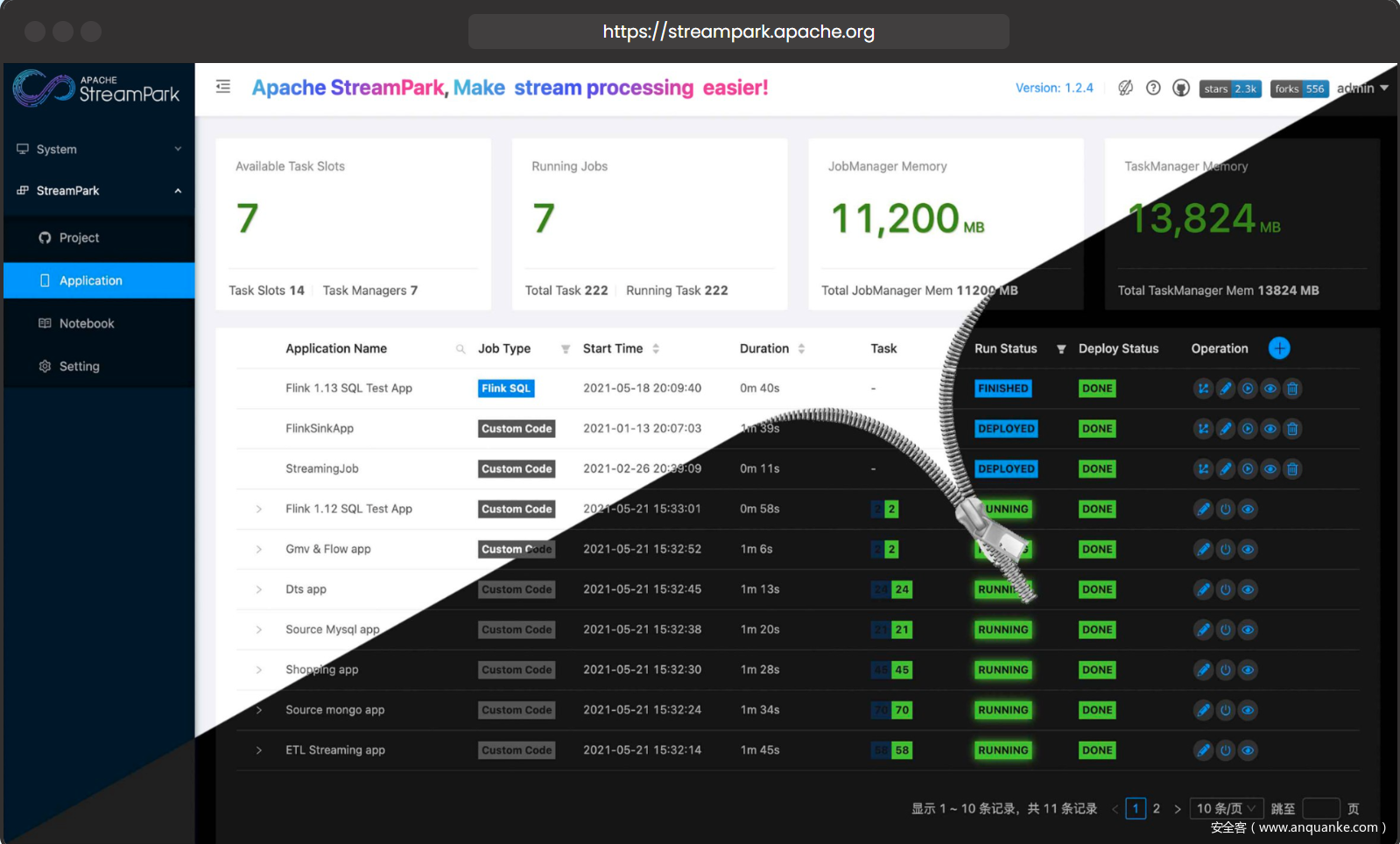

上述漏洞影响 Apache StreamPark 2.0.0 至 2.1.7 的全系列版本。鉴于 Apache StreamPark 是一款易用性极强的流处理应用开发框架,同时也是一站式云原生实时计算平台,这些漏洞可能会对所有采用该工具的云环境产生连锁危害。

官方强烈建议管理员立即将版本升级至 2.1.7,以加固自身业务环境的安全性。

发表评论

您还未登录,请先登录。

登录