本周,飞塔(Fortinet)设备管理员正面临一场严峻的安全危机。就在厂商披露两个高严重性漏洞数日后,威胁攻击者已开始主动利用这些漏洞,绕过飞塔防火墙(FortiGate)设备的身份验证机制。据北极狼(Arctic Wolf)发布的最新报告证实,自 2025 年 12 月 12 日起,攻击者借助这些漏洞,通过单点登录(SSO)获取管理员权限登录设备,并窃取敏感的系统配置文件。

此次攻击的目标是编号为 CVE-2025-59718 与 CVE-2025-59719 的两个漏洞,二者的通用漏洞评分系统(CVSS)分值均高达 9.1,属于高危级别。未授权攻击者可通过构造特制的安全断言标记语言(SAML)报文,绕过单点登录的登录防护 —— 相当于不用钥匙就直接从正门侵入系统。

这起攻击事件之所以极具危险性,还源于一个许多管理员可能忽略的隐性配置逻辑。尽管飞塔的安全公告指出,存在漏洞的 FortiCloud 单点登录功能在出厂默认设置中处于关闭状态,但实际部署情况却并非如此。

北极狼的研究人员强调了一个关键注意事项:“然而,当管理员通过图形用户界面(GUI),利用 FortiCare 账号注册设备时,除非在注册页面手动关闭 “允许通过 FortiCloud 单点登录进行管理员登录” 选项,否则 FortiCloud 单点登录功能会在注册完成后自动启用。”

这意味着,常规的设备入网配置流程,实际上会直接触发该漏洞的风险,除非管理员主动干预关闭相关功能,否则设备将长期处于暴露状态。

北极狼监测到的入侵尝试呈现出明显的攻击模式:攻击者的 IP 地址均来自特定的主机服务提供商,包括恒定公司有限责任公司(The Constant Company LLC)、蓝讯网络(Bl Networks)以及香港靠谱云有限公司(Kaopu Cloud Hk Limited),且攻击目标直指设备的管理员账户。

报告中摘录了系统日志中记录的入侵瞬间:

恶意登录行为通常针对管理员账户…… 日志描述为 “管理员登录成功”…… 登录方式为 “单点登录”。

攻击者一旦侵入系统,会立刻转向数据窃取操作。“在通过恶意单点登录成功登录后,攻击者会通过图形用户界面,将设备配置文件导出至发起攻击的同一批 IP 地址中。” 这类数据窃取的危害是毁灭性的 —— 因为防火墙配置文件中通常包含虚拟专用网络(VPN)用户及其他本地账户的哈希凭证。

飞塔强烈建议管理员立即将设备升级至最新的修复版本,例如飞塔操作系统(FortiOS)7.6.4、7.4.9、7.2.12 或 7.0.18 版本。

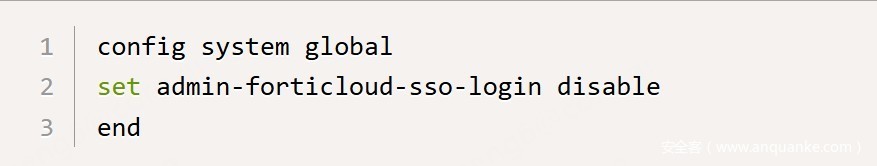

对于暂时无法完成补丁升级的用户,可采用一项紧急缓解方案:通过命令行界面(CLI) 禁用存在漏洞的相关功能。

发表评论

您还未登录,请先登录。

登录