一场精密的新型钓鱼攻击行动正瞄准某国金融基础设施核心领域,攻击者将一款功能强大的信息窃取恶意软件伪装成常规的银行转账确认文件。赛科瑞特实验室(Seqrite Labs)的研究人员将该攻击行动命名为 “金钱山 – ISO 行动”,其攻击目标明确锁定金融、会计及财务部门,借助高质量的社会工程学手段突破企业边界安全防护。

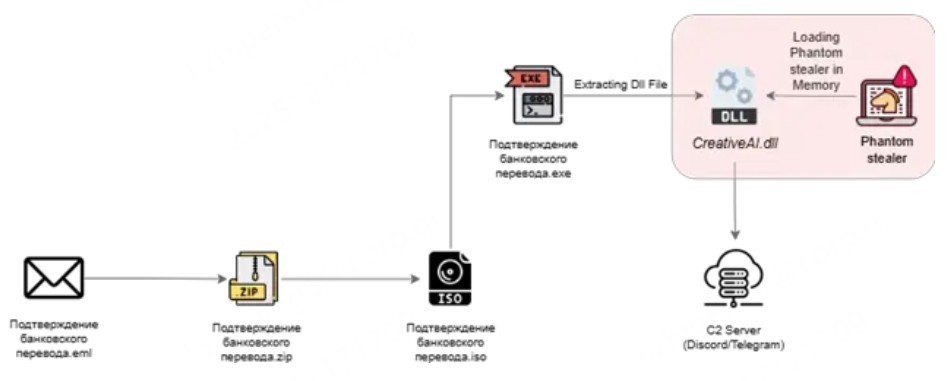

攻击始于一封精心伪造的钓鱼邮件,该邮件伪装成合法的金融往来信函。邮件主题为 “Подтверждение банковского перевода”(即 “银行转账确认”),目的是诱导财务从业人员做出即时性的常规操作响应。

报告指出:“攻击通过一封伪装成合法金融信函的社会工程学钓鱼邮件发起,邮件谎称要确认一笔支付交易。” 这封邮件冒用正规金融服务公司托尔外汇货币经纪公司(TorFX Currency Broker)的名义发送,但发件人邮箱地址(achepeleva@iskra-svarka [.] ru)暴露了其欺诈本质。邮件中催促收件人查看附件文档了解详细信息,并声称 “我方董事已指示向贵公司银行账户划转一笔款项”。

为规避邮件安全过滤系统的检测,攻击者采用了多阶段感染链实施攻击。邮件中附带一个 ZIP 压缩包,包内藏有一个名为 “Подтверждение банковского перевода.iso” 的恶意 ISO 文件。

ISO 文件本质上是一种常用于软件安装的磁盘镜像文件,但在此次攻击行动中,它被赋予了更邪恶的用途。报告称:“运行该 ISO 文件后,它会自动挂载,生成一个虚拟磁盘驱动器,其中包含截图所示的可执行文件。”

一旦受害者点击虚拟磁盘驱动器中的可执行文件,“幻影窃取者”(Phantom Stealer)恶意软件便会悄然部署。这绝非一款普通病毒,而是一款综合性监控工具,其设计目的就是窃取目标系统中最具价值的机密信息。

技术分析显示,“幻影窃取者” 搭载了多项攻击性极强的数据窃取模块:

- 加密货币钱包窃取:该恶意软件同时针对浏览器扩展钱包与桌面端钱包发起攻击。它能 “定位多款钱包应用的已知安装路径及注册表项”,试图复制钱包数据以实施窃取。

- 聊天平台劫持:扫描 Discord 与 Telegram 应用目录下的身份验证令牌,通过向平台应用程序编程接口(API)发送请求、获取用户信息的方式验证令牌有效性,进而劫持用户账号。

- 浏览器数据窃取:解析基于 Chromium 内核的浏览器内置的 SQLite 数据库,从中提取用户密码、Cookie 数据以及信用卡详细信息。

- 键盘记录:这或许是最具危险性的功能 —— 恶意软件会安装一个全局键盘钩子,记录用户的每一次按键操作,当记录的字符数达到阈值后,便会将日志写入带时间戳的文件中。

“幻影窃取者” 还具备极强的生存能力。它内置一个 “反分析”(AntiAnalysis)程序类,该程序类如同 “防御守门人”,会持续检测自身是否正被安全研究人员监控分析。它会排查可疑的用户名、设备名以及常用分析工具,一旦检测到异常,便会触发 “自毁”(SelfDestruct)功能,删除自身程序痕迹,隐匿攻击行为。

赛科瑞特实验室发出警告,此次攻击行动凸显出一种新的趋势 ——攻击者正战略性地采用基于 ISO 文件的初始入侵方式,以规避企业边界安全控制。这种攻击手段对目标机构构成重大风险,可能导致凭证失窃及未经授权的金融转账操作。

发表评论

您还未登录,请先登录。

登录