钓鱼即服务(PhaaS)市场迎来一个技术成熟的全新威胁角色 —— 一款名为黑力(BlackForce) 的钓鱼工具包,它能让网络犯罪分子以惊人的便捷性绕过现代安全防护体系。这款工具包正快速迭代升级,已被发现针对迪士尼、网飞以及敦豪速递等全球知名品牌发起攻击,其利用看似合规的代码库,实现用户凭证窃取与多因素认证(MFA)绕过。

瞻博网络威胁实验室(Zscaler ThreatLabz)发布的一份全新报告详细披露了黑力工具包的崛起过程,该工具包最早于 2025 年 8 月被监测到。它在电报(Telegram)论坛上公开售卖,售价仅为 200 至 300 欧元,却已快速迭代多个版本,从一款简单的凭证窃取工具,蜕变为具备高抗检测能力的有状态攻击平台。

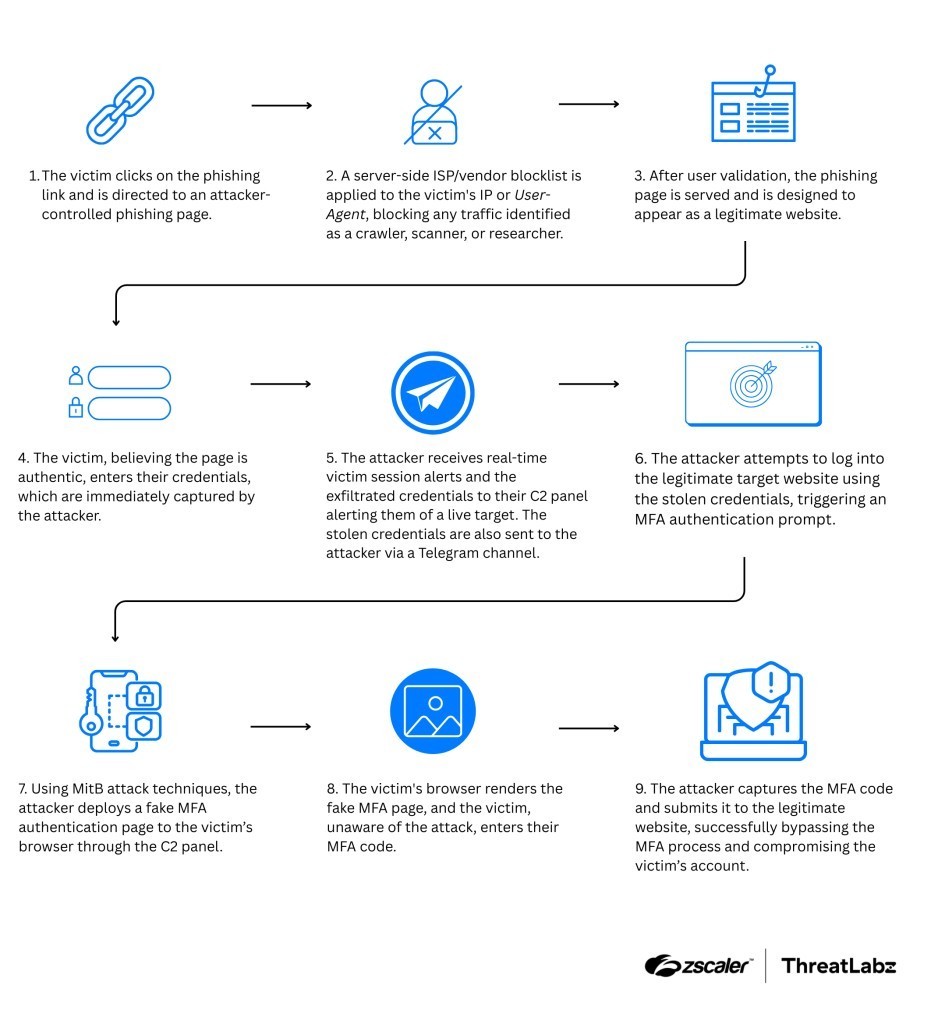

黑力工具包的巨大危险性,在于它能够支持攻击者发起实时攻击,突破传统安全防护层。报告指出:“黑力能够窃取用户凭证,并实施浏览器中间人(MitB)攻击,以此盗取一次性令牌,实现多因素认证的绕过。”

该工具包的攻击链运行需要人工操作者实时介入。当受害者在钓鱼伪造页面输入初始账号密码后,攻击者会收到提醒通知,随即通过命令与控制(C2)面板,向受害者的浏览器中动态注入伪造的多因素认证验证弹窗。当毫无防备的用户输入短信验证码或认证应用生成的验证码时,攻击者会立即捕获该信息,实时劫持用户会话。

为规避安全检测,黑力通过模仿现代 Web 开发标准来伪装其恶意本质。分析人员发现,这款工具包采用了 React 与 React Router 的生产环境构建版本,这两款框架均为正规企业广泛使用的前端开发工具。

研究人员强调:“黑力钓鱼工具包采用的最高效伪装手段,就是其‘看似合规的代码库’。事实上,恶意 JavaScript 文件中 99% 以上的内容,都由 React 和 React Router 的生产环境构建代码构成,这使其具备了高度合法的外观特征。”

此外,该工具包还借助 **“缓存清除” 技术 ** 强化伪装效果 —— 它会使用诸如

index-[hash].js这类带哈希值的文件名,强制浏览器加载新的脚本文件。这种技术本是专业 Web 开发中的标准做法,却被攻击者滥用,以此规避基于静态特征的安全检测。最值得警惕的一点,是这款工具包的迭代速度。短短数月内,其开发者就发布了 3.x、4.x 和 5.x 多个版本,并通过重大架构调整提升工具的抗检测能力。

早期的 3.x 版本属于 **“无状态” 架构 **,受害者只需简单刷新页面,就能清除浏览器内存中已被窃取的数据,导致攻击流程中断。而更新的 4.x 与 5.x 版本则进化为 **“有状态” 架构 **。

通过利用浏览器的

sessionStorage(会话存储)功能,该恶意工具现在可以 “在整个用户会话周期内持久化保存窃取到的凭证,构建起流畅且抗干扰的多阶段攻击流程,即使用户刷新页面也不会失效”。这意味着,即便出现网络错误,攻击者也不会丢失已窃取的用户数据。黑力工具包还设置了严格的过滤机制,确保只有真实受害目标才能进入钓鱼着陆页。它通过服务端黑名单,过滤掉安全厂商、网络爬虫以及安全研究人员的访问流量。后续版本甚至强制开启 “仅限移动设备访问” 策略,直接拒绝桌面端用户访问,以此规避通常运行在工作站上的安全分析工具。

瞻博网络威胁实验室在报告结论中指出:“黑力工具包的开发者正在积极对其进行修改与优化,短期内快速推出多个版本就是直接证据。” 同时,实验室警告各组织机构应尽快部署零信任架构,以降低此类账号劫持攻击带来的危害范围。

发表评论

您还未登录,请先登录。

登录