一个专门针对安卓设备的大型僵尸网络已成为当前网络安全领域最严重的威胁之一。

这款名为金狼(Kimwolf)的高难度恶意软件,已攻陷全球约 180 万台安卓设备,涵盖智能电视、机顶盒、平板电脑以及其他各类安卓系统设备。

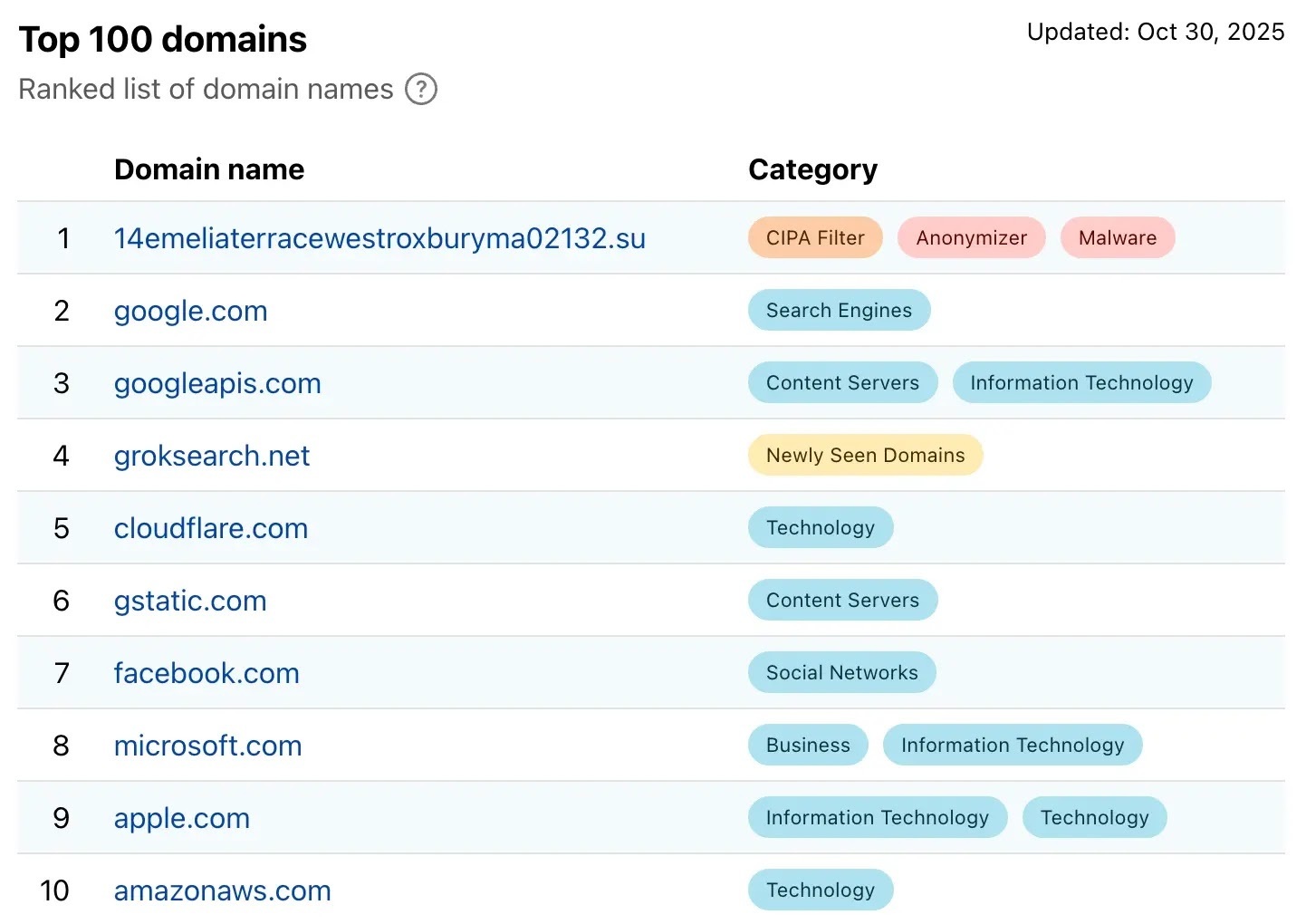

2025 年 10 月,一位可靠的社区合作伙伴向研究人员提供了该僵尸网络的初始样本,由此该恶意程序才被安全研究人员发现。该样本所使用的命令与控制服务器域名,在 Cloudflare 全球域名热度排行榜中曾位列第二。

金狼僵尸网络的攻击范围遍及全球 222 个国家和地区。其中,受感染设备最为集中的三个地区分别是巴西(占比 14.63%)、印度(占比 12.71%)和美国(占比 9.58%)。由于受感染设备分散在全球多个时区,给全面监控工作带来了极大挑战。

此次僵尸网络的攻击规模,足以体现攻击者具备搭建并维护大型网络基础设施的能力,而这类设施可用于发起全球性的破坏性网络攻击。奇安信实验室的分析师指出,金狼僵尸网络采用安卓原生开发工具包(Android NDK)编译而成,技术含量颇高。除具备典型的分布式拒绝服务(DDoS)攻击能力外,它还集成了代理转发、反向 shell 以及文件管理等多种功能。

该恶意软件运用了多种在同类威胁中罕见的高级规避检测技术,例如借助基于传输层安全协议的域名系统(DoT)绕过传统安全检测系统,并采用基于椭圆曲线的数字签名验证机制,对接收的指令进行合法性校验。

感染机制

金狼僵尸网络的感染机制,揭示了其在受感染设备上长期驻留的关键技术细节。这款恶意软件以安卓安装包文件(APK)的形式运作,运行后会释放并执行一个原生二进制程序载荷,且该载荷被伪装成合法的系统服务以迷惑用户和安全检测工具。

该程序启动后,会创建一个以僵尸网络版本命名的 Unix 域套接字,以此确保每台设备上仅运行该恶意程序的一个实例,避免因多实例运行暴露行踪。随后,它会对内置的命令与控制服务器域名进行解密,并通过 DoT 协议向 853 端口的公共域名服务器发送查询请求,获取命令与控制服务器的真实互联网协议地址。这种操作能有效隐藏其网络通信特征,躲避网络监控工具的检测。

在解密命令与控制服务器地址等敏感数据时,金狼僵尸网络会对加密字符串执行栈异或运算。研究人员借助仿真技术,成功实现了解密流程的自动化,进而破解出隐藏在二进制程序中的多个命令与控制服务器域名。

该恶意软件的所有网络通信均采用传输层安全协议(TLS)加密,且通信数据有着固定的报头与正文格式,其中包含特征值、消息类型、设备标识以及循环冗余校验值等信息。受感染设备与命令和控制服务器之间的通信,需遵循一套复杂的三段式握手流程,具体包含注册、验证与确认三个阶段。在验证环节,其采用了椭圆曲线数字签名算法,这就确保了设备仅执行来自合法命令与控制服务器的已认证指令。该安全机制的设计初衷,就是为了防止僵尸网络的基础设施被非法瓦解。

在 2025 年 11 月 19 日至 22 日这三天内,金狼僵尸网络展现出极强的攻击性。期间,它针对全球多个不同的互联网协议地址,下发了多达 17 亿条分布式拒绝服务攻击指令。此外,该僵尸网络支持 13 种不同的分布式拒绝服务攻击方式,包括用户数据报协议泛洪攻击、传输控制协议同步报文泛洪攻击以及安全套接字层攻击等,能让攻击者根据不同的攻击场景灵活选择攻击手段。

另有研究表明,金狼僵尸网络与臭名昭著的艾苏鲁(Aisuru)僵尸网络存在关联,疑似出自同一黑客组织。今年 12 月,该僵尸网络的命令与控制服务器域名曾至少三次被瓦解,随后攻击者转而采用以太坊域名服务来强化其基础设施,足见其极强的技术迭代能力。

发表评论

您还未登录,请先登录。

登录