广受欢迎的 Kubernetes 可扩展 Web 界面工具 Headlamp 被曝出一个高危漏洞,未授权攻击者可借此劫持集群操作。该漏洞编号为 CVE-2025-14269,通用漏洞评分系统(CVSS)分值达 8.8,对于使用该工具管理容器编排环境的企业而言,存在极高安全风险。

此漏洞的核心问题在于,该应用程序与 Kubernetes 包管理器 Helm 交互时的凭证处理机制存在缺陷。

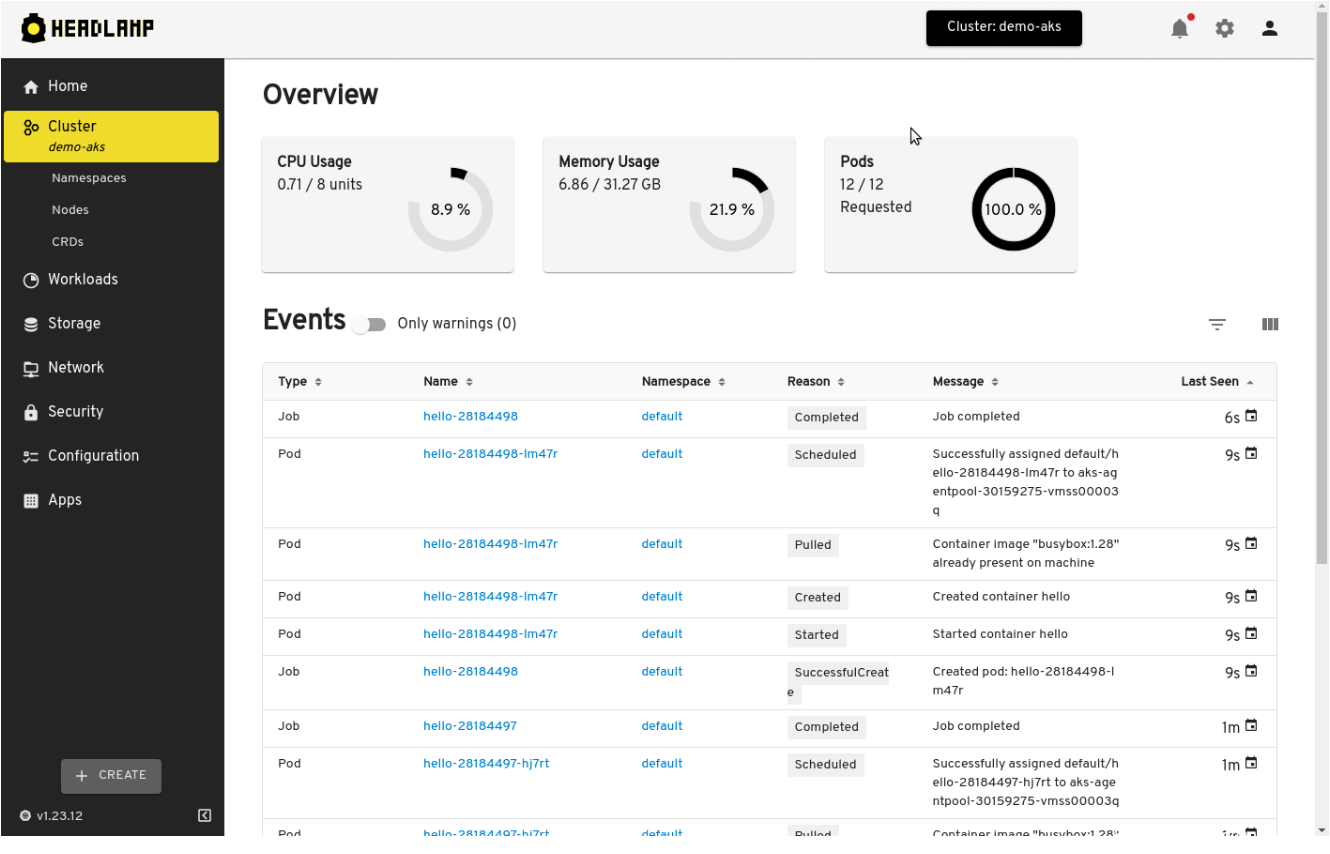

Headlamp 主打易用性,融合了传统仪表盘功能与扩展特性,但会话管理环节的一处疏漏,却将这份便捷性转化成了安全隐患。

该漏洞仅影响 集群内部署版本的 Headlamp,桌面端版本不受波及。漏洞披露信息显示:“未授权用户可复用缓存凭证,通过 Headlamp 界面访问 Helm 功能。”

这意味着,若一名合法授权的管理员在 Headlamp 中访问过 Helm 功能,其凭证可能会被以不安全的方式缓存。后续任何未授权用户 —— 包括仅获得仪表盘网络访问权限的攻击者,都可借助这些缓存凭证,无需登录就能执行 Helm 相关操作。

该漏洞的触发并非无条件,需要满足一系列 “极端巧合” 的配置条件:

- Headlamp 以集群内模式部署(桌面版本不受影响);

- 配置项

config.enableHelm被设为true; - 曾有授权用户访问过 Helm 功能,导致凭证被缓存。

一旦满足上述所有条件,任何能够访问 Headlamp 界面的未授权用户,都可能部署、修改或删除 Helm 发布包,进而严重破坏集群应用的完整性。

该漏洞影响 Headlamp v0.38.0 及所有更早版本。

项目维护团队已在 Headlamp v0.39.0 版本中发布补丁,修复了凭证缓存相关问题,强烈建议管理员立即完成版本升级。

对于暂时无法升级的用户,可采用以下缓解策略:确保 Headlamp 未通过入口服务器向公网暴露,以此缩小攻击面。通过限制仪表盘的网络访问范围,能显著降低漏洞被利用的风险。

安全团队可通过检查日志排查潜在的漏洞利用行为,重点关注

clusters/main/helm/releases/list 及其他 Helm 相关端点的异常访问记录。

发表评论

您还未登录,请先登录。

登录