广受欢迎的工作流自动化工具 n8n 在发现一处可能允许攻击者完全控制平台的漏洞后,发布了严重安全警报。该漏洞编号为 CVE-2025-68613,被评定为 CVSS 最高分值 10.0 分,这意味着未打补丁的实例将面临直接且灾难性的风险。

该漏洞被描述为 “通过表达式注入实现的远程代码执行(Remote Code Execution, RCE)”,它将 n8n 平台的最大优势 ——灵活性,转化成了一项关键弱点。

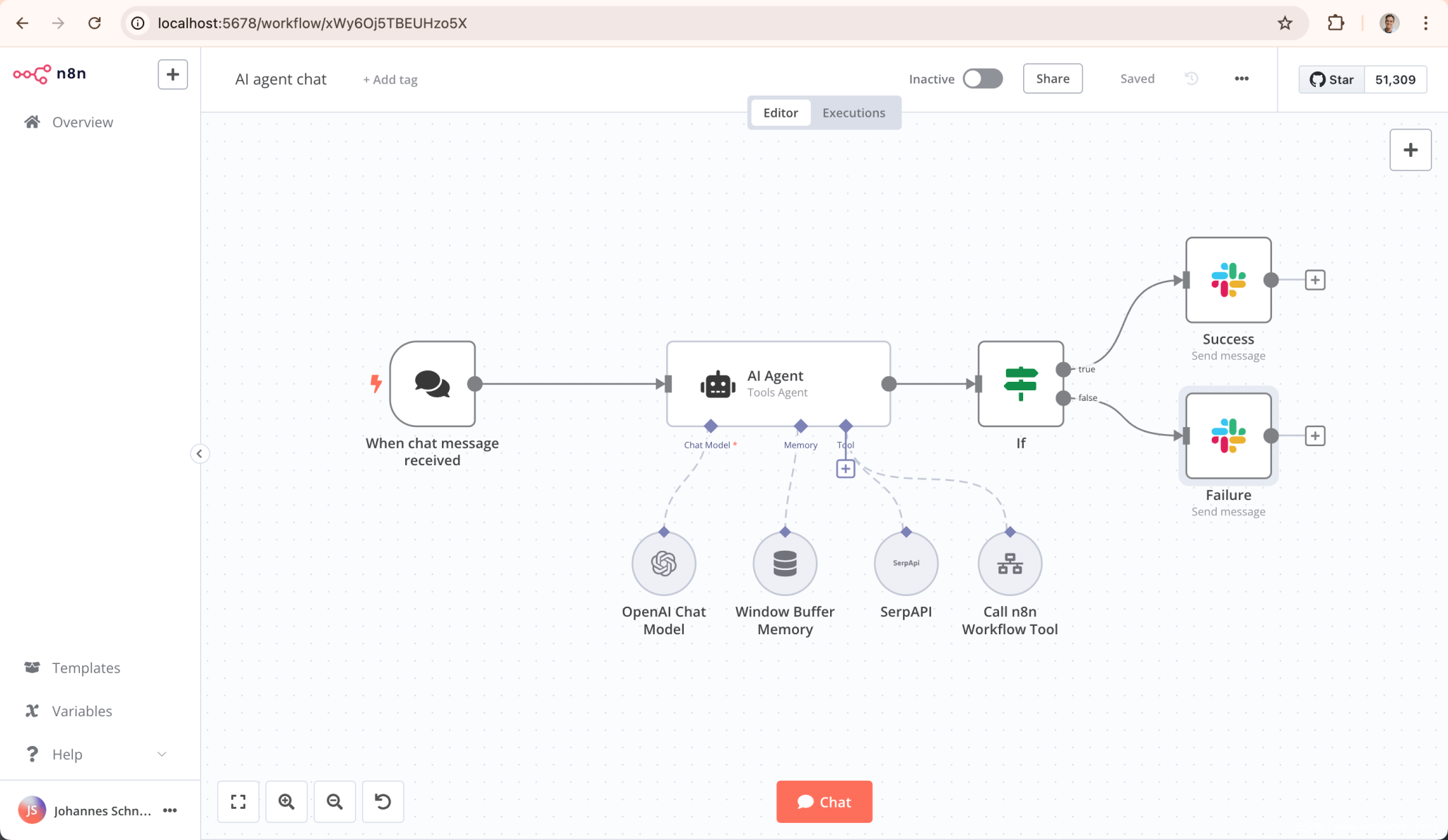

n8n 深受技术团队青睐,因其能 “为技术团队提供代码级的灵活性,同时兼具无代码工具的高效性”。而这种灵活性的实现,依赖于在工作流配置过程中动态表达式评估能力。

根据安全公告,漏洞存在于这一 “工作流表达式评估系统” 中。在特定条件下,已认证用户提供的表达式会 “在与底层运行时未充分隔离的执行环境中被评估”。

简单来说,本应用于限制这些用户自定义脚本的安全沙箱存在漏洞。攻击者只要能够登录并配置工作流,就能注入恶意代码,突破 n8n 应用环境的限制,直接在服务器上执行。

由于注入的代码会以 n8n 进程自身的权限 运行,一旦利用成功,攻击者将获得服务器的 “完全控制权”。

安全公告警告称,漏洞利用可能导致 “受影响实例完全被攻陷”,具体包括:

- 数据窃取(Data Theft):“非法访问敏感数据”;

- 恶意破坏(Sabotage):“篡改工作流”;

- 服务器接管(Server Takeover):“执行系统级操作”。

鉴于 n8n 通常处于企业技术栈的核心位置—— 连接数据库、客户关系管理系统(CRM)和应用程序接口(API),此处被攻陷可能会为攻击者提供便利,实现全网横向渗透。

n8n 维护团队已在 n8n v1.122.0 版本 中发布修复补丁,并强烈敦促所有用户立即升级,以获得 “限制表达式评估的额外安全防护措施”。

对于无法立即下线平台进行升级的企业,官方提供了两项临时缓解方案,但需注意这些方案 “无法完全消除风险”:

- 限制访问权限(Restrict Access):“仅向完全信任的用户开放工作流创建和编辑权限”。由于攻击需要攻击者具备认证权限,此举可缩小攻击面;

- 强化运行环境(Harden the Environment):在严格管控的环境中部署 n8n,限制其操作系统权限,并缩减网络访问范围,以在漏洞被利用时最大程度降低影响范围。

润色一下这段翻译,让它更符合中文表达习惯

请再提供一些关于n8n的信息。

除了n8n,还有哪些类似的工作流自动化工具?

发表评论

您还未登录,请先登录。

登录