中国网络安全公司奇安信(QiAnXin) 发布报告,详细披露了一个新发现的分布式拒绝服务(DDoS)僵尸网络,该网络被命名为 Kimwolf,目前已在全球范围内攻陷至少 180 万台设备。受感染设备主要为基于 Android 系统的智能电视、机顶盒和平板电脑。

Kimwolf 通过原生开发工具包(NDK) 编译而成,功能远超传统 DDoS 僵尸网络。除发起大规模拒绝服务攻击外,它还集成了代理转发、反向 shell 访问、文件管理等功能。因此,攻击者不仅能将受感染设备纳入僵尸网络充当 “肉鸡”,还能借助这些设备开展更广泛的攻击性操作。

奇安信估算,在 2025 年 11 月 19 日至 22 日期间,这个巨型僵尸网络发出了多达 17 亿条 DDoS 命令。庞大的活动量使其命令与控制(C2)域名 ——14emeliaterracewestroxburyma02132[.]su—— 登上 Cloudflare DNS 排名榜首,在此期间甚至超过了谷歌搜索(Google Search) 的流量。该僵尸网络主要针对家庭环境中的 Android 智能电视和机顶盒,受影响型号包括 TV BOX、SuperBOX、HiDPTAndroid、P200、X96Q、XBOX、SmartTB、MX10 等。

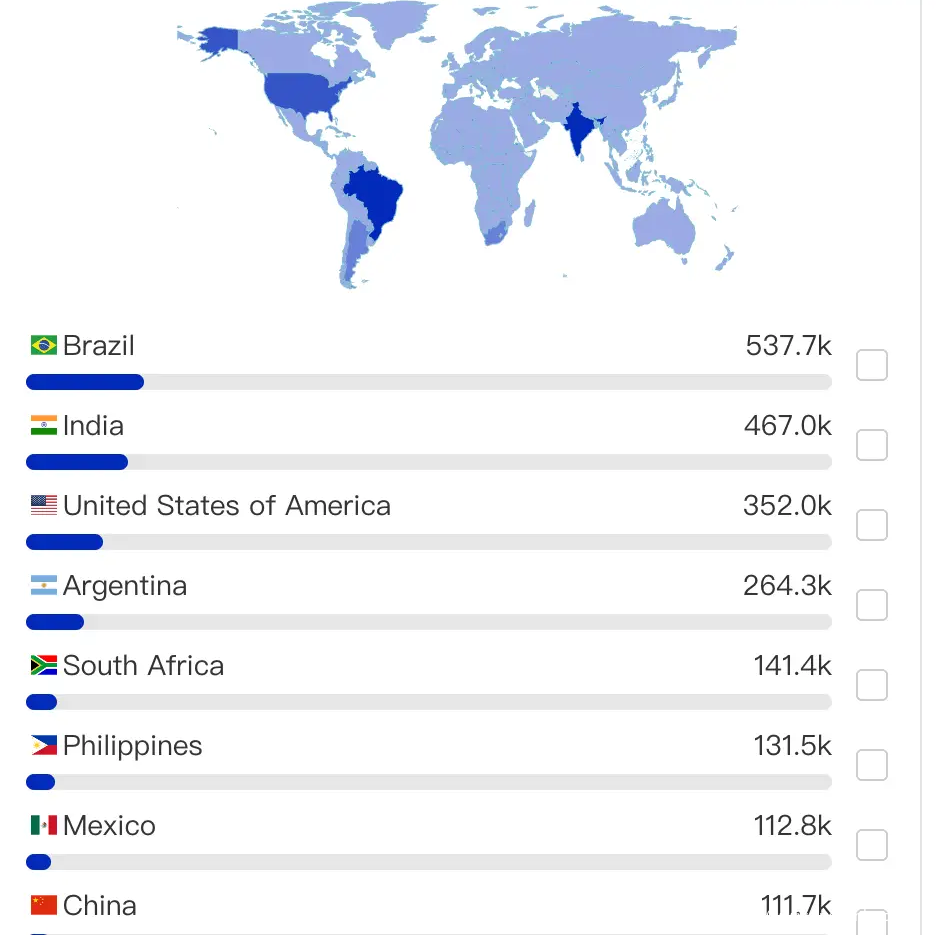

全球多地均发现感染案例,其中巴西、印度、美国、阿根廷、南非、菲律宾的感染浓度尤为突出。目前,奇安信尚未查明该恶意软件最初是如何传播到这些设备的。

值得注意的是,12 月期间,Kimwolf 的命令与控制(C2)域名已被不明第三方(可能是竞争对手或独立安全研究人员)成功下线至少三次。这一中断迫使僵尸网络运营者调整策略,采用以太坊域名服务(ENS) 强化其基础设施,以抵御进一步的下线打击。

Kimwolf 僵尸网络还与臭名昭著的 AISURU 僵尸网络存在关联。研究人员发现,攻击者在 Kimwolf 开发初期复用了 AISURU 的代码,随后将其打造成更具规避性的后续版本。奇安信推测,此前归因于 AISURU 的部分 DDoS 攻击活动,可能涉及 Kimwolf,甚至主要由 Kimwolf 策划实施。

针对 Android 智能电视和机顶盒用户,奇安信给出以下建议:

检查设备是否仍使用默认密码,若未修改请立即更换;

若发现设备存在异常行为,建议对设备进行完全重置;

及时安装可用的固件或系统更新。

但需注意,此类设备中有许多在发布后几乎得不到任何更新支持,因此即便发现漏洞,也难以实现长期有效的修复。

分享到:

发表评论

您还未登录,请先登录。

登录