黑客正通过社会工程学与基础设施入侵相结合的精密手段,针对 HubSpot 用户发起持续的定向钓鱼攻击,旨在窃取用户登录凭证,进而危害企业营销及业务数据安全。

此次攻击融合了企业邮箱入侵与网站劫持两种手段,向依赖 HubSpot 平台的营销人员及业务团队投递窃取凭证的恶意攻击内容,而非传统恶意软件。

攻击流程与伪装手段

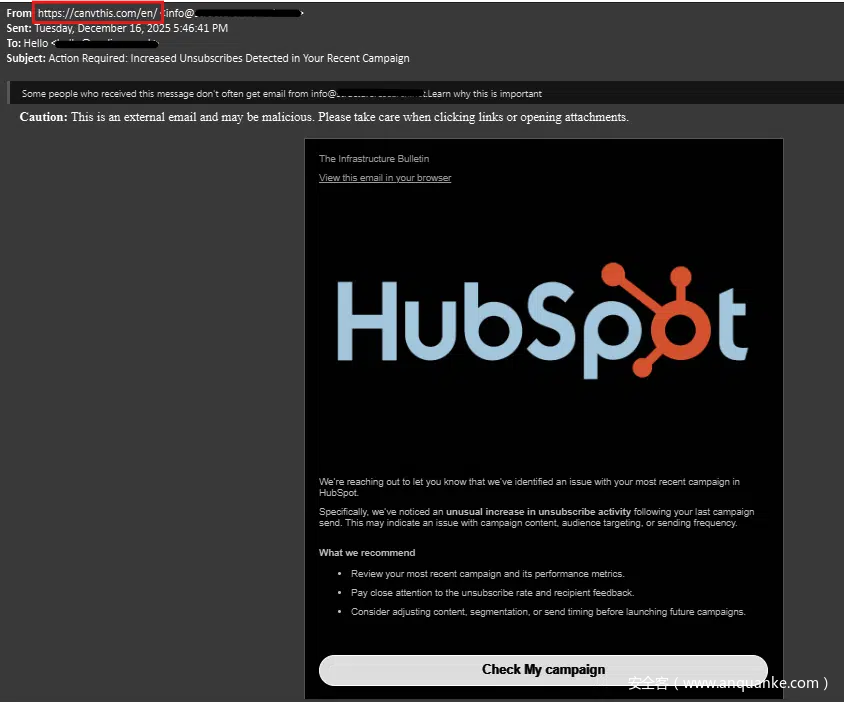

- 钓鱼邮件诱导:攻击者发送伪造的钓鱼邮件,伪装成合法企业账户发来的通知,以 “退订量异常激增” 为由,催促收件人立即登录 HubSpot 账户查看营销活动,制造紧急操作氛围。邮件通过 MailChimp 平台批量发送 —— 凭借该平台的良好信誉,这些恶意邮件可绕过多数安全邮件网关的检测。

- 新型隐藏链接:Evalian 研究人员发现,攻击者采用了一种隐蔽欺骗手段:将恶意链接嵌入发件人显示名称而非邮件正文。这能绕过多数仅扫描邮件内容的安全管控机制,再搭配被盗用的合法企业域名,使得邮件在自动化检测系统和人工识别中都极具迷惑性。

- 钓鱼网站窃取凭证:受害者点击链接后,会从被入侵的网站重定向至一个仿冒的 HubSpot 登录页面,该页面由俄罗斯 “防弹主机” 服务商 Proton66 OOO 提供基础设施支持(关联自治系统编号 AS 198953)。用户输入账号密码后,信息会传输至 login.php 文件并被攻击者截获。整个登录页面的界面与 HubSpot 官方页面高度一致,极具欺骗性。

攻击基础设施特点

- 核心架构:攻击基础设施基于 Plesk 管理的虚拟专用服务器,开放了 Postfix、Dovecot 等邮件服务,IP 地址 193.143.1.220 开放端口范围异常广泛,包括 25/465 端口的 SMTP 服务、143/993 端口的 IMAP 服务,以及多个 Plesk 管理界面,便于攻击者快速部署、轮换钓鱼页面,躲避安全检测。

- 攻击组织性:该 IP 地址已关联多起钓鱼攻击事件,攻击者可借助暴露的 Plesk 控制面板,快速搭建新钓鱼页面、管理被盗邮箱账户,展现出有组织的攻击特征。

防护建议

企业需构建多层级安全防护体系,不能仅依赖标准邮件身份验证协议。建议强化发件人显示名称检测、监控异常端口与流量、对登录行为启用多因素认证,并定期开展员工钓鱼攻击演练,以应对这类不断演进的网络威胁。

发表评论

您还未登录,请先登录。

登录