“脚本麻雀” 是一个新近被发现的企业邮件入侵(BEC) 组织,其攻击范围覆盖三大洲。

该组织的攻击规模庞大,借助高度自动化技术在全球范围内批量生成并分发攻击邮件。

其主要攻击手段是伪装成高管培训或领导力培训咨询机构,以此诱骗企业内部缺乏防备的员工。

攻击通常以一封发送至企业应付账款部门员工的邮件为开端。这些邮件往往包含伪造的邮件回复链,模拟供应商与公司高管之间的对话场景。

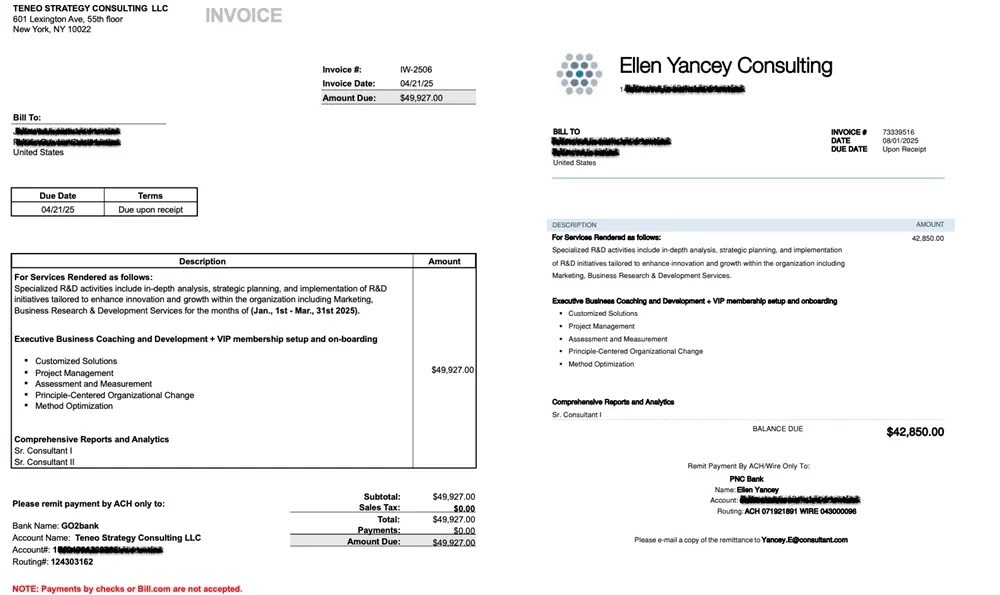

攻击者的目的是为欺诈请求披上合法外衣,这类请求通常涉及一份标注为 “精英高管联盟服务” 的虚假发票,以及一份 W-9 表格。

这些发票的金额经过刻意设计,通常略低于 5 万美元的阈值,精准设定为 49,927 美元,以此规避更高层级的财务审批流程。

近期,福创(Fortra)公司的分析师发现,该组织已升级攻击策略以绕过安全过滤系统。他们不再直接附加恶意文档,反而会故意省略附件,诱使收件人回复邮件索要缺失文件。

攻击者会通过这一邮件往来过程获取收件人信任,随后再投递最终的恶意载荷。该组织的攻击规模极为惊人,据估算,其每月发送的定向攻击邮件多达数百万封。

如此庞大的邮件发送量,足以表明该组织使用了自动化脚本工具,来管理海量的邮件通信工作。

例如,元数据分析结果显示,其 76% 的 PDF 附件均通过 Skia/PDF 类库生成,这一特征印证了该组织采用程序化的流水线方式批量创建文档。

运营安全与规避策略

“脚本麻雀” 组织的一个显著特征,是试图通过各类运营安全措施掩盖其攻击踪迹。

在主动防御对抗过程中,研究人员发现该组织使用浏览器插件伪造自身地理位置信息。

然而,这些伪装行为往往暴露了其技术水平的局限性 —— 该组织对远程桌面协议(RDP)的理解存在明显短板。

例如,部分攻击者因工具配置不当,其显示的远程操作地点明显不合常理。

对浏览器指纹的进一步分析,还揭露了更多自相矛盾的线索。如图 6 所示的案例中,某威胁攻击者的地理位置在短短数秒内,从旧金山 “跳转” 至多伦多,这一异常现象直接证实了其使用了位置伪装软件。

此外,技术人员对用户代理字符串的核查发现了 “电报机器人(功能类似推特机器人)” 等记录。

这一具体数据表明,该组织使用电报(Telegram)软件进行内部通信与协同工作。

这些技术漏洞为防御方提供了极具价值的检测信号,助力防御者有效识别并阻断该组织的攻击基础设施。

发表评论

您还未登录,请先登录。

登录