2025 年 9 月初,该组织通过协同钓鱼邮件与多阶段恶意软件投递的方式,将目标锁定在哥伦比亚工商旅游部(MCIT)下属的一家政府机构。

此次攻击标志着盲鹰组织的作战模式在复杂度与技术含量上实现大幅升级,其攻击方式已从基础的恶意软件部署,升级为包含多个恶意组件、经过精心策划的攻击链路。

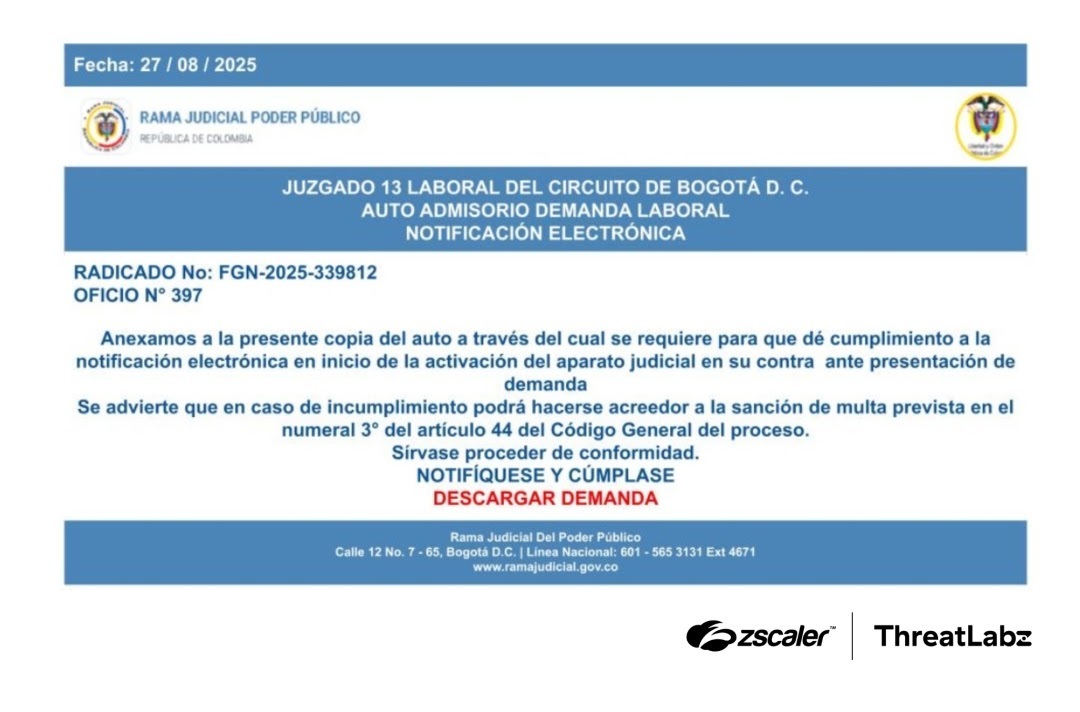

攻击始于一封经过策略性构造的钓鱼邮件,该邮件伪装成哥伦比亚司法系统的官方通知。

邮件中使用法律术语与政府公文格式营造紧迫感,迫使收件人确认查收一份看似是劳动诉讼的通知文件。

值得注意的是,这封钓鱼邮件是通过该机构内部一个已被入侵的账户发送,不仅增强了邮件的可信度,还绕过了常规的邮件安全防护措施。

这种内部账户沦陷的情况,让攻击者得以利用机构内部的信任关系,避开那些通常会标记外部威胁的安全协议检测。

泽斯卡尔(Zscaler)的分析人员还原了完整的攻击链路,并确认盲鹰组织采用了一种罕见的无文件攻击方法,以此规避各类检测系统。

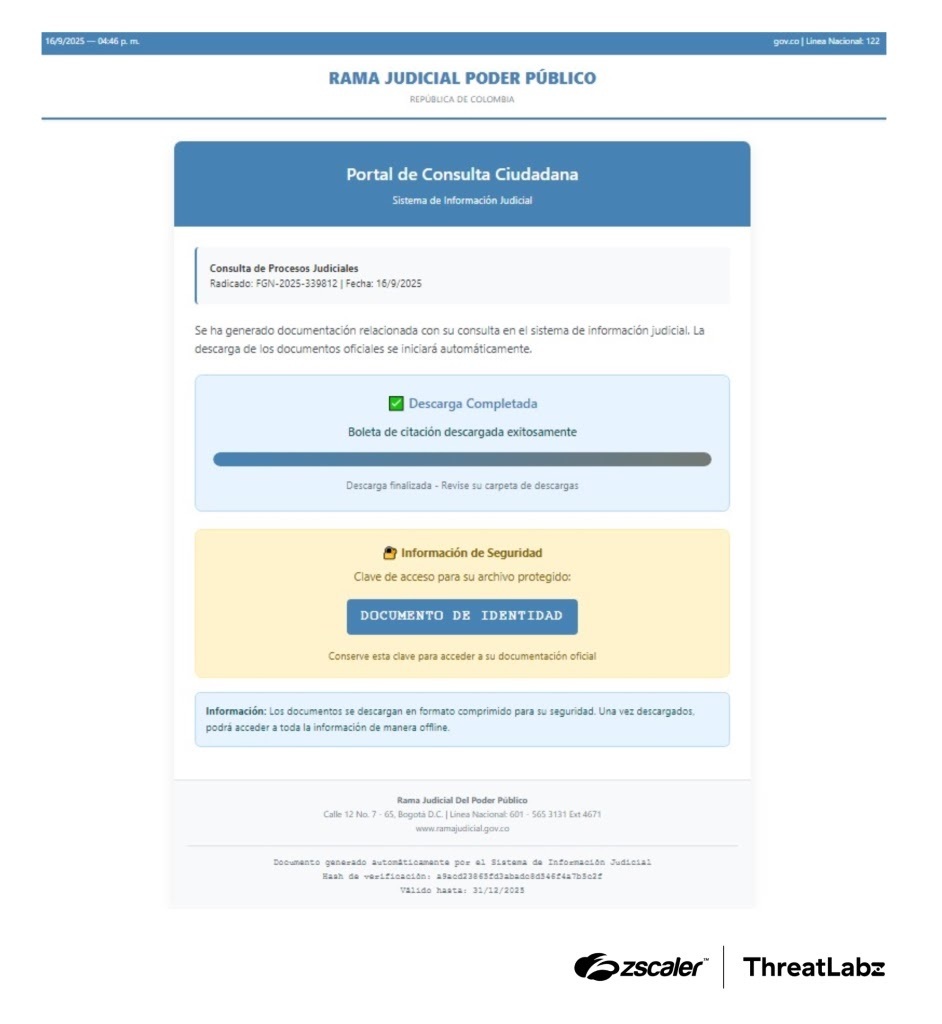

钓鱼邮件的初始附件是一个可缩放矢量图形(SVG)文件,其中嵌入了经过编码的超文本标记语言(HTML)代码,该代码会引导用户访问一个仿冒哥伦比亚司法部门的钓鱼网站。

感染机制

攻击链路中的 JavaScript 文件搭载了复杂的解混淆程序,能够将整数数组转换为可执行代码。

PowerShell 命令会从互联网档案馆下载一个图像文件,提取隐藏在其中的 Base64 编码恶意载荷,再通过.NET 反射技术将该载荷直接加载至内存中运行。

该 PowerShell 脚本会执行一款名为卡米尼奥(Caminho) 的下载器恶意软件,其代码中包含葡萄牙语特征。随后,该下载器会通过 Discord 的内容分发网络获取DCRAT 远程控制工具。DCRAT 具备先进的规避能力,尤其是能够对微软反恶意软件扫描接口(AMSI)进行补丁修改,从而禁用相关检测机制。

发表评论

您还未登录,请先登录。

登录