一款数千家庭中广泛使用的 Wi-Fi 6 路由器被安全研究人员发现存在重大安全漏洞 —— 该高危缺陷允许攻击者绕过登录界面,夺取设备的完全控制权。

新加坡战略信息通信技术中心(Centre for Strategic Infocomm Technologies, CSIT)披露了 Linksys E9450-SG 路由器中的一个零日漏洞(漏洞编号:CVE-2025-52692)。这款设备于 2021 年由新加坡电信(Singtel)大规模配发,其存在的逻辑错误使得局域网内的任何人都能启用路由器的隐藏 Telnet 服务器,且无需密码。

报告指出:“消费级路由器是极具吸引力的攻击目标,因为它们直接暴露内部网络,且通常存在可被利用的漏洞。” 这也凸显了家庭网络安全的高风险性。

研究人员将重点放在了路由器的 Web 管理界面(设备设置的控制中心)。尽管该界面通常受密码保护,且仅对本地管理员开放,但研究团队找到了欺骗系统的方法。

该漏洞源于路由器解析 Web 请求的方式:研究人员发现,通过篡改 URL,无需进行任何身份验证即可访问受限制的端点。

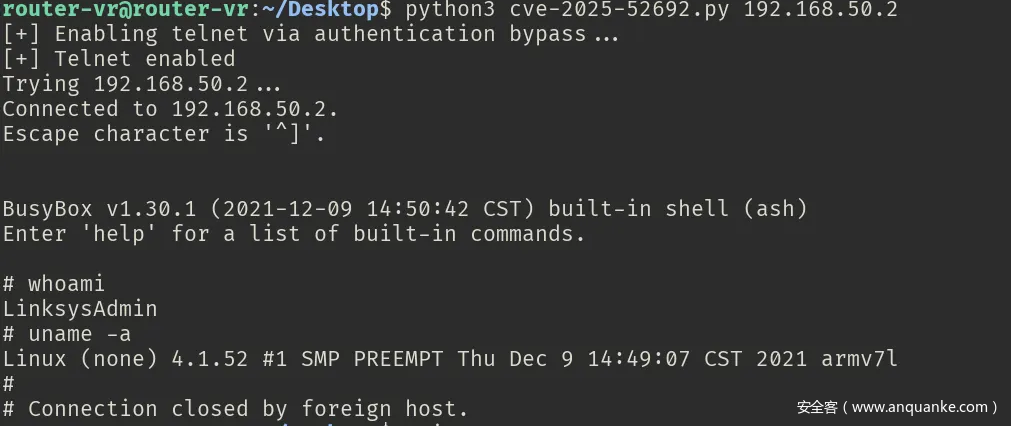

具体而言,攻击者只需访问路径

/LOGIN/API/obj/en_telnet,就能跳过整个登录流程。研究人员解释道:“请求 URL 的解析过程,以及后续相关 HTTP 请求的处理环节中存在一系列逻辑错误。这使得攻击者能够构造恶意请求,在没有有效凭据的情况下访问受身份验证保护的端点。”

一旦触发该特定 URL,路由器会静默启用其 Telnet 服务器 —— 这是一种老旧且未加密的远程控制协议。随着 Telnet 激活且身份验证被绕过,攻击者可直接登录,并以最高权限执行命令。

报告明确:“通过该漏洞启用 Telnet 服务器后,局域网内的攻击者可获取路由器的完全 root 命令行访问权限。”

届时,黑客可能窃听网络流量、安装恶意软件,或以此为跳板攻击家庭网络中的其他设备。

该漏洞已在 1.2.00.052 版本固件中得到验证,CSIT 指出这是 “该特定型号目前唯一已发布的固件版本”。

不过存在一个积极因素:该攻击默认情况下无法通过互联网远程利用。报告澄清:“攻击者必须能够访问路由器的管理 Web 界面,而该界面默认不会暴露在互联网上。” 这意味着威胁主要局限于已侵入受害者 Wi-Fi 网络的攻击者。

发表评论

您还未登录,请先登录。

登录