一名代号为 “阿尔法食尸鬼”(AlphaGhoul)的恶意行为者,已开始推广一款名为 NtKiller 的工具。该工具旨在悄无声息地关闭杀毒软件与终端检测工具。

这款工具被发布在一个供犯罪分子交易黑客服务的地下论坛上。根据相关广告内容,NtKiller 能够帮助攻击者在受感染的计算机上运行恶意程序时,规避安全检测。

NtKiller 的出现,对依赖传统安全工具的各类机构构成了严峻挑战。

该威胁行为者声称,这款工具可针对多款主流安全解决方案生效,其中包括微软防御者(Microsoft Defender)、ESET 杀毒软件、卡巴斯基、比特梵德(Bitdefender)以及趋势科技(Trend Micro)等产品。

更令人担忧的是,其宣称该工具在激进模式下运行时,能够绕过企业级终端检测与响应(EDR)系统。海妖实验室(KrakenLabs)的分析师指出,这款恶意软件可借助启动初期持久化机制隐藏自身踪迹,一旦激活,安全团队将极难对其进行检测与清除。

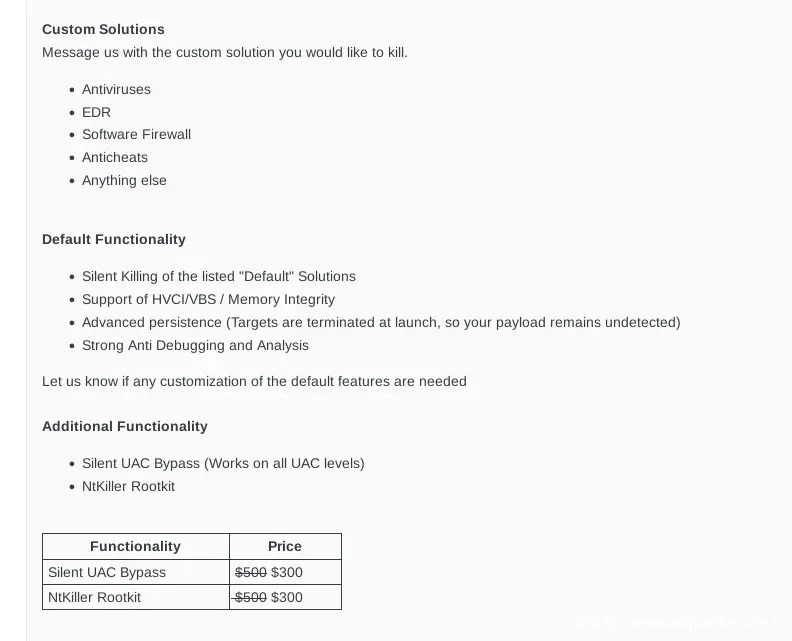

海妖实验室的研究人员发现,NtKiller 采用模块化定价模式:核心功能定价为 500 美元,而额外功能如根工具包功能、用户账户控制(UAC)绕过功能,每项需另行支付 300 美元。

这种定价模式表明,该工具是为在网络犯罪圈内进行商业化售卖而专门设计的。

这款工具宣称具备的能力,远超单纯的进程终止功能,还支持各类高级规避技术,例如禁用基于虚拟化的安全强制代码完整性(HVCI)、操控虚拟基本输入输出系统(VBS)以及绕过内存完整性保护等。

技术特性

NtKiller 所宣称的技术特性,使其一旦落入经验丰富的攻击者手中,便会具备极高的危险性。

该工具的启动初期持久化机制,可在系统启动阶段、多数安全监控系统完全激活之前完成驻留。

这一时间差优势,能让恶意载荷在检测概率极低的环境中顺利执行。

此外,其内置的反调试与反分析防护功能,会阻碍研究人员与自动化工具对恶意软件的行为进行剖析,导致该工具的实际性能与宣传效果之间存在巨大的认知空白。

静默式用户账户控制绕过功能,是其另一项关键技术特性。用户账户控制绕过功能,可让恶意软件在不触发 Windows 标准提示的情况下获取系统高级权限,而这类提示本可以提醒用户注意可疑活动。

一旦与根工具包功能相结合,攻击者就能在受感染的系统中维持持久化访问权限,同时避开常规安全监控的检测。

需要指出的是,上述各项功能均未经过第三方研究人员的独立验证,NtKiller 的实际效能目前仍不明确。

各类机构应保持高度警惕,并确保其安全工具除了基于特征码的识别功能外,还具备行为检测能力,以此应对这类新型威胁。

发表评论

您还未登录,请先登录。

登录