一个臭名昭著的网络间谍组织在过去两年间持续开展高精准监视行动,通过劫持网络流量、篡改 DNS 响应的方式,借助伪装成合法软件更新的载体投放恶意软件。卡巴斯基实验室发布最新报告,详细披露了潜伏熊猫(Evasive Panda) 组织(又名竹风暴 StormBamboo、匕首蝇 Daggerfly)的近期活动,该组织在 2022 年 11 月至 2024 年 11 月期间,针对中国、印度及土耳其境内目标发动了一场手法高超的攻击行动。

该组织自 2012 年起便活跃于网络空间,目前已升级攻击武器库,新增混合加密技术与一款新型隐身加载器,专门用于绕过现代安全防护体系。

此类攻击通常以经典木马策略开启:将恶意软件伪装成可信应用的更新程序。研究人员发现,该组织曾仿冒中国互联网巨头旗下热门流媒体应用搜狐影音(SohuVA)实施攻击。

报告明确指出:“这款名为 sohuva_update_10.2.29.1-lup-s-tp.exe 的恶意安装包,刻意仿冒正版搜狐影音更新程序,以此投放恶意软件。”

而其欺诈手段远不止于此。该组织还攻陷了多款主流软件的更新机制,涉及爱奇艺视频、IObit 智能磁盘整理工具及腾讯 QQ 等应用。攻击者将伪造更新程序植入软件合法安装目录,确保恶意代码能依托受信任的系统服务执行。

此次发现的最令人警惕的攻击手法,当属利用中间人(AitM)攻击劫持网络流量。其中一个典型案例显示,恶意软件会从看似无害的Dictionary.com词典网获取第二阶段恶意载荷。

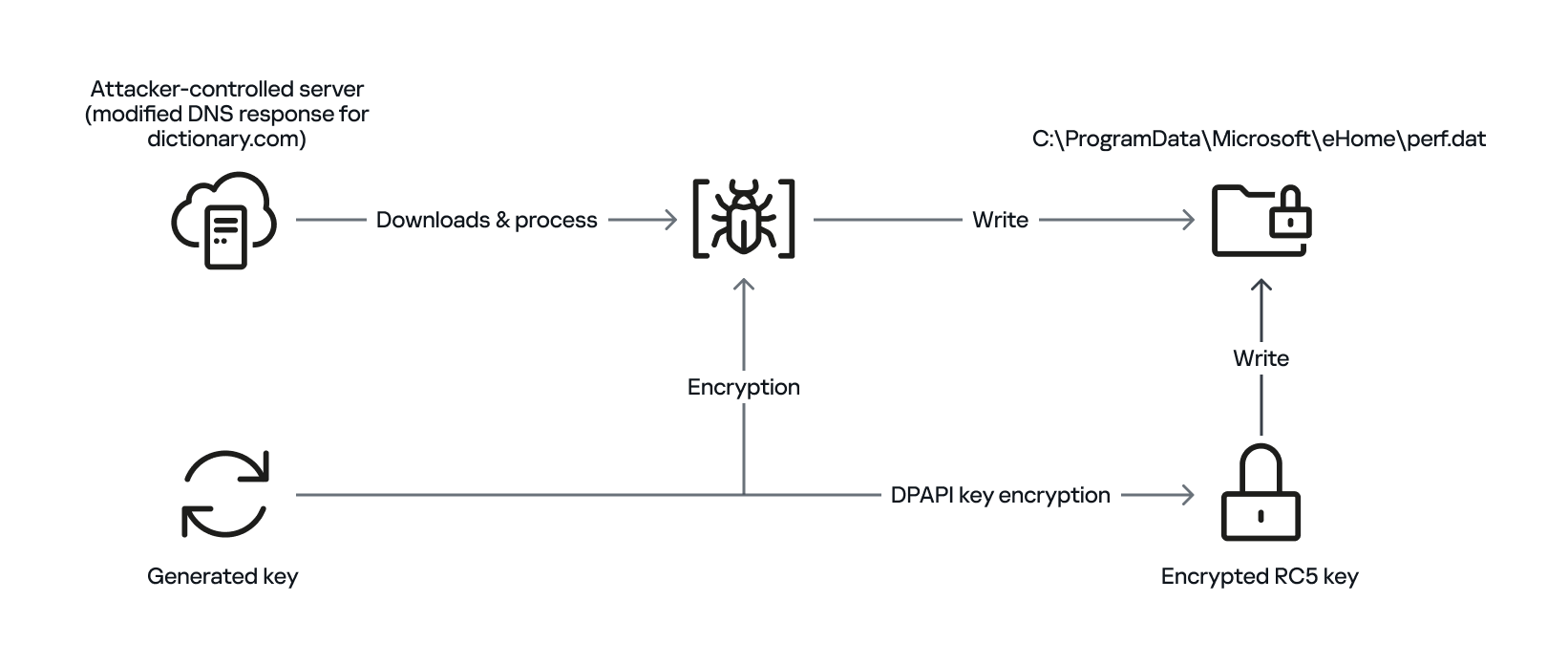

分析表明,攻击者通过篡改 DNS 响应,将原本发往正版词典网的流量重定向至自身控制的服务器。研究人员解释:“我们的监测数据显示,攻击者成功将加密的第二阶段外壳代码伪装成 PNG 文件,从Dictionary.com这个合法网站下发至目标设备。”

这一手法让攻击者可根据受害者所在地区、互联网服务提供商(ISP)定制恶意载荷,既实现高精准打击,又让攻击难以在实验室环境中复现。

为确保植入的恶意程序持久驻留且不被检测,潜伏熊猫采用了复杂的混合加密方案。恶意软件整合微软数据保护接口(DPAPI)与 RC5 加密算法,对存储在受害者磁盘中的恶意载荷进行加密处理。

报告指出:“攻击者采用该方案,可确保攻击链核心环节的安全性,且加密数据仅能在最初执行加密操作的特定设备上解密。”

这项技术将恶意软件与受感染的目标设备深度绑定,即便窃取的文件被拿到研究人员的设备中分析,也会完全失效。

尽管投放手段不断翻新,该组织的最终目标始终是部署其标志性后门程序MgBot。新型加载器会将 “二级加载器” 伪装成合法 Windows 系统库文件(libpython2.4.dll),借此向 svchost.exe 等核心系统进程注入 MgBot 后门。

值得注意的是,攻击者研发了全新加载器,可在感染目标时规避检测,其运用的关键技术包括:借助一个已签名十年的合法可执行文件(evteng.exe)实施DLL 侧载攻击,全程保持隐身状态。

报告总结道:“潜伏熊猫威胁组织再次展现其高超攻击能力,依托新型技术与工具规避安全防护,同时实现对目标系统的长期持久化控制。”

目前该组织仍在持续优化其中间人攻击能力,甚至可能攻陷互联网服务提供商或边缘路由器,安全防护人员面临的对手正变得愈发难以追踪。

发表评论

您还未登录,请先登录。

登录