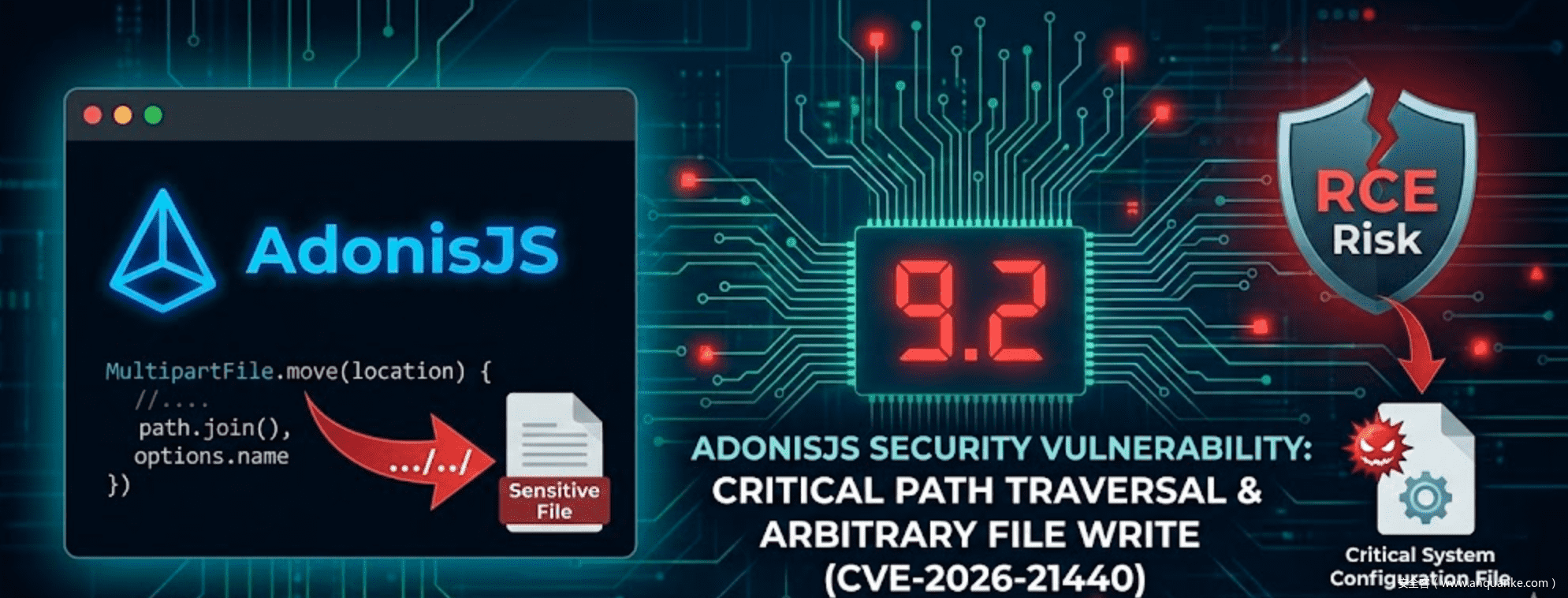

一款以易用性与高效性著称的主流全栈式 Node.js Web 框架AdonisJS,被曝出严重安全漏洞。该漏洞 CVSS 评分高达 9.2 分,存在于框架的文件上传处理模块中,远程攻击者可借此覆盖服务器敏感系统文件,甚至可能实现远程代码执行(RCE)。

此次漏洞编号为CVE-2026-21440,具体影响框架核心组件

@adonisjs/bodyparser包 —— 该组件的功能是解析多部分表单数据。漏洞根源在于框架处理文件移动操作时,存在一项危险的默认机制。当开发者调用

MultipartFile.move(location, options)函数保存上传文件时,系统在本该严格校验的环节,却盲目信任了客户端输入。安全公告指出:“若未传入

options.name参数,系统会默认采用未经净化处理的客户端原始文件名,并通过path.join(location, name)拼接生成文件的目标存储路径”。这一设计疏漏,使得攻击者可构造包含路径遍历序列(如

../../)的恶意文件名。由于系统会将该恶意文件名与指定目标目录进行拼接,上传的文件便能 **“脱离开发者设定的默认或预期目录”**,被写入服务器文件系统中当前进程具备访问权限的任意位置。更雪上加霜的是,框架默认配置的权限极为宽松:“若未传入

options.overwrite参数,其默认值为true,允许直接覆盖已有文件”。该漏洞影响范围较广,所有使用存在缺陷的

bodyparser包的 AdonisJS 部署实例均受波及,具体涵盖版本如下:-

@adonisjs/bodyparser10.1.1 及之前的版本 - 11.x 预发布版本中,11.0.0-next.6 之前的版本

框架维护团队已针对这两个主版本发布修复补丁。开发者需立即将相关依赖更新至以下版本:

- 10.1.2 版本

- 11.0.0-next.6 版本

官方更新说明与补丁包的下载链接,可前往该项目的 GitHub 代码仓库查看。

发表评论

您还未登录,请先登录。

登录