一款手法隐蔽的新型钓鱼攻击正针对 WordPress 站点所有者发起攻击,攻击者以伪造的 “域名续费通知” 为诱饵,诱骗受害者提交信用卡信息及 3D 安全验证一次性密码(OTP)。威胁研究员阿努拉格揭露了这一攻击活动,该活动摒弃了传统的命令控制服务器模式,直接通过 Telegram 将窃取的数据传输给攻击者。

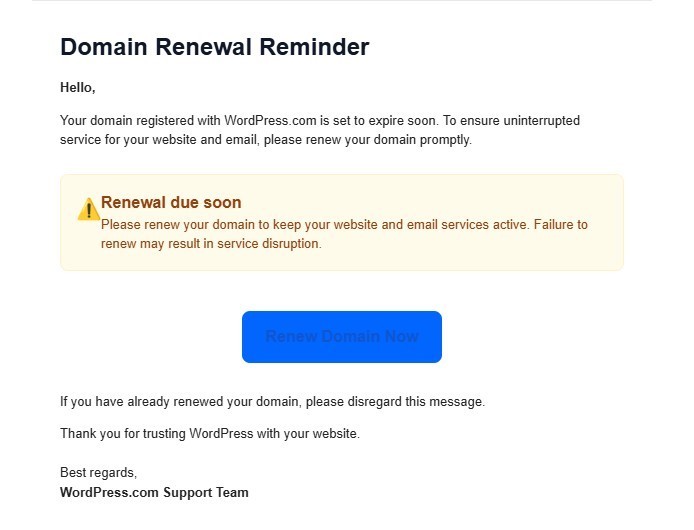

诈骗流程由一封主题为 “续费即将到期 —— 需立即处理” 的邮件开启。尽管邮件刻意营造出紧迫感,但阿努拉格的分析指出了其中的关键破绽:“这封邮件的致命疑点在于未提及任何具体域名信息,这在正规的续费通知中极为反常”。

点击邮件中 “立即续费” 按钮的受害者,会被重定向至搭建在

soyfix[.]com 域名下的虚假支付页面。该页面几乎完美复刻了 WordPress 官方支付流程的界面。阿努拉格指出:“这个钓鱼页面在视觉设计上刻意模仿正规 WordPress 支付流程,以此骗取受害者的信任。” 页面不仅设有 “安全订单验证” 的醒目横幅、各大信用卡品牌的标识,还展示了逼真的价格明细(例如:订单小计 13 美元,增值税 2.73 美元)。

但实际上,整个 “订单” 都是伪造的幌子。页面的后台逻辑会收集受害者填写的持卡人姓名、卡号、有效期及安全码(CVV),并实时将这些信息传输给攻击者。

更阴险的是,攻击者的目标不只是窃取信用卡信息,还试图绕过 3D 安全验证机制。当受害者提交信用卡信息后,页面会弹出伪造的 “3D 安全验证” 窗口,诱导受害者输入手机收到的短信验证码。

随后,页面脚本会启动一系列 “心理信任诱导操作”—— 比如设置 7 秒的加载界面、4 秒的 “验证处理中” 延迟,让整个窃取流程看起来与真实的银行交易无异。

尤为关键的是,该页面被预先设定为验证失败的结果。“页面始终会显示‘验证失败’,迫使受害者反复输入一次性密码,从而让攻击者能够获取多组有效的验证码”。

该钓鱼攻击的基础设施有一个显著特点 ——依托正规的即时通讯应用运作。后台脚本文件(

send_payment.php 和 send_sms.php)并未将窃取的信息发送至可疑服务器,而是直接转发给一个 Telegram 机器人。“尽管脚本文件名十分普通,但控制台输出信息及代码注释明确显示,数据会被转发至 Telegram。这表明攻击者正将 Telegram 机器人或频道,用作命令控制(C2)的数据窃取传输通道”。

这种攻击方式正日益流行,原因在于其 “所需的基础设施成本极低”,且 “与传统的受控命令控制面板相比,更难被阻断或摧毁”。

最初的钓鱼邮件均从

admin@theyounginevitables.com 邮箱发出,该域名伪造了 WordPress 官方支持的名义。对邮件头的分析结果显示,该域名的 DMARC 策略配置极为宽松(p=NONE),使得攻击者可以不受限制地伪造发件人身份。安全人员建议 WordPress 用户:对任何未注明具体域名的续费通知保持高度警惕,务必通过 WordPress.com 官方后台直接核实账户状态。

发表评论

您还未登录,请先登录。

登录