一款攻击性极强的新型勒索软件正在医疗行业肆虐,致使多家医院及关键机构陷入恐慌,被迫紧急采取措施保护数据安全。网络安全公司 Trellix 的研究人员发布了一份关于该勒索软件 ——“疯狂猎手”(CrazyHunter) 的深度分析报告。这款技术成熟的恶意程序融合了 **“网络渗透技术”与高级反恶意软件规避手段 **,能够对受害目标造成毁灭性打击。

“疯狂猎手” 脱胎于 “王子”(Prince)勒索软件,于 2024 年年中首次现身,此后迅速迭代升级,已成为 **“极具影响力且令人担忧的威胁”**。该勒索软件的主要攻击目标集中在我国台湾地区,目前已攻陷 6 家机构,其中包含多家医院。

研究人员称,这款恶意软件的攻击手法 **“高效得近乎冷酷”,其设计逻辑是在加密文件之前,先瓦解企业的防御体系。攻击通常始于利用活动目录(Active Directory)环境中存在的弱密码漏洞 ** 实现入侵。

一旦成功进入目标网络,攻击者会借助一款名为SharpGPOAbuse的工具,将组策略对象(GPO)转化为攻击武器,让勒索软件如同数字野火般在网络中快速蔓延至多个系统。

而该勒索软件最突出的特征,是其终结安全软件的能力。攻击者采用 **“自带易受攻击驱动程序”(BYOVD)** 技术,部署经过篡改的反恶意软件驱动程序(

zam64.sys),以此终止合法的杀毒软件进程。报告中解释道:“通过将一款经过修改的 Zemana 反恶意软件驱动程序武器化…… 攻击者可以提升自身权限,从而有效绕过原本能够阻断其攻击的各类安全防护措施。”

在执行文件加密操作时,“疯狂猎手” 将速度放在首位。它采用了ChaCha20 流密码算法,并加入了一项独特设计:部分加密机制。该软件并不会对文件进行全量加密,而是遵循 **“加密 1 个字节,跳过后续 2 个字节”** 的规则,实现 1:2 的加密比例。

这种设计能够让勒索软件 **“在更短时间内加密更多文件,同时还有可能规避那些监测大规模持续性磁盘读写操作的安全解决方案”**。

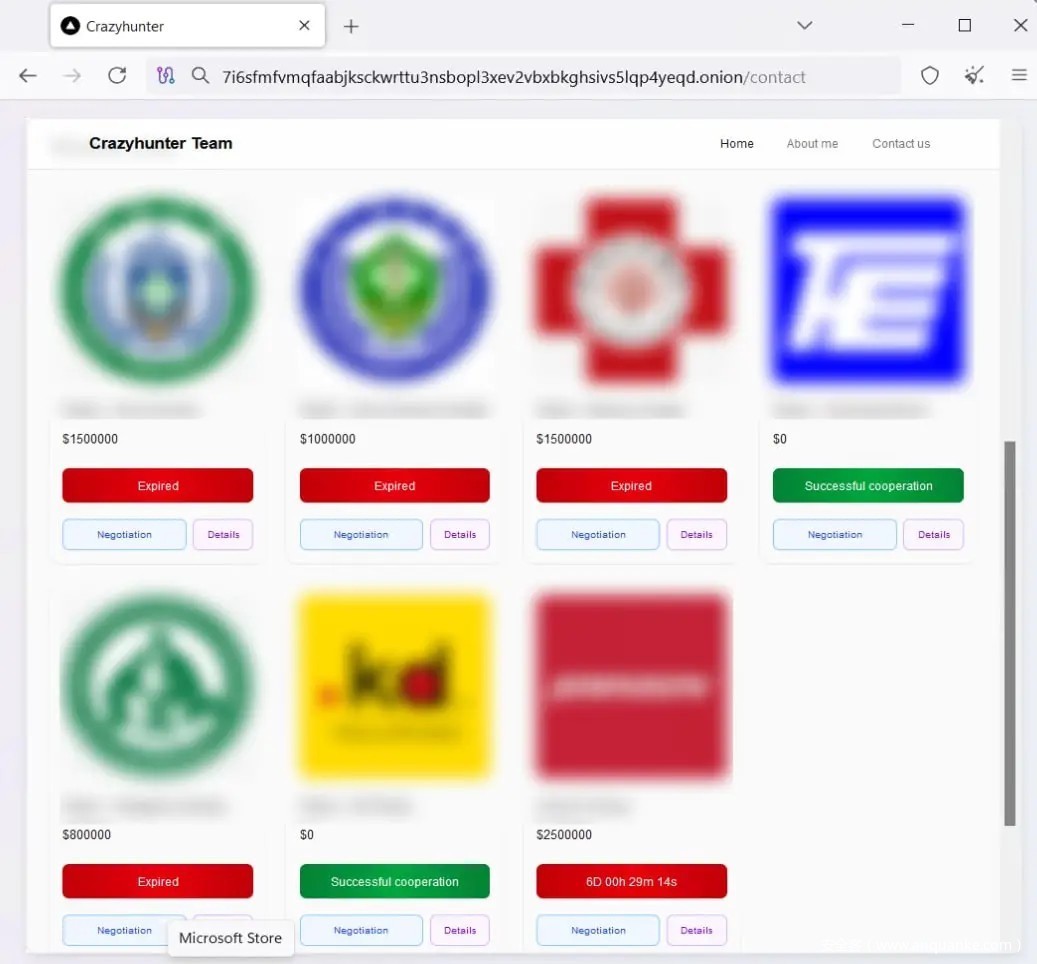

“疯狂猎手” 背后的攻击团伙毫不掩饰其犯罪动机。他们搭建的数据泄露网站中发布了一份 **《战略宣言》,声称要 “像 REvil 勒索软件团伙一样贪婪敛财,但绝不走 LockBit 团伙那般张扬的路线”。该团伙还推出了“高级犯罪品牌定制服务”**,并威胁称,若受害者拒绝支付赎金,就将窃取的数据公之于众。

攻击团伙的沟通渠道涵盖电子邮件与电报(Telegram),且要求受害者以加密货币支付赎金。他们还会使用一款名为

file.exe的双功能工具,这款工具既可以将受害设备改造为文件服务器,也能在勒索过程中充当 **“监控与删除工具”**。该团伙将医疗行业定为攻击重点是经过精心算计的决策。Trellix 的研究人员指出,这种攻击偏好的成因很可能在于 “医疗服务的关键属性 —— 这类机构不仅存储着海量敏感患者数据,且系统停机中断服务还会引发极其严重的后果”。

发表评论

您还未登录,请先登录。

登录