开源生态系统再次被恶意利用,本次攻击的目标直指使用加密货币开发库的开发者。网络安全公司 Zscaler ThreatLabz 于本周发布一份新报告称,其在 npm 软件包仓库中发现一款技术成熟的远程访问木马(RAT)。该木马以 Discord 平台作为隐秘的命令与控制中心,专门窃取浏览器登录凭证与加密货币钱包信息。

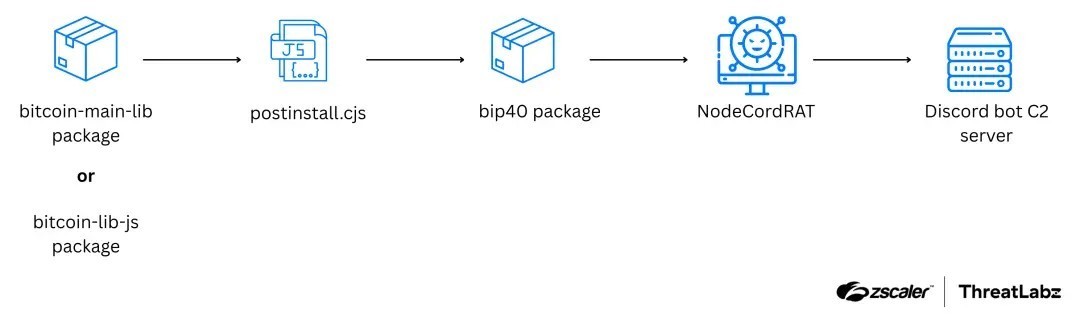

这款被命名为NodeCordRAT的恶意软件,通过三个恶意软件包进行传播,分别为

bitcoin-main-lib、bitcoin-lib-js和bip40,这三个恶意包于 2025 年 11 月被首次发现。攻击者煞费苦心地将这些恶意包命名为模仿知名项目bitcoinjs旗下的正规工具,以此诱导开发者下载使用。NodeCordRAT 的独特之处在于,它依托主流聊天平台 Discord 实现对受感染设备的管控。攻击者并未搭建专用的恶意服务器,而是直接利用 Discord 的自有基础设施发送指令、接收窃取的数据。

报告中指出:“威胁实验室将这款新型恶意软件家族命名为 NodeCordRAT,正是因为它通过 npm 仓库传播,且借助 Discord 服务器完成命令与控制(C2)通信。”

通过调用 Discord 的应用程序编程接口(API),这款恶意软件能够将自身的恶意流量混入正常的用户交互数据中,使得传统安全工具难以对其进行识别检测。

NodeCordRAT 通常会借助伪造开发库中的

postinstall脚本完成安装,一旦植入成功,便会立刻启动大规模的数据窃取行动。它主要瞄准三类高价值数据:- 谷歌浏览器凭证:恶意软件会 “提取并上传谷歌浏览器配置文件中的登录数据 SQLite 数据库文件与本地状态文件(Local State)”。

-

加密货币钱包数据:专门搜索 MetaMask 钱包的相关数据,定位包含 “MetaMask 浏览器扩展程序 ID(

nkbihfbeogaeaoehlefnkodbefgpgknn)” 的文件。 -

敏感机密信息:在用户的主目录中递归搜索所有文件名包含

.env的文件,企图从中获取应用程序编程接口(API)密钥与环境变量。

窃取到的数据并不会上传至某台服务器,而是以聊天消息的形式直接发送。报告详细说明,这款恶意软件会使用一个硬编码的机器人令牌(bot token),将窃取的文件上传至一个私密的 Discord 频道。

“被盗文件会通过 Discord 的 REST 接口以消息附件的形式上传…… 在上传数据之前,NodeCordRAT 会先验证每个目标文件是否存在且不为空。”

如果文件传输失败,该恶意软件甚至会向攻击者发送提示性的错误信息,例如 “文件发送失败……”。

威胁实验室的研究人员在报告结论中发出警告:“尽管这三个恶意软件包已被从 npm 仓库中移除,但未来类似的软件供应链威胁仍会持续出现。”

研究人员强烈建议开发者,务必严格核查项目中引入的各类开发库的真实性,尤其是那些用于比特币交易等敏感金融操作的工具库。

发表评论

您还未登录,请先登录。

登录