安恒实验室安全情报中心(ASEC)在一份新报告中发出警示,称威胁攻击者正出现一种新型攻击趋势 ——劫持功能强大的远程监控管理(RMM)软件以侵入受害者网络。攻击者通过滥用 Syncro、SuperOps、NinjaOne 以及 ScreenConnect 等受信任工具,绕过安全检测雷达,在受感染系统上建立持久化远程控制权限。

这一轮攻击活动至少自 2025 年 10 月起便处于活跃状态,其攻击链路的核心伪装手段,是从一份看似无害的 PDF 文件开始。

攻击的起始环节是典型的钓鱼诱饵:受害者会收到携带 PDF 附件的钓鱼邮件,附件名称往往带有紧急属性,例如《产品缺陷订单.pdf》《发票明细.PDF》《视频付款异常.pdf》等。

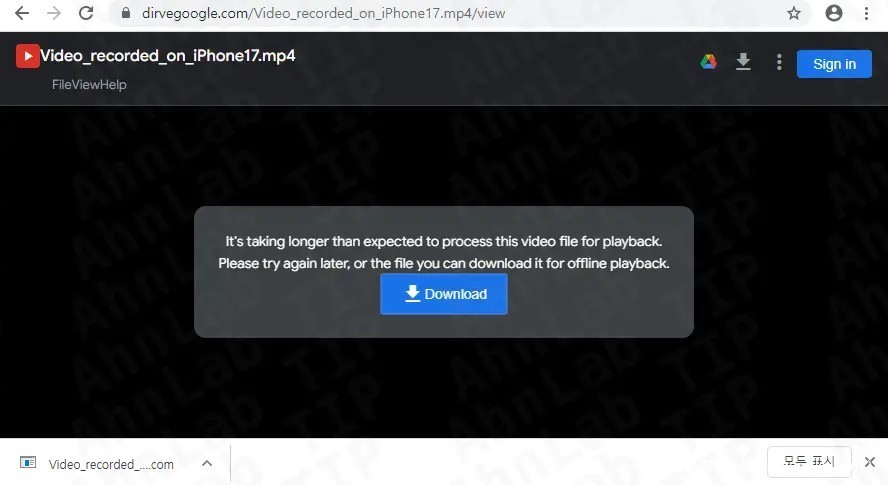

但这些文件本质上都是诱饵。报告中提到:“当用户打开这份 PDF 文档时,会被引导点击一个谷歌云端硬盘链接”。文档会显示 “加载失败” 的提示,进而诱导用户访问一个外部网站 —— 该网站通常会伪装成 Adobe 的官方页面,以此骗取用户信任,让其点击查看内容。

安恒实验室安全情报中心的分析人员指出:“这一行为表明,威胁攻击者正通过仿冒 Adobe 的方式,让用户误以为自己正在下载一份合法的 PDF 文件”。

一旦用户点击该链接,下载到本地的并非传统意义上的病毒,而是一款合法的、或经过轻微篡改的企业级远程监控管理软件安装程序。这类工具的设计初衷,是供 IT 管理员对计算机进行远程运维管理,如今却被攻击者当作 “就地取材式” 攻击武器。它们带有正规数字签名,往往能被杀毒软件信任,且默认具备强大的远程访问能力。

报告着重强调:“威胁攻击者分发的 PDF 文件,会诱导用户从伪装的分发页面下载并运行这款远程监控管理工具”。

此次攻击活动中被武器化的具体工具包括:

- Syncro

- SuperOps

- NinjaOne

- ScreenConnect

从对攻击下载器的分析结果来看,这轮攻击的技术成熟度颇高。已监测到的一个 NinjaOne 下载器样本,是基于 **Nullsoft 脚本安装系统(NSIS)** 开发的。

报告指出:“该下载器由 NSIS 开发而成,其内置的 NSI 脚本中包含一条用于下载额外载荷的命令”。它会在用户不知情的情况下,从恶意域名anhemvn124.com获取远程监控管理工具的代理程序,并自动完成静默安装。

恶意软件的开发者甚至留下了可供追溯的数字线索。用于为恶意文件签名的证书显示,这类攻击活动至少从 2025 年 10 月起就已持续开展。

这类攻击的检测难度极大,原因在于其最终投放的载荷,通常是一款被数千家正规企业广泛使用的、合法且经过签名的应用程序。安恒实验室安全情报中心建议用户,应对 PDF 文件中出现的任何 “加载失败” 提示保持高度警惕,同时务必核实任何来历不明的发票类邮件的发件人信息。

“在打开来自未知发件人的邮件时,用户必须格外谨慎。核实发件人是否可信、不点击可疑链接或附件,这两点至关重要”。

报告同时敦促各类组织机构,需加强对未经授权的远程监控管理软件安装行为的监测,并阻断与这类攻击分发活动相关的已知恶意域名访问。

发表评论

您还未登录,请先登录。

登录