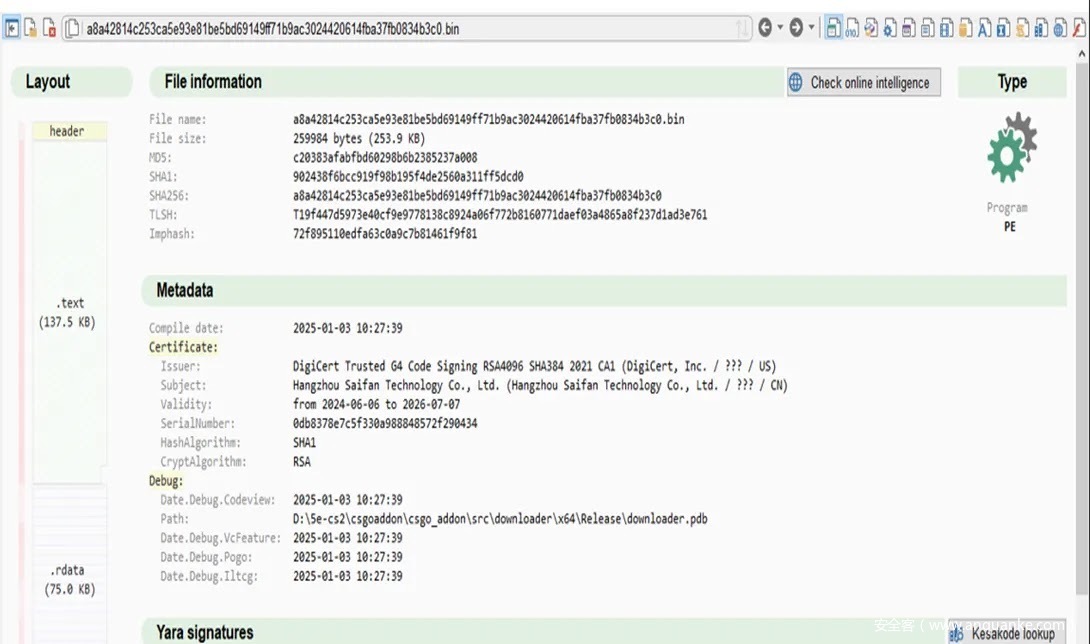

steam_api64.dll的恶意模块。网络安全团队 APOPHiS 通过追踪多起相关攻击事件,确认ValleyRAT_S2 是此类入侵活动的核心第二阶段后门程序。

除此之外,该恶意软件还会通过鱼叉式钓鱼邮件附件,以及被劫持的软件更新渠道进行传播。

恶意文档或压缩包会将载荷文件释放至系统临时文件夹等路径,例如:

C:\Users\Admin\AppData\Local\Temp\AI自动化办公表格制作生成工具安装包\steam_api64.dll

ValleyRAT_S2 激活后,会对系统进程、文件系统及注册表项展开扫描,随后通过自定义 TCP 协议,连接预先写入代码的命令与控制(C&C)服务器,例如27.124.3.175:14852。该病毒具备文件上传下载、执行 Shell 命令、注入恶意载荷、记录键盘输入等多种功能,

这些特性使其能够精准窃取网银账户凭证、支付交易数据及内部财务文档。

持久化机制与监控守护功能

恶意软件会先将相关文件释放到用户的临时文件夹(Temp)和应用数据文件夹(AppData)中,创建%TEMP%\target.pid这类进程标识文件,同时在%APPDATA%\Promotions\Temp.aps路径下生成配置文件。

它还会利用 COM 接口调用 Windows 任务计划程序,实现开机自启动;同时会在注册表启动项中写入备份路径,作为双重保障。

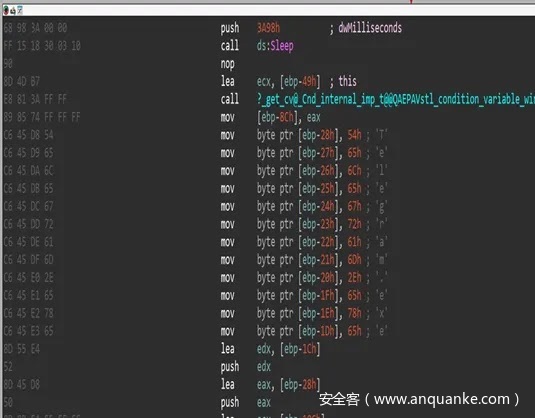

该病毒的一个关键特征是会生成一个名为monitor.bat的批处理脚本,以此构建监控守护循环。

这个脚本会从target.pid文件中读取恶意主程序的进程 ID,持续检查主程序是否处于运行状态,一旦发现主程序被终止,就会自动静默重启。

@echo off

set "PIDFile=%TEMP%\target.pid"

set /p pid=<"%PIDFile%"

del "%PIDFile%"

:check

tasklist /fi "PID eq %pid%" | findstr >nul

if errorlevel 1 (

cscript //nologo "%TEMP%\watch.vbs"

exit

)

timeout /t 15 >nul

goto check

Telegra.exe、WhatsApp.exe等具有可信名称的进程中,以此实现隐蔽且稳固的持久化驻留。

发表评论

您还未登录,请先登录。

登录