Livewire Filemanager(一个在 Laravel PHP 框架中广泛使用的文件管理工具)中被发现了一个严重的新安全漏洞,可能导致 Web 应用面临 ** 未授权远程代码执行(RCE)** 风险。该漏洞编号为 CVE-2025-14894,CVSS 评分为 7.5,表明其对使用该组件的开发者和企业构成重大威胁。

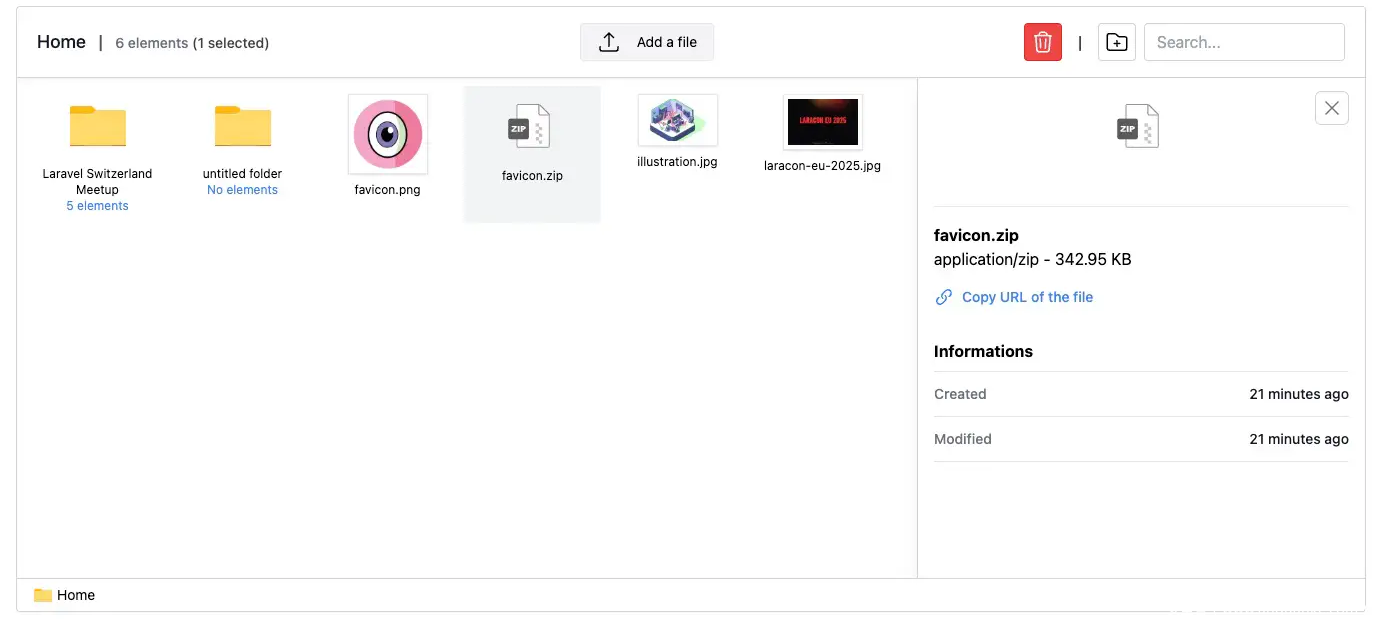

漏洞的核心在于文件管理器处理上传数据的方式。根据 CERT/CC 的安全公告,该组件没有对用户上传的文件进行充分校验。

“LivewireFilemanager 的 Component.php… 没有执行文件类型和 MIME 验证,允许通过上传恶意 PHP 文件实现 RCE。”

在典型攻击场景中,威胁 actor 可以将恶意 PHP 脚本伪装成正常文件上传。由于应用没有验证文件类型,它会被接受。如果服务器配置为公开访问这些文件—— 特别是执行过常见的 php artisan storage:link 命令 —— 攻击者只需访问该文件的 URL 即可触发执行。

“这使得攻击者能够创建恶意 PHP 文件、上传到应用,然后强制应用执行它,从而在目标设备上实现未授权任意代码执行。”

该漏洞之所以特别危险,是因为它利用了 Laravel 环境中 “非常常见的部署步骤”。漏洞说明指出,虽然 Livewire Filemanager 的开发者认为文件验证 “不在其范围内”,属于用户的责任,但默认行为加上标准 Laravel 配置,就形成了一条直接的攻击路径。

成功利用该漏洞的后果非常严重。攻击者能够以 Web 服务器用户权限 执行任意代码。

“该漏洞允许未授权攻击者以 Web 服务器用户身份执行代码,从而能够完全读写该用户可访问的所有文件,并进一步横向移动、攻陷其他设备。”

截至公告发布时,官方尚未发布补丁。报告还指出工具开发者的回应令人担忧:“在撰写本文时,厂商尚未确认该漏洞。”

在正式修复发布之前,安全团队应立即采取防御措施。CERT/CC 建议管理员检查其应用是否公开提供存储文件访问。

“CERT/CC 建议谨慎使用 Laravel Filemanager,并检查是否曾执行过 php artisan storage:link 命令。如果已执行,应考虑移除该工具的 Web 访问能力。”

发表评论

您还未登录,请先登录。

登录