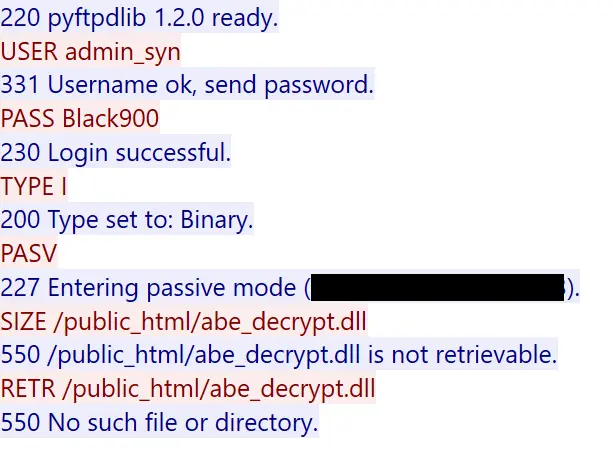

伊夫林窃取程序完全执行后,会从受感染设备中窃取浏览器密码、Cookie、加密货币钱包、即时通讯会话记录、VPN 配置文件、Wi-Fi 密钥及各类敏感文件。

同时该程序还会捕获设备截图和详细的系统信息,将所有数据压缩为单个压缩包后,上传至攻击者控制的 FTP 服务器。

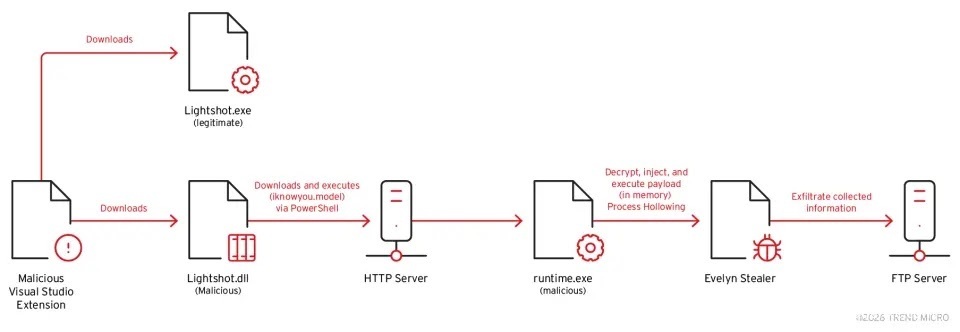

多阶段感染链的技术细节

阅读量92130

发布时间 : 2026-01-23 10:23:22

本文是翻译文章,文章原作者 Tushar Subhra Dutta,文章来源:cybersecuritynews

原文地址:https://cybersecuritynews.com/threat-actors-weaponizing-visual-studio-code/

译文仅供参考,具体内容表达以及含义原文为准。

伊夫林窃取程序完全执行后,会从受感染设备中窃取浏览器密码、Cookie、加密货币钱包、即时通讯会话记录、VPN 配置文件、Wi-Fi 密钥及各类敏感文件。

同时该程序还会捕获设备截图和详细的系统信息,将所有数据压缩为单个压缩包后,上传至攻击者控制的 FTP 服务器。

安全客

安全客

2026-02-06 11:13:00

2026-02-06 11:12:32

2026-02-06 11:12:01

2026-02-06 11:11:35

2026-02-06 11:11:11

2026-02-06 11:13:00

2026-02-06 11:12:32

2026-02-06 11:12:01

2026-02-06 11:11:35

2026-02-06 11:11:11

2026-02-06 11:10:45

2026-02-06 11:10:18

发表评论

您还未登录,请先登录。

登录