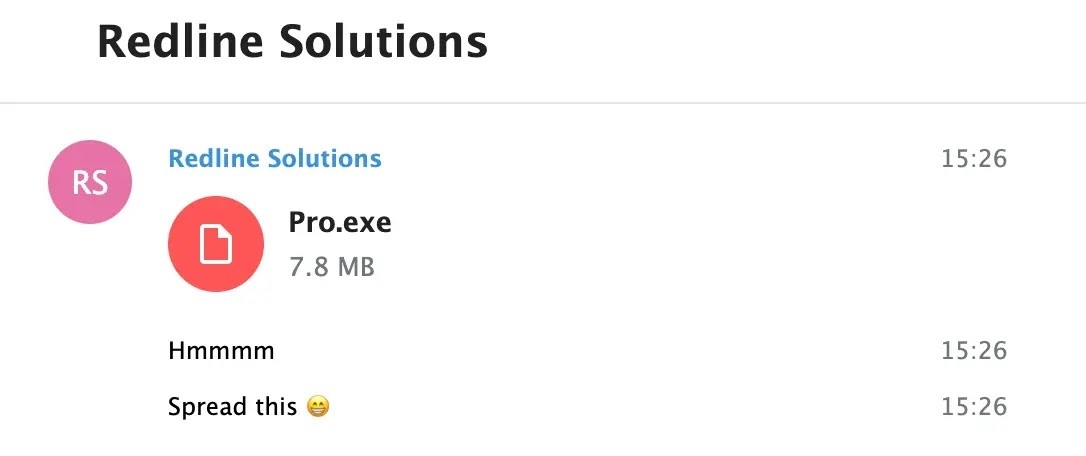

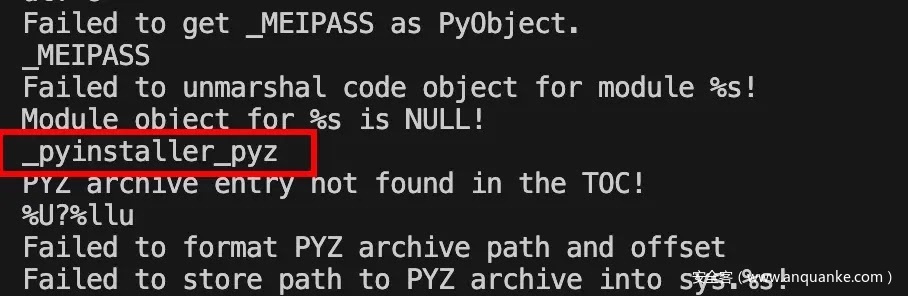

在此次人工情报排查工作中,研究人员识别出该团伙伪造的RedLine Solutions虚假身份,并追溯到这款恶意软件的本源:一款由PyInstaller打包的 Python 基可执行程序。

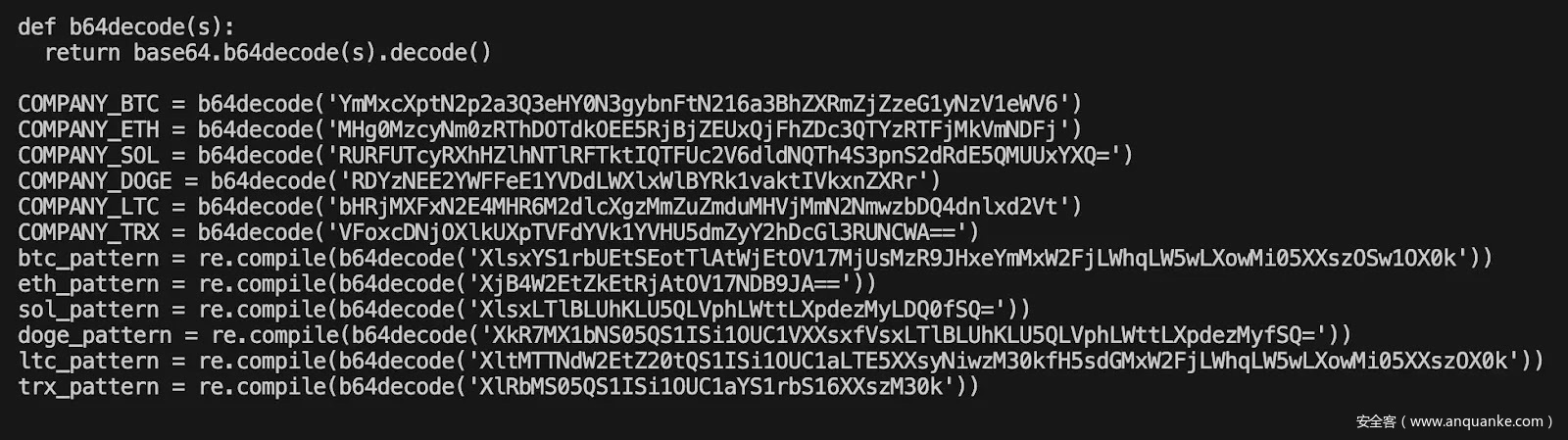

研究人员的分析证实,该程序并非传统的信息窃取类恶意软件,其攻击行为高度聚焦于单一目标:篡改与主流加密货币相关的剪贴板数据。

感染机制与剪贴板劫持逻辑

阅读量86347

发布时间 : 2026-01-23 10:21:16

本文是翻译文章,文章原作者 Tushar Subhra Dutta,文章来源:cybersecuritynews

原文地址:https://cybersecuritynews.com/attackers-abuse-discord-to-deliver-clipboard-hijacker/

译文仅供参考,具体内容表达以及含义原文为准。

在此次人工情报排查工作中,研究人员识别出该团伙伪造的RedLine Solutions虚假身份,并追溯到这款恶意软件的本源:一款由PyInstaller打包的 Python 基可执行程序。

研究人员的分析证实,该程序并非传统的信息窃取类恶意软件,其攻击行为高度聚焦于单一目标:篡改与主流加密货币相关的剪贴板数据。

安全客

安全客

2026-02-06 11:13:00

2026-02-06 11:12:32

2026-02-06 11:12:01

2026-02-06 11:11:35

2026-02-06 11:11:11

2026-02-06 11:13:00

2026-02-06 11:12:32

2026-02-06 11:12:01

2026-02-06 11:11:35

2026-02-06 11:11:11

2026-02-06 11:10:45

2026-02-06 11:10:18

发表评论

您还未登录,请先登录。

登录