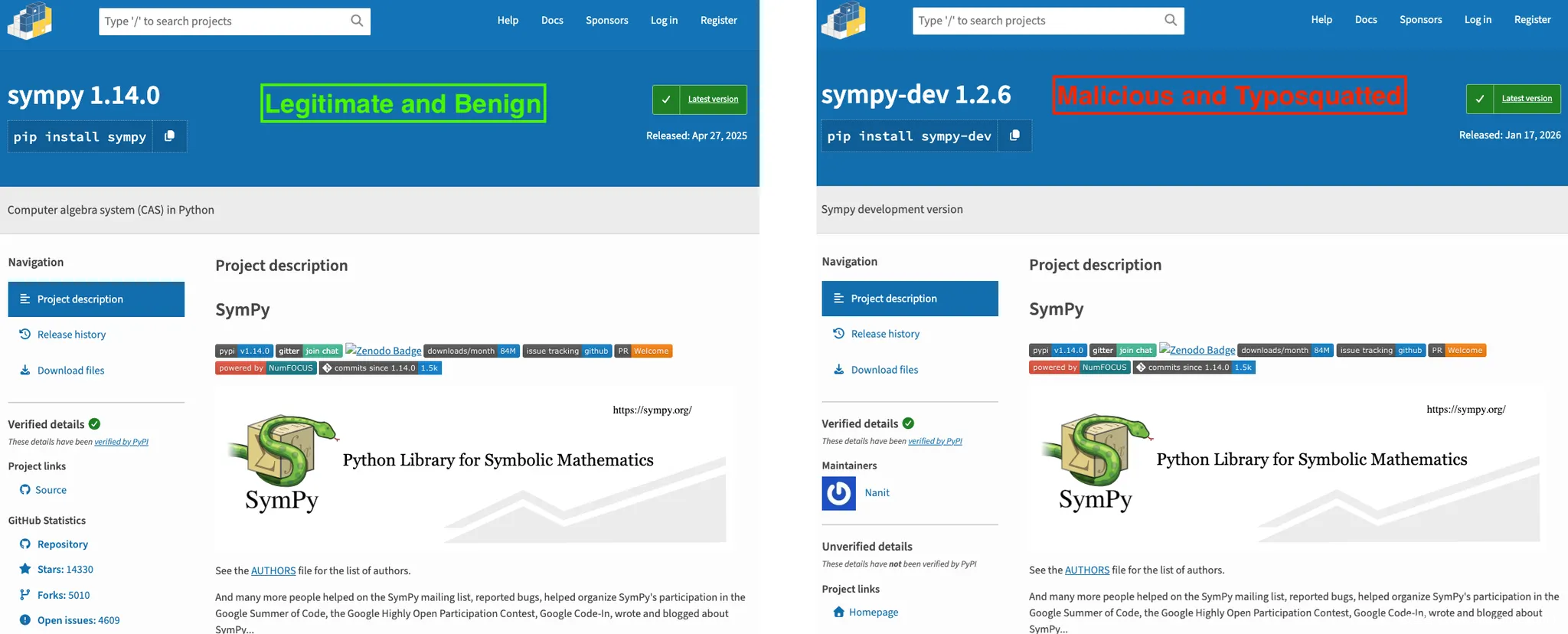

Python 生态中出现了一起隐蔽的新型供应链攻击:一个伪装成知名数学库 SymPy 的恶意包正在将开发者的机器悄悄变成加密货币挖矿节点。Socket 威胁研究团队已将这个名为 sympy-dev 的恶意包标记为危险的 “拼写劫持(typosquatting)” 攻击,其目的是诱骗用户下载它而非正版 SymPy。

该攻击利用了开发者对开源仓库的信任。“Socket 威胁研究团队发现了一个恶意 PyPI 包 sympy-dev,它仿冒了 SymPy—— 一个每月下载量约 8500 万次的广泛使用的符号数学库。” 报告指出。

攻击者煞费苦心地让这个伪造包看起来十分逼真。“攻击者将 SymPy 的项目描述和品牌元素复制到 sympy-dev 的页面中,以增加用户误安装的概率。”

通过使用常见的命名方式 —— 在包名后加 -dev 以暗示这是开发版本 —— 攻击者在发布第一天就成功诱骗了 超过 1000 次下载。“下载量不等于实际感染量,但早期的下载数据表明该包很快进入了真实的开发者环境和 CI 系统。”

与粗暴的 “抢即跑” 攻击不同,该恶意软件的行为异常隐蔽。它不会在安装后立即执行,而是 “在特定多项式函数运行时才激活恶意代码;这种更隐蔽的方式能更好地混入正常的 SymPy 使用场景中”。

当开发者调用特定的数学函数(例如 Groebner 基计算)时,隐藏的恶意代码就会被触发。“被调用时,被植入后门的函数会从远程服务器获取 JSON 配置,下载由攻击者控制的 ELF 载荷,并通过匿名的内存文件描述符执行它。”

这种利用 memfd_create 的执行方式可以帮助恶意软件绕过传统的基于磁盘扫描的杀毒软件。

与隐蔽的投放方式相比,载荷本身的行为则毫不掩饰:它是一个 加密货币挖矿程序。“在动态分析中获取的样本显示,下载的载荷是 XMRig 加密挖矿程序,其配置会通过 TLS 连接到挖矿池的 Stratum 端点。”

然而研究人员警告称,该攻击基础设施是模块化的。“在此次攻击中我们观察到的是 XMRig 挖矿行为,但同一执行链可以在 Python 进程权限下执行任意代码。” 这意味着攻击者可以在不修改包的情况下,随时将挖矿程序替换为勒索软件或数据窃取工具。

该恶意包于 2026 年 1 月 17 日 发布,在报告发布时仍存在于 PyPI 上。Socket 已申请将其下架,但这一事件再次提醒人们软件供应链的脆弱性。

“防御者应预期,嵌入分阶段下载器和内存执行的拼写劫持包将会持续存在并不断演变。” 研究人员警告说。他们建议团队 “优先采用依赖项锁定(dependency pinning)和完整性校验”,以避免未来成为类似攻击的受害者。

发表评论

您还未登录,请先登录。

登录